Le wiper NotPetya a fortement étendu ces dernières années la portée des dommages causés par les attaques de malware. Au point d’obliger les RSSI et les chercheurs en sécurité de repenser leurs stratégies de lutte contre cet effaçeur de données.

Le 27 juin 2017, veille de la fête de la Constitution ukrainienne, une cyberattaque mondiale majeure parvient à infecter plus de 80 entreprises ukrainiennes à l’aide d’un tout nouveau cyberpathogène connu depuis sous le nom de NotPetya. Mais NotPetya ne s’est pas cantonné aux frontières intérieures de l’Ukraine : il s’est répandu pour infecter et causer des ravages dans des milliers d’entreprises en Europe et dans le monde. Le nom de NotPetya a été attribué à ce virus, parce qu’il était à la fois similaire et différent de Petya, un ransomware auto-propagateur découvert en 2016 qui, contrairement à d’autres formes émergentes de ransomware répandues à l’époque, ne pouvait pas être décrypté. Autre différence par rapport aux types de ransomware précédents : Petya était aussi capable d’écraser et de crypter les enregistrements d’amorçage maître, c’est pourquoi on le considérait davantage comme un malware de type wiper, spécifiquement destiné à effacer les données, que comme un véritable ransomware.

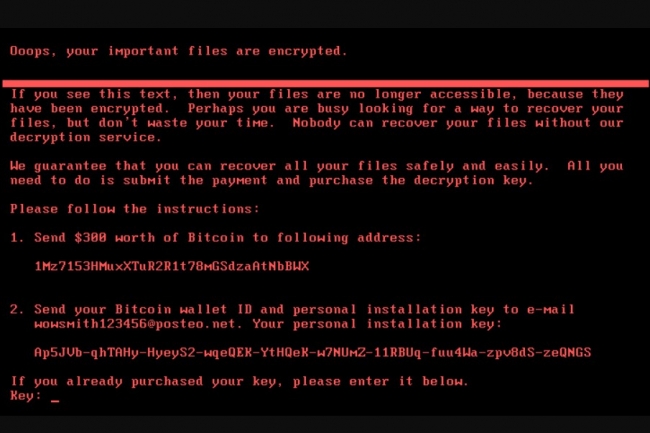

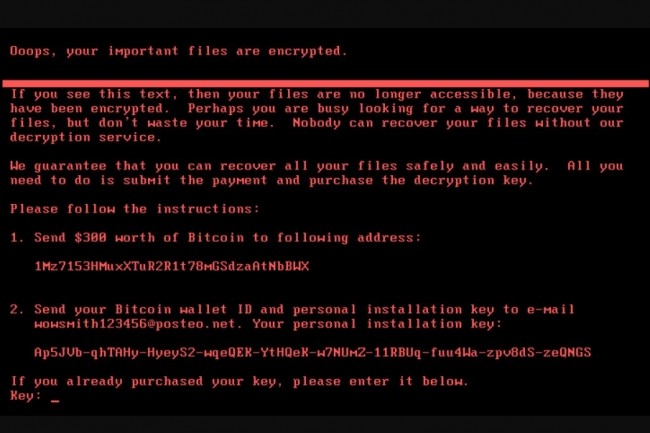

Comme Petya, son successeur NotPetya n’était pas un véritable ransomware car il ne pouvait pas être décrypté et les attaquants masquaient leur action derrière une fausse demande de rançon de 300 dollars pour couvrir les véritables objectifs destructeurs de leur malware. NotPetya est apparu cinq semaines après un autre faux ransomware dangereux, WannaCry. Considéré comme une véritable « cyberarme », NotPetya utilise, comme WannaCry, l’outil informatique EternalBlue développé par la National Security Agency (NSA) des États-Unis et volé à l’agence de sécurité. Grâce à Eternal Blue, NotPetya a exploité une vulnérabilité dans le protocole SMB (Server Message Block) de Windows, une faille que Microsoft a corrigé quelques mois plus tôt dans Windows 10. Néanmoins, il suffisait d’un seul ordinateur Windows 10 non corrigé ou d’un seul PC équipé d’une ancienne version de Windows au sein d’une entreprise pour que le malware se propage. Un autre outil puissant a été utilisé en tandem avec EternalBlue : un ancien outil de recherche en sécurité appelé Mimikatz, capable d’extraire les mots de passe de la mémoire. La combinaison des deux a permis à l’attaque de se déplacer de machine en machine.

Un malware hautement contagieux du GRU russe

Même si certains experts ont estimé que NotPetya était une variante de Petya, les deux logiciels malveillants sont généralement considérés comme séparés et distincts, notamment au regard de leur mode de propagation. NotPetya était bien plus contagieux que Petya, et apparemment aucun moyen ne pouvait l’empêcher de se propager rapidement d’un hôte à l’autre. Comme l’a documenté l’expert et journaliste Andy Greenberg, NotPetya a paralysé le géant du transport maritime Maersk, le laboratoire pharmaceutique Merck, la filiale européenne de Fedex, TNT Express, l’entreprise française de construction Saint-Gobain, le producteur alimentaire Mondelēz et le fabricant Reckitt Benckiser. Au total, le logiciel malveillant a causé des dommages mondiaux d’une valeur de plus de 10 milliards de dollars. L’origine de NotPetya a été attribuée à un groupe d’agents du GRU russe connu sous le nom de Sandworm ou Unité 74455, possiblement à l’origine d’une cyberattaque menée en 2015 contre le réseau électrique ukrainien, entre autres cyberincidents dommageables.

Mais, que reste-t-il de ces attaques et quels enseignements en avons-nous tirés ? Deux experts aux prises avec les retombées de NotPetya, il y a cinq ans, reviennent sur la cyberattaque de 2017 et remettent en perspective cet incident dans le contexte actuel de la guerre déclenchée par la Russie contre l’Ukraine.

Le ransomware comme arme de guerre

Amit Serper, chercheur principal en sécurité chez Cybereason au moment de l’attaque NotPetya, et désormais directeur de la recherche en sécurité chez Sternum, a été la première personne à développer une solution de contournement capable de désactiver NotPetya. M. Serper se souvient que, à l’époque, « les ransomwares commençaient tout juste à se répandre ». « Dans un premier temps, ils visaient surtout des gens ordinaires, et non les grandes entreprises ou les sociétés, comme c’est le cas aujourd’hui. Le simple citoyen qui s’était fait crypter l’intégralité de son ordinateur était la norme, par exemple, des personnes âgées ayant perdu l’accès aux photos de leurs petits-enfants et ce genre de choses », a déclaré Amit Serper. Après l’arrivée de WannaCry et de NotPetya, l’utilisation des ransomwares par les cybercriminels a changé de nature. « On est passé d’un usage opportuniste, avec un mode d’exploitation de type drive-by, a un usage comme quasi arme de guerre où des acteurs soutenus par des États-nations utilisaient les ransomwares pour perturber de manière significative le fonctionnement d’autres entreprises et de pays importants », a encore déclaré M. Serper. « Á l’époque, NotPetya et WannaCry ont donc marqué un tournant », a-t-il ajouté.

Les deux virus ont rendu le monde plus compliqué. « Jusque-là, les fournisseurs de cybersécurité s’étaient concentrés sur des problèmes de sécurité théoriques abstraits », a déclaré le directeur de la recherche en sécurité chez Sternum, « mais ils ont soudain été confronté à un détournement en profondeur de technologies simples, notamment le cryptage et décryptage à des fins géopolitiques », a-t-il ajouté. « Nous devions redescendre un peu sur terre et nous occuper de ce problème avant de nous intéresser à des menaces complètement théoriques ou plus théoriques et plus difficiles à mettre en œuvre. Il ne s’agissait plus de pirater Coca-Cola et de voler sa recette secrète. Mais d‘impliquer une entreprise comme Coca-Cola dans un enjeu géopolitique international et de perturber le plus possible son activité comme dommage collatéral ». Sur le plan personnel, NotPetya a marqué un tournant important dans la vie de M. Serper. « Ce virus a affecté ma vie d’une manière très, très directe. Il est à l’origine de l’obtention de ma carte verte pour vivre aux États-Unis ». En effet, c’est NotPetya qui a servi de principal argument à l’avocat de M. Serper pour lui obtenir le visa dit « Einstein ». « Je n’ai pas de diplôme d’études secondaires. Je n’ai pas de diplôme universitaire. Il était donc très difficile de prouver que je savais de quoi je parlais. Une grande partie de notre dossier d’immigration reposait sur ma contribution à la prévention de NotPetya. Cela a fonctionné, alors même que l’administration précédente n’était pas très favorable à l’immigration », a expliqué M. Serper.

NotPetya a fait évoluer la conscience des RSSI

Adam Flatley est aujourd’hui directeur du renseignement sur les menaces chez Redacted, mais à l’époque de NotPetya, il était directeur des opérations chez Cisco Talos, et son équipe a été l’une des premières à découvrir la véritable action du virus. « Je crois que l’événement NotPetya a changé la conscience de beaucoup de RSSI et de responsables de la sécurité dans le monde », a-t-il déclaré. NotPetya a appris aux RSSI ce qui pouvait arriver s’ils ne segmentaient pas correctement leurs réseaux. « Si l’on regarde ce qui s’est passé avec NotPetya, on voit que le malware avait un mécanisme de propagation non contraint qui lui permettait de se diffuser aussi loin que possible », a expliqué M. Flatley. « Quand les pirates russes se sont déchaînés sur l’Ukraine, toutes les entreprises connectées avec ce pays par des réseaux plats ont été décimées par cette attaque », a-t-il encore expliqué.

Pour M. Flatley, le conflit actuel en Ukraine lui rappelle ce qui s’est passé avec NotPetya. « Au début de la guerre, on se disait que les Russes allaient utiliser soit des ransomwares, soit des wipers pour attaquer l’Ukraine et nous nous sommes immédiatement remémorés ce qui s’était passé la dernière fois. Puis, au fur et à mesure que la guerre avançait, de nombreuses preuves d’utilisation de wipers en Ukraine sont apparues », a-t-il ajouté. « Nous craignons cette fois encore que ces attaques se propagent hors du pays. Heureusement, jusqu’à présent, les Russes ont paramétré leurs wipers de manière très classique ». Cependant, M. Flatley n’exclut pas un événement de type NotPetya dans le sillage du conflit actuel. « Il est intéressant de constater que les Russes sont un peu plus prudents cette fois-ci avec leurs cyberattaques, mais ce n’est que parce qu’ils en ont décidé ainsi. La technologie est toujours là, et ils pourraient facilement changer ces paramètres et se déchaîner s’ils le voulaient. »