Une vaste opération menée par Microsoft avec l’appui de Cloudflare a porté un coup dur au groupe Raccoon0365 et sa plateforme de phising as a service. Elle servait à générer des centaines de millions d’e-mails indésirables pour voler des identifiants d’utilisateurs Microsoft 365 en entreprises.

La coordination et la coopération entre sociétés réussissent souvent à faire tomber ou du moins à perturber les activités cybercriminelles. C’est ce qui vient d’arriver pour le groupe RaccoonO365 qui vient d’être débranché par Microsoft et Cloudflare. L’opération a abouti à la saisie de 338 sites malveillants et au démantèlement d’une infrastructure qui générait des centaines de millions de mails de phishing visant des utilisateurs de Microsoft 365 en entreprises. Baptisée Storm-2246, cette action conjointe de la firme de Redmond et du spécialiste en réseau de diffusion de contenu (CDN) a porté un coup dur à un groupe cybercriminel dirigé par des Nigérians qui proposait un service d’abonnement de vol d’identifiants. Cette plateforme d’hameçonnage à la demande offrait à quiconque de lancer des attaques dévastatrices sans avoir besoin d’expertise technique. « Cette affaire montre que les cybercriminels n’ont pas besoin d’être doués pour causer des dommages à grande échelle. Des outils simples comme RaccoonO365 rendent la cybercriminalité accessible à pratiquement tout le monde, mettant ainsi en danger des millions d’utilisateurs », a déclaré Microsoft en annonçant l’opération de démantèlement.

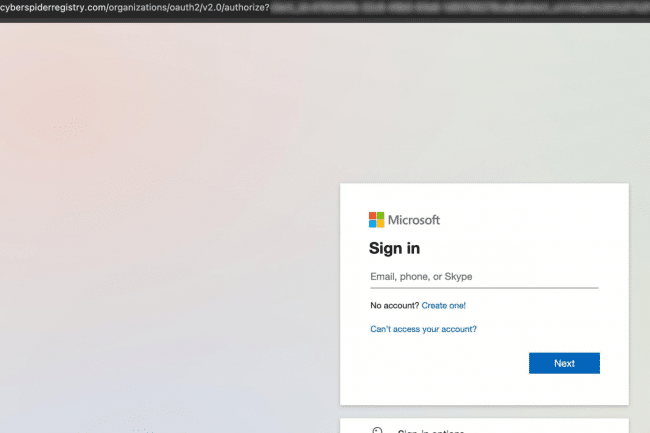

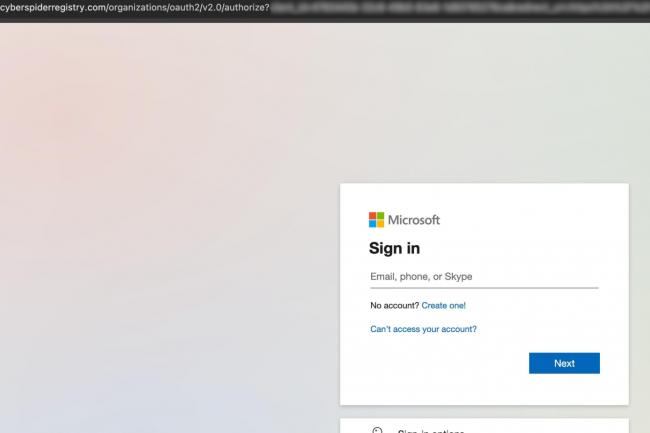

L’enquête menée par l’éditeur a révélé que RaccoonO365 fonctionnait avec le professionnalisme d’une entreprise IT officielle, proposant des formules d’abonnement à plusieurs niveaux et un service d’assistance à la clientèle. « Cela permettait à n’importe qui, même aux personnes ayant peu de compétences techniques, de voler les identifiants Microsoft en imitant les communications officielles de Microsoft », a ajouté l’éditeur dans son blog. Le service comptait 845 abonnés sur Telegram et avait collecté au moins 100 000 $ de paiements en cryptomonnaie, avec des formules allant de 355 $ pour 30 jours à 999 $ pour 90 jours. Depuis juillet 2024, la plateforme a facilité le vol d’au moins 5 000 identifiants Microsoft dans 94 pays, a rapporté le fournisseur. Chaque abonnement permettait aux criminels de cibler jusqu’à 9 000 adresses électroniques par jour, créant un effet multiplicateur qui, selon les enquêteurs, a généré des centaines de millions de messages malveillants par an. Plus dangereux encore, le groupe a découvert que le service pouvait contourner les protections d’authentification multifactorielle pour voler les identifiants des utilisateurs et obtenir un accès permanent aux systèmes des victimes.

20 organismes de santé américains piégés

Les systèmes de santé se sont révélés particulièrement vulnérables, avec au moins 20 organismes américains visés. Le ciblage était stratégique, car ces attaques servaient souvent de points d’entrée pour le déploiement de ransomwares pouvant paralyser les systèmes hospitaliers et mettre en danger la vie des patients. La menace était suffisamment importante pour que l’Health-ISAC, une organisation à but non lucratif spécialisée dans la cybersécurité dans le domaine de la santé, se joigne à Microsoft en tant que plaignante dans une action en justice.

L’enquête menée par Microsoft a permis d’identifier Joshua Ogundipe, basé au Nigeria, comme le chef et principal architecte de l’opération. Fin août, la société a intenté une action en justice contre lui et quatre associés, puis a obtenu début septembre une ordonnance du tribunal fédéral du district sud de New York pour saisir les 338 sites web associés à RaccoonO365. « D’après l’analyse de Microsoft, M. Ogundipe a une formation en programmation informatique et serait l’auteur de la majeure partie du code », a déclaré l’éditeur. Cependant, cette victoire juridique pourrait se heurter à des limites pratiques. Bien que le tribunal ait prononcé une ordonnance restrictive à l’encontre de M. Ogundipe et de ses associés, ils restent en liberté, car cette procédure n’a que peu de poids en dehors de la juridiction américaine. Microsoft a saisi les autorités internationales chargées de l’application de la loi d’une demande de renvoi pénal à l’encontre de M. Ogundipe, mais les poursuites restent difficiles en raison de vides juridiques.

L’analyse de Microsoft a montré que RaccoonO365 utilisait des techniques d’évasion avancées et avait récemment commencé à faire la promotion d’un service alimenté par l’IA appelé « RaccoonO365 AI-MailCheck », conçu pour étendre ses opérations et accroître l’efficacité de ses attaques. Les criminels ont utilisé des méthodes sophistiquées pour contourner les mesures de sécurité et éviter d’être détectés par les chercheurs et les systèmes automatisés.

Cloudflare à la rescousse

Pour l’aider dans son opération qui a débuté le 2 septembre 2025, Microsoft s’est appuyé sur Cloudflare dont l’un de leurs services, Workers (une plate-forme capable de créer et de déployer des fonctions JavaScript en périphérie), était utilisé par les criminels. L’analyse du fournisseur CDN a montré que les criminels avaient stratégiquement déployé Workers comme couche intermédiaire pour protéger leurs serveurs de phishing backend. « L’objectif ultime de l’acteur était de fournir aux abonnés des identifiants, des cookies et des données volés sur les comptes des victimes (y compris OneDrive, SharePoint et les e-mails), qui pouvaient ensuite être utilisés à des fins de fraude financière, d’extorsion ou servir d’accès initial pour des attaques plus importantes », a expliqué Cloudflare. En trois jours il a pu débrancher l’infrastructure de RaccoonO365 en mettant fin à des dizaines de comptes Workers et en plaçant des pages d’« avertissement de phishing » devant tous les domaines identifiés. Face à l’effondrement de leur infrastructure, les criminels ont publié un message désespéré sur Telegram le 5 septembre, tentant de présenter cette perturbation comme une « renaissance » planifiée. Le démantèlement s’est terminé le 8 septembre.

Le cas RaccoonO365 illustre ce que Microsoft appelle « une nouvelle phase inquiétante de la cybercriminalité, où les escroqueries et les menaces sont susceptibles de se multiplier de manière exponentielle ». L’éditeur a noté que le développement rapide, la commercialisation et l’accessibilité de services tels que celui-ci indiquent que la cybercriminalité s’industrialise, les modèles d’abonnement rendant les attaques avancées accessibles indépendamment des compétences techniques. Pour réussir à démanteler ce réseau, l’entreprise a dû faire appel d’autres outils dans ses enquêtes. « Par exemple, nous intégrons des services d’analyse de la blockchain tels que Chainalysis Reactor dans nos enquêtes », a fait savoir Steven Masada, conseiller juridique adjoint de l’unité chargée de la criminalité numérique chez Microsoft, dans un billet de blog. « Ceux-ci nous aident à retracer les transactions en cryptomonnaie des criminels, en reliant leur activité en ligne à leur identité réelle pour obtenir des preuves plus solides. » Cependant, Microsoft a reconnu que des défis importants subsistent. « Le patchwork actuel des lois internationales reste un obstacle majeur, et les cybercriminels exploitent ces lacunes », a déclaré la société. « Les gouvernements doivent travailler ensemble pour harmoniser leurs lois sur la cybercriminalité, accélérer les poursuites transfrontalières et combler les lacunes qui permettent aux criminels d’opérer en toute impunité », poursuit le groupe. Il ajoute que le dépôt de plainte n’est qu’un début, car la société s’attend à ce que les acteurs malveillants tentent de remettre en marche leurs opérations.