Une dernière variante du rançongiciel LockBit cible les environnements Windows, Linux et de virtualisation ESXi. Elle se démarque par des capacités améliorées d’évitement et de blocage des analyses.

Malgré de multiples actions de police et de justice à l’international, le vétéran des ransomwares Lockbit fait de la résistance et constitue toujours une menace de premier plan. Une 5e itération plus sophistiquée a émergé début septembre avec des techniques avancées pour passer sous le radar des défenses cybersécurité. Elle conserve aussi une approche multiplateformes ciblant les systèmes Windows, Linux et les environnements virtualisés ESXi de VMware, initiée depuis 2021 avec Lockbit 2.0.

La variante LockBit 5.0 pour Windows utilise une dissimulation et un compactage importants en injectant sa charge utile via la réflexion DLL qui complique considérablement l’analyse statique, tout en mettant en œuvre des techniques anti-analyse avancées incluant patch ETW (event tracing for Windows) et d’autres services. “Le malware met en œuvre plusieurs techniques anti-forensiques. Il modifie l’API EtwEventWrite en la remplaçant par une instruction 0xC3 , désactivant ainsi les capacités de traçage des événements Windows. De plus, il met fin aux services liés à la sécurité en comparant les noms de services hachés à une liste codée en dur de 63 valeurs, puis efface tous les journaux d’événements à l’aide de l’API EvtClearLog une fois le chiffrement terminé”, explique Trend Micro. La version pour Linux de Lockbit 5.0 dispose de fonctionnalités similaires avec des options de ligne de commande ciblant des répertoires et des types de fichiers spécifiques. « La variante ESXi est particulièrement préoccupante, car elle est conçue pour chiffrer l’ensemble des infrastructures de machines virtuelles, amplifiant ainsi l’impact potentiel d’une attaque », note l’éditeur.

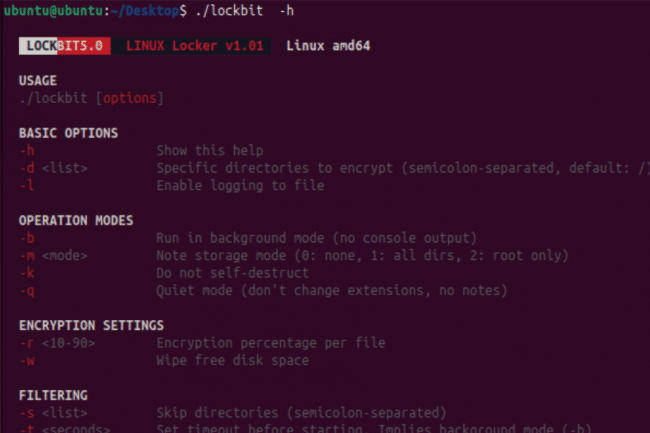

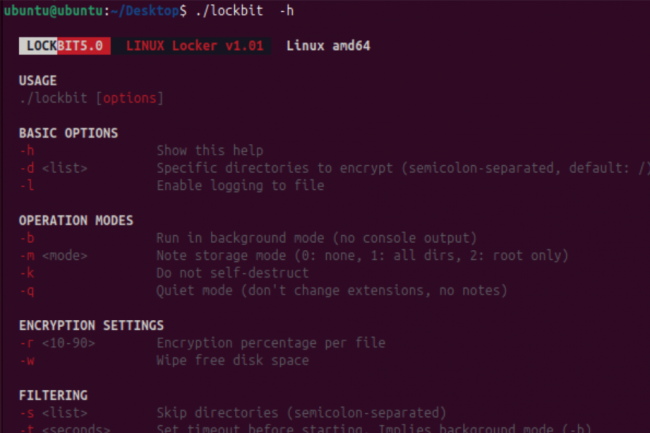

Une interface également améliorée

Toutes ces variantes du rançongiciel utilisent des extensions de fichiers aléatoires à 16 caractères (ce qui complique la récupération), un système d’évitement, et d’effacement du journal des événements après le cryptage. Cette version 5.0 est nettement plus dangereuses que ses prédécesseurs”, prévient le fournisseur qui a analysé les binaires sources de cette dernière itération de Lockbit. Si comme la version 4.0, elle s’appuie sur les mêmes algorithmes de hachage et méthodes de résolution d’API, elle se distingue par une interface utilisateur améliorée avec une mise en forme claire, ce qui n’était pas le cas dans les versions précédentes. Elle décrit diverses options et paramètres pour l’exécution du ransomware, notamment des options de spécification des répertoires à chiffrer ou à contourner, des modes de fonctionnement invisible et verbeux, des paramètres de filtrage et des exemples d’utilisation.

Pour atténuer les risques liés à LockBit 5.0, le fournisseur recommande aux entreprises d’ évaluer et de renforcer leur posture de sécurité en menant de manière proactive des activités de recherche de menaces adaptées aux outils, tactiques et procédures spécifiques au groupe. “Il est essentiel de renforcer à la fois les protections des terminaux et du réseau, ainsi que la détection précoce des techniques de contournement des défenses visant à compromettre les solutions de sécurité”, fait savoir Trend Micro.