Des chercheurs de Binarly ont découvert de nouvelles vulnérabilités liées aux contrôles de validation du firmware du Baseboard Management Controller et à sa racine de confiance. Les serveurs qui en sont équipés sont exposés à des attaques.

Deux dernières failles dans le firmware du Baseboard Management Controller (BMC) de Supermicro laissent entrevoir des faiblesses plus profondes dans la manière dont l’entreprise sécurise actuellement ce type de logiciel de bas niveau. Les cartes mères pour serveurs de Supermicro, qui en est l’un des principaux fabricants, sont largement utilisées dans les centres de données. Le BMC est une puce critique de la carte mère utilisée pour surveiller l’état du système indépendamment du système d’exploitation, y compris lorsque ces systèmes sont éteints. Toute personne capable de détourner ce firmware pourrait contrôler le serveur et obtenir une persistance à un niveau inférieur à celui des logiciels de sécurité normaux et du système d’exploitation.

Selon le fournisseur en sécurité de la chaîne d’approvisionnement des micrologiciels et des logiciels Binarly, le premier problème, référencé CVE-2025-7937, affecte la logique de validation du firmware utilisée pour sécuriser le micrologiciel BMC de Supermicro. Cette vulnérabilité a reçu un score CVSS de gravité élevée de 7,2. Les attaquants qui l’exploiteraient pourraient mettre à jour le système avec un micrologiciel malveillant. Il est important de noter que Binarly a découvert le problème pendant le test du correctif de Supermicro pour une vulnérabilité similaire portant la référence CVE-2024-10237, et corrigée par l’entreprise en janvier. Découverte par la Nvidia Offensive Security Research Team, celle-ci permettait également aux attaquants d’installer une image de firmware malveillante. Dans les deux cas, « la faille de sécurité pourrait permettre à des pirates potentiels de prendre le contrôle total et permanent du système BMC et du système d’exploitation du serveur principal », a mis en garde Binarly.

Au cours de cette recherche, Binarly a découvert un second trou de sécurité, CVE-2025-6198, lié au firmware de la carte mère X13SEM-F de Supermicro, aussi classée comme très grave avec un score CVSS de 7,2. Si les vulnérabilités CVE-2025-7937 ou CVE-2025-6198 peuvent exposer à des risques de sécurité majeurs dans le cas où des pirates parvenaient à les exploiter, il faut toutefois préciser que pour ce faire, les pirates doivent disposer d’un accès administrateur aux systèmes afin d’interagir avec le micrologiciel. De fait, on pourrait penser que l’exploitation est peu probable (aucune des deux vulnérabilités ne peut être exploitée à distance), mais comme le montrent d’innombrables attaques réelles, des pirates pourraient obtenir un accès administrateur malveillant et une élévation de privilèges dans le cadre d’une attaque distincte et indirecte.

Un correctif incomplet

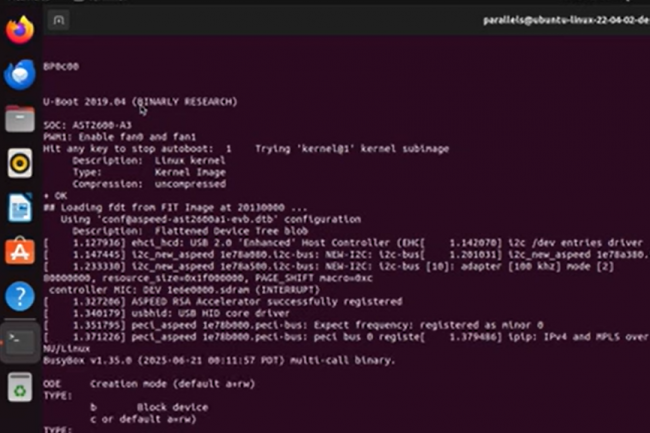

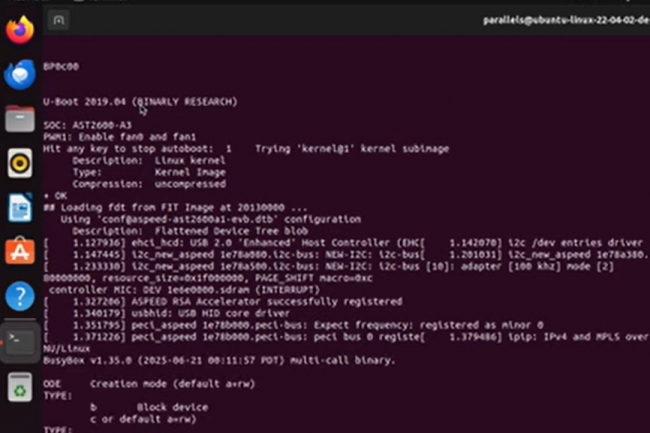

Les vulnérabilités CVE-2025-7937 et CVE-2025-6198, ayant fait l’objet d’un bulletin d’alerte par Supermicro, ont mis en évidence différents problèmes liés à la logique de validation de Supermicro, le processus de vérification censé empêcher le remplacement du micrologiciel légitime par un code malveillant. Binarly a déclaré que la faille de janvier référencée CVE-2024-10237, permettait de tromper le processus de validation en ajoutant des entrées illicites à la table de mappage du firmware (fwmap) afin que le micrologiciel malveillant corresponde à la valeur cryptographiquement signée. Supermicro a ajusté les contrôles de validation pour détecter cela, mais grâce à la faille CVE-2025-7937, les chercheurs de Binarly ont pu cibler à nouveau le contrôle de validation modifié, ce qui les a incités à examiner de plus près la manière dont le processus de validation de Supermicro mettait en œuvre la racine de confiance (Root of Trust, RoT), en utilisant la carte mère X13SEM-F comme banc d’essai. Il s’avère que cette fonction s’appuie sur une table sig_table qui fait partie du nouveau fichier du micrologiciel. Celle-ci répertorie le manifeste des régions du micrologiciel utilisées pour calculer le hachage cryptographique. C’est là qu’intervient la vulnérabilité CVE-2025-6198 : « Il est possible de modifier le sig_table, ainsi que certaines autres parties de l’image — par exemple, le noyau — et de déplacer les données d’origine vers un espace inutilisé dans le firmware. Cela signifie que le résumé des données signées correspondra toujours à la valeur d’origine », a expliqué Binarly.

Des mesures d’atténuation à suivre

Binarly recommande de procéder à une vérification minutieuse de la source et à des contrôles d’intégrité des images du micrologiciel, d’appliquer des correctifs dès que de nouveaux problèmes apparaissent et d’activer la sécurité RoT lorsque le matériel le permet. En plus de cela, ils recommandent d’assurer une surveillance continue et des audits de sécurité. Le problème, comme toujours, c’est que de nombreuses entreprises pourraient être tentées de négliger cet aspect lorsqu’elles ont tant d’autres problèmes de sécurité à régler. En bref, il n’existe pas de moyen simple d’empêcher la manipulation du micrologiciel. Il est toutefois important de noter que les attaques documentées qui ont réussi à détourner le micrologiciel à ce niveau sont rares.

Une exception à cette règle concerne la vulnérabilité d’usurpation d’identité CVE-2024-54085 découverte en juin dans le micrologiciel de gestion de serveur AMI MegaRAC SPx qui, selon la CISA, faisait l’objet d’une exploitation active. Cependant, les vulnérabilités non exploitées abondent. Par exemple, en avril, AMI a corrigé une vulnérabilité affectant le micrologiciel MegaRAC BMC utilisé dans de nombreux serveurs et systèmes de stockage d’entreprise, et en 2022, le fournisseur de solutions de sécurité Eclypsium a découvert que les BMC de milliers de serveurs HPE iLO (Integrated Lights-Out de HPE) fonctionnaient avec un micrologiciel vulnérable.