Déjà touchés en avril dernier par une faille de sécurité, les serveurs de partage de fichiers CentreStack et Triofox de Gladinet sont encore exposés à une vulnérabilité zero day en cours d’exploitation. En attendant un correctif des mesures de remédiation existent.

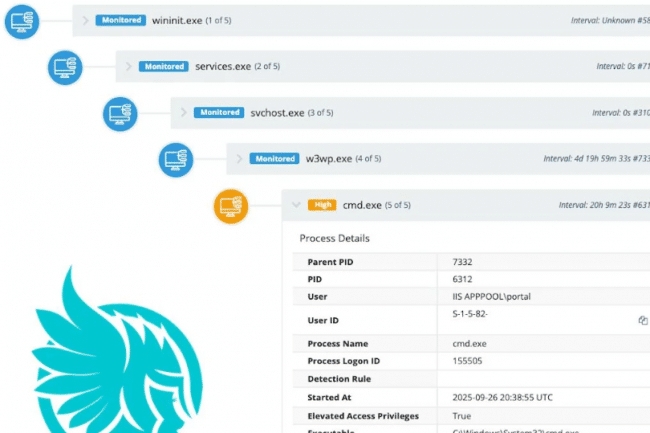

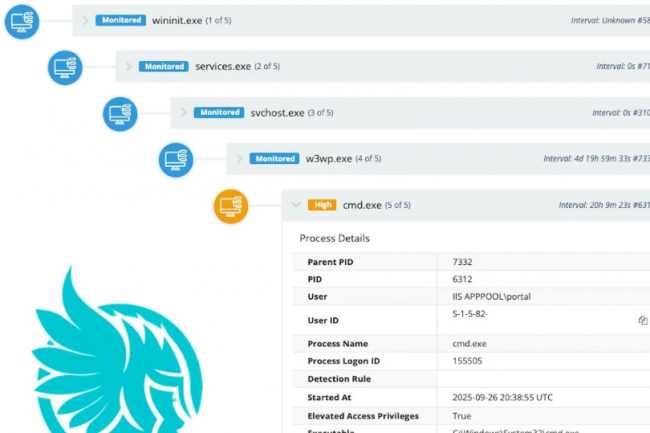

La dernière vulnérabilité affectant les serveurs de partage de fichiers CentreStack et Triofox de Gladinet « pourrait permettre à des cybercriminels de recréer les conditions d’une faille antérieure corrigée en avril », a mis en garde le spécialiste en cybersécurité Huntress. En général, les entreprises considèrent que, une fois la faille corrigée, le problème est résolu jusqu’à ce qu’un autre problème survienne. Dans le cas de la vulnérabilité d’inclusion de fichiers locaux non authentifiés, référencée CVE-2025-11371, les choses risquent d’être plus compliquées. C’est le 27 septembre que Huntress a découvert cette faille : ce jour-là, un détecteur du centre opérationnel de sécurité (SOC) géré par l’entreprise a émis une alerte signalant l’exploitation réussie de CentreStack dans le logiciel d’un client. Au départ, les ingénieurs ont supposé que l’alerte était liée à une précédente vulnérabilité zero day dans le même logiciel, rendue publique par Gladinet en avril. Ce problème de désérialisation ViewState, référencé CVE-2025-30406, permettait l’exécution de code à distance (RCE). Cependant, les ingénieurs ont découvert que le client ciblé utilisait une version de CentreStack corrigée contre cette même vulnérabilité. Une analyse plus approfondie a révélé que la dernière détection concernait une vulnérabilité totalement nouvelle qui avait été utilisée contre trois clients de Huntress.

Deux failles liées entre elles

Le problème sous-jacent révélé par la faille CVE-2025-30406 en avril était que CentreStack et Triofox s’appuyaient sur une clé machineKey codée en dur. Pour exploiter cette faille, les pirates devaient d’abord la découvrir, un processus qui a été facilité par le fait que toutes les installations utilisaient la même clé. Un correctif a été déployé pour que chaque nouvelle installation génère sa propre clé, laissant aux administrateurs le soin de renouveler manuellement les clés existantes. Mais quel rapport peut-il y avoir entre la faille CVE-2025-30406 et la faille CVE-2025-11371 ? Comme l’explique Huntress, la nouvelle faille « permettait à un acteur malveillant de récupérer la clé machineKey dans le fichier Web.config de l’application afin d’exécuter du code à distance via la vulnérabilité de désérialisation ViewState mentionnée plus haut [CVE-2025-30406] ». En d’autres termes, en exploitant la nouvelle faille, les attaquants peuvent récupérer la machineKey nécessaire, y compris celles qui ont été modifiées dans le cadre du correctif CVE-2025-30406. Ainsi, même si elle est différente de la CVE-2025-30406, la CVE-2025-11371 pourrait servir de moyen détourné pour réactiver un élément clé de ce qui rendait la faille d’avril dangereuse.

Ce qu’il faut faire

Toutes les versions des serveurs de partage de fichiers CentreStack et Triofox, jusqu’à la version 16.7.10368.56560 incluse, sont vulnérables à la faille CVE-2025-11371. La mauvaise nouvelle, c’est que Gladinet n’a pas encore publié de correctif pour cette faille, ce qui signifie que, pour l’instant, la meilleure chose que les clients puissent faire est d’appliquer la mesure d’atténuation recommandée. Heureusement, selon Huntress, c’est assez simple : elle consiste à désactiver le gestionnaire temporaire dans le fichier Web.config pour UploadDownloadProxy situé à l’emplacement suivant

C:\Program Files (x86)\Gladinet Cloud Enterprise\UploadDownloadProxy\Web.config

« Cette désactivation aura un impact sur certaines fonctionnalités de la plateforme, mais elle garantira que la vulnérabilité ne puisse pas être exploitée tant qu’elle n’aura pas été corrigée », a affirmé Huntress.

Gladinet semble avoir découvert la faille indépendamment de Huntress via un client commun et a informé les autres clients de la mesure corrective. La découverte de cette faille confirme qu’avec de bons contrôles SOC, on arrive souvent à détecter les exploits, même lorsque la faille exploitée est inconnue. Dans ce cas, il s’agissait d’une « charge utile base64 irrégulière exécutée en tant que processus enfant d’un serveur web », selon l’alerte de Huntress. « Il ne faut pas imaginer qu’une faille entièrement corrigée implique que l’on est en sécurité », a rappelé Jamie Levy, directeur des tactiques adverses chez Huntress. « La nouvelle faille d’inclusion de fichiers locaux Gladinet montre comment les régressions post-correctif peuvent réintroduire des chemins d’accès critiques. En cas de doute, celui-ci recommande « d’isoler ou de désactiver immédiatement les gestionnaires vulnérables, même au prix d’une perte de fonctionnalité, afin de fermer les fenêtres d’exploitation jusqu’à ce que le fournisseur publie un patch validé ».

Les systèmes de partage et de transfert de fichiers sont désormais une cible régulière pour les pirates qui cherchent à voler des données à des fins d’extorsion. Parmi les exemples récents, on peut citer une vulnérabilité dans le logiciel GoAnywhere MFT de Fortra et l’attaque de 2023 qui a touché 2 600 entreprises utilisant le service de transfert de fichiers MOVEit.