Suite à la compromission de la solution de sauvegarde cloud de SonicWall, des identifiants et données de configuration de pare-feux sont tombés dans les mains de pirates. Huntress a identifié plus de 100 comptes SSL VPN piratés dans plus d’une quinzaine d’entreprises sans toutefois à ce stade établir de lien direct entre ces deux compromissions

Toutes les conséquences de l’incident de sécurité affectant tous les utilisateurs du service de sauvegarde cloud de SonicWALL ne sont pas encore connues. Des dernières investigations de Huntress indiquent que plus de 100 comptes SSL VPN de ce fournisseur dans plus d’une quinzaine d’entreprises ont été compromis sans toutefois établir de lien direct entre ces deux campagnes malveillantes. « Au 10 octobre, Huntress a observé une compromission généralisée de terminaux SSL VPN SonicWall dans plusieurs environnements clients », a expliqué le fournisseur dans un billet de blog. « Les auteurs de ces menaces s’authentifient rapidement sur plusieurs comptes à partir des appareils compromis. La rapidité et l’ampleur de ces attaques suggèrent que les pirates semblent contrôler des identifiants valides plutôt que d’utiliser la force brute. »

SonicWall a averti que l’exploitation de la faille critique dans ses firewalls avait permis à une partie non autorisée d’accéder aux fichiers de sauvegarde de configuration, y compris aux identifiants chiffrés et aux données de configuration. Pour l’heure le fournisseur n’a pas confirmé que les deux incidents sont liés de près ou de loin.

Les pirates se connectent, ils ne s’introduisent pas

La divulgation de SonicWall le 17 septembre dernier concernait une violation de son service de sauvegarde cloud MySonicWall, impliquant un accès non autorisé à des fichiers de configuration. Après avoir indiqué que celle-ci affectait moins de 5 % des clients le fournisseur a finalement indiqué que tous les utilisateurs de sa solution étaient concernés. Depuis le 4 octobre dernier, Huntress a observé des connexions massives aux terminaux SSL VPN de SonicWall à partir d’adresses IP contrôlées par des pirates, dont une notamment tracée à 202.155.8[.]73. De nombreuses sessions de connexion ont été brèves, mais d’autres ont impliqué une reconnaissance plus approfondie du réseau et des tentatives d’accès à des comptes Windows internes, suggérant des tentatives de mouvement latéral.

« Nous n’avons aucune preuve permettant d’établir un lien entre cet avis (de SonicWall) et la récente recrudescence des compromissions que nous avons constatée », a fait remarquer Huntress, ajoutant qu’« il n’existe probablement aucun élément nous permettant de discerner cette activité de notre point de vue ». Même si les auteurs de la menace avaient réussi à décoder les fichiers compromis lors de la violation de septembre, ils auraient vu les identifiants sous forme cryptée, comme l’a noté l’avis de SonicWall. En d’autres termes, ceux qui se connectent actuellement aux terminaux SonicWall n’ont probablement pas obtenu leurs clés à partir de ces fichiers de sauvegarde.

Ce à quoi les défenseurs doivent faire attention

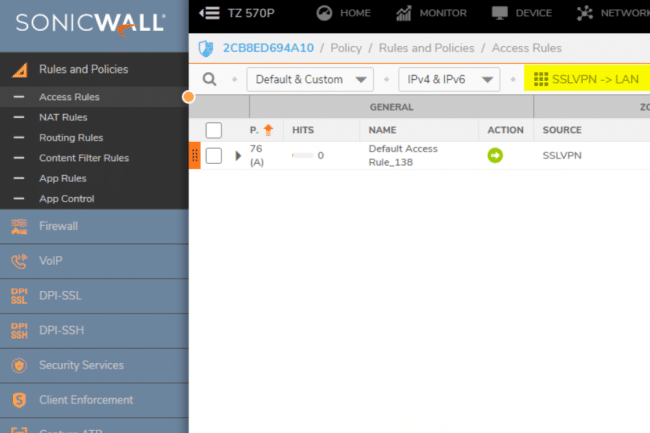

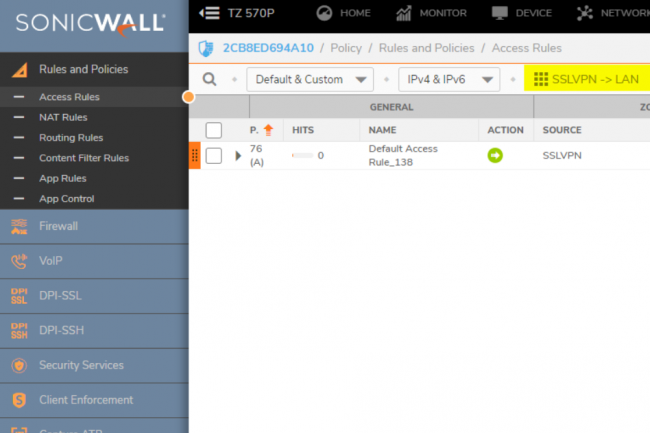

Huntress a souligné que, dans quelques cas, une authentification SSL VPN réussie était suivie d’un trafic de reconnaissance interne ou de tentatives d’accès aux comptes administratifs Windows. De plus, les connexions provenant d’une seule adresse IP publique récurrente peuvent suggérer une campagne coordonnée plutôt qu’une réutilisation aléatoire des identifiants. En plus des mesures décrites dans l’avis de SonicWall, le blog de Huntress proposait des mesures de défense supplémentaires pour les entreprises utilisant des appareils SonicWall. Il exhortait les administrateurs à restreindre les interfaces de gestion à distance, à réinitialiser tous les identifiants et mots de passe, à examiner les journaux SSLVPN à la recherche de signes d’authentifications inhabituelles et à activer l’authentification multifactorielle (MFA) dans la mesure du possible.

Les équipements SonicWall restent une cible récurrente pour les groupes malveillants, qui ont récemment mené des attaques en exploitant des pare-feux mal corrigés. Le groupe de ransomware Akira a exploité des failles connues dans le contrôle d’accès (CVE-2024-40766) des appareils SonicWall. Plus tôt dans l’année, les clients ont également été avertis d’un contournement critique de l’authentification et de portes dérobées de type rootkit ciblant les appareils SonicWall.