Les administrateurs Windows en entreprises auront jusqu’à décembre 2027 au plus tard pour mettre en place des alternatives à la protection offerte par Microsoft Defender Application Guard (MDAG) pour Office.

La fin de vie de Defender Application Guard de Microsoft (MDAG) se précise. Cette fonction, qui protège les documents Office de logiciels malveillants envoyés par courriel, a été ajoutée à certains niveaux d’abonnement de la suite bureautique depuis 2019. Mais en décembre 2023, le fournisseur a annoncé sa fin de support. On en sait désormais un peu plus sur l’échéance : la suppression commencera avec la version 2602 d’Office current patch tuesday channel en février 2026 (avec une fin complète en décembre 2026), puis le monthly enterprise channel en avril 2026 (fin complète programmée en février 2027), et semi-annual enterprise channel en juillet 2026 (fin totale en juillet 2027). De manière ambiguë, le calendrier indique également décembre 2027 comme date finale de suppression, bien qu’il soit probable que cette date ultérieure corresponde à la date limite pour les clients disposant de licences de support étendu.

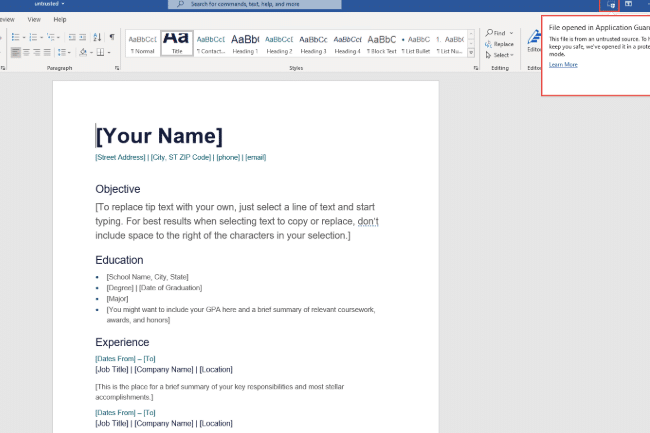

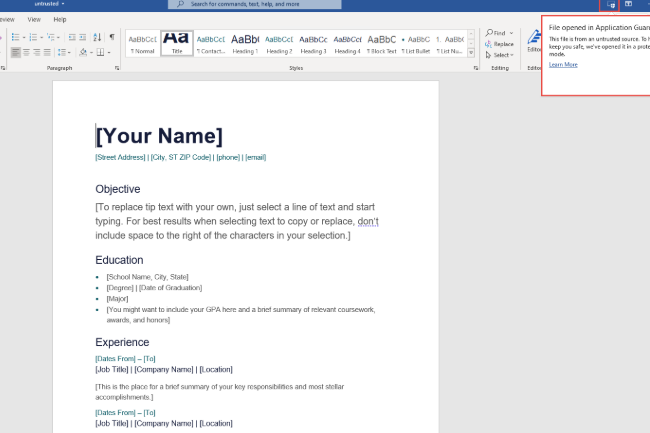

Au lieu d’ouvrir les fichiers dans la mémoire principale, MDAG les ouvre dans un bac à sable Hyper-V, isolant ainsi tout malware exécuté à partir du système d’exploitation. Le concept est judicieux, mais il présente l’inconvénient de ralentir considérablement le chargement des documents. Il pourrait également être compromis par des vulnérabilités occasionnelles dans la couche d’isolation. C’est le cas par exemple de la faille CVE-2022-26706, de type échappement de bac à sable ayant affecté macOS.

Ce que doivent faire les administrateurs

Microsoft remplace MDAG par deux couches de sécurité qui, selon lui remplissent la même fonction : les règles de réduction de la surface d’attaque (Attack Surface Reduction, ASR) et de contrôle d’application Windows Defender (Windows Defender Application Control, WDAC). ASR est un mécanisme basé sur des règles qui bloquent les scripts malveillants, les exécutables ou l’injection de code. Si ses performances sont nettement améliorées, l’un de ses inconvénients potentiels est qu’il repose sur l’analyse comportementale. À la question de savoir ce qui pourrait se passer si des pirates utilisaient une nouvelle technique qui n’est pas encore détectée par l’ASR, le fournisseur répond que cela arrive rarement, car la plupart des attaques par documents malveillants exploitent des techniques prévisibles. Grâce à l’apprentissage machine basé sur le cloud, les chances qu’une attaque innovante passe outre l’ASR sont jugées faibles. Par ailleurs, l’analyse WDAC, qui s’exécute au niveau du noyau, bloque les applications en surveillant les signatures numériques, les hachages de fichiers et d’autres signaux de réputation.

Le processus de suppression est automatique mais demande néanmoins une intervention des administrateurs. De nombreuses équipes IT ne sont probablement pas très au fait de l’existence de MDAG, et sa suppression pourrait entraîner des tâches supplémentaires. L’éditeur leur recommande de procéder comme suit :

– Activer les règles ASR de Defender pour Endpoint afin de bloquer les comportements risqués des fichiers Office ;

– Activer Windows Defender Application Control (WDAC) pour garantir que seul du code fiable et signé s’exécute sur les terminaux ;

– Consulter la documentation interne et les conseils du service d’assistance si l’entreprise utilisait auparavant Application Guard for Office.

Un risque potentiel si MDAG est intégré à des flux automatisés

Mais la suppression de MDAG pourrait encore poser des problèmes aux clients qui l’ont intégré dans des flux automatisés. Un exemple générique serait un script de flux de travail automatisé qui n’autorise l’ouverture d’un document Office qu’après son passage par MDAG. Si MDAG n’est plus présent, ce script devra être réécrit et les procédures modifiées si les journaux des tests de sécurité d’isolation étaient envoyés aux SIEM dans le cadre des règles de conformité. Même si cela affecte principalement les entreprises adoptant une approche prudente vis-à-vis des documents Office, notamment les infrastructures critiques ou les administrations publiques, cette réécriture de script pourrait représenter une charge de travail importante. Ce qui ne fait aucun doute, c’est le stress induit par le renouvellement régulier des fonctionnalités nouvelles et obsolètes sur une plateforme Windows dont la complexité est devenue progressivement byzantine.