Selon les chercheurs, cette faille, qui touche des milliers d’instances FortiWeb connectées à Internet, a été exploitée bien avant que Fortinet ne la divulgue ou n’évalue sa gravité.

Les chercheurs en sécurité mettent en garde contre deux vulnérabilités critiques affectant les appliances FortiWeb de Fortinet. Ces failles, désormais référencées CVE-2025-64446, sont activement exploitées. Selon les conclusions publiées par WatchTowr, l’une des failles permet à des acteurs non authentifiés d’accéder à des points de terminaison CGI internes en exploitant une faille de traversée de chemin Relative Path Traversal, tandis que l’autre faille de contournement de l’authentification leur permet d’usurper l’identité de n’importe quel administrateur en abusant de l’en-tête « HTTP_CGIINFO ». Plus inquiétant encore, cette vulnérabilité semble avoir été exploitée pendant des semaines avant l’avis publié par Fortinet le 14 novembre, ce qui en fait une faille zero-day. Fortinet aurait livré des correctifs silencieux pour cette faille via la version 8.0.2 après l’émergence de rapports d’exploitation. « Ces derniers jours, plusieurs entreprises de sécurité, mais aussi des CERT et des particuliers ont alerté sur l’exploitation active de la vulnérabilité corrigée en silence », a déclaré Caitlin Condon de VulnCheck dans un article de blog. « Fortinet n’a partagé aucune information sur cette correction silencieuse de la vulnérabilité et elle n’a reçu aucune CVE ni fait l’objet d’aucun avis de sécurité. » L’Agence américaine de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA) a ajouté cette faille à son catalogue des vulnérabilités connues et exploitées (KEV), et demandé à toutes les agences civiles fédérales de la corriger avant le 21 novembre.

Traversée de chemin avec emprunt d’identité

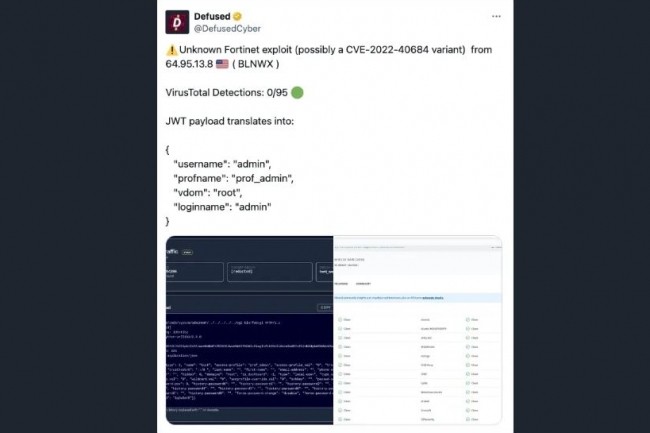

La première moitié de la chaîne d’attaque commence par une traversée de chemin relative ou Relative Path Traversal dans le gestionnaire GUI/API de FortiWeb. Les chercheurs de Picus expliquent que les requêtes sous le chemin de routage « api/v2.0/ » peuvent être manipulées à l’aide de séquences du genre « ../../../../../cgi-bin/fwbcgi », redirigeant ainsi l’appel vers le composant CGI interne hérité au lieu du point de terminaison API prévu. En effet, la configuration Apache de l’appareil transfère la requête spécialement conçue vers « fwbcgi », contournant ainsi les protections attendues. Une fois que l’attaquant atteint le backend CGI, il exploite une deuxième faille de conception : la fonction cgi_auth() traite aveuglément un en-tête « HTTP_CGIINFO » fourni par le client. Les champs JSON de l’en-tête acceptent le nom d’utilisateur (username), le nom du profil (profname), le domaine virtuel (VDOM) et le nom de connexion (loginmane) sans vérification appropriée, de sorte qu’un attaquant non authentifié peut usurper n’importe quel compte administrateur et obtenir tous les privilèges d’administrateur. Combinées, ces étapes permettent l’exécution complète de code à distance sans aucune authentification. La traversée de chemin ouvre la porte et l’usurpation d’en-tête déclenche l’attaque. Fortinet a attribué à cette faille un score de gravité de 9,1 sur 10, mais les chercheurs de Picus estiment qu’il devrait être de 9,8. Fortinet n’a pas immédiatement répondu aux demandes de commentaires concernant l’application silencieuse du correctif ou la sous-évaluation de la gravité de la faille.

Une pratique défavorable aux défenseurs

Même si Fortinet a officiellement publié un avis pour la faille CVE-2025-64446 le 14 novembre 2025, la note de mise à jour de la version précédente du fournisseur ne mentionnait ni la vulnérabilité ni le correctif, ce qui a suscité des critiques selon lesquelles le correctif avait été appliqué de manière silencieuse. « L’application silencieuse de correctifs pour les vulnérabilités est une mauvaise pratique bien établie qui favorise les attaquants et nuit aux défenseurs, en particulier pour les appareils et les systèmes (y compris FortiWeb) qui ont déjà été exploités dans la nature », s’est plaint M. Condon. « Nous savons déjà que la sécurité par l’obscurité ne fonctionne pas : les adversaires surveillent les nouvelles versions des produits et procèdent activement à la rétro-ingénierie des correctifs, que les fournisseurs informent ou non leurs clients des vulnérabilités corrigées. »

VulnCheck avait signalé près de 300 instances FortiWeb connectées à Internet via Shodan et environ 2 700 autres via FOFA, toutes potentiellement vulnérables. Les versions concernées sont les suivantes : 7.0.0 à 7.0.11, 7.2.0 à 7.2.11, 7.4.0 à 7.4.9, 7.6.0 à 7.6.4 et 8.0.0 à 8.0.1. Les correctifs sont appliqués dans les versions 7.0.12, 7.2.12, 7.4.10, 7.6.5 et 8.0.2. Fortinet recommande de désactiver HTTP ou HTTPS pour les interfaces connectées à Internet pour les clients qui ne peuvent pas effectuer immédiatement la mise à niveau. « Si l’interface de gestion HTTP/HTTPS Management n’est accessible en interne que conformément aux meilleures pratiques, le risque est considérablement réduit », a ajouté FortiNet.