Présent dans le quotidien des personnes et des entreprises, le PDF intéresse les pirates. Certains ont développé un outil baptisé MatrixPDF pour cibler les utilisateurs de Gmail. Si le renforcement des outils de détection est requis, la sensibilisation à la menace reste incontournable.

Alors que les cyberattaques par ingénierie sociale se multiplient, les campagnes de phishing redoublent d’ingéniosité pour tromper la vigilance des utilisateurs. C’est désormais le format PDF qui est détourné. Des chercheurs de Varonis ont ainsi mis au jour une campagne sur Gmail exploitant un outil nommé MatrixPDF, capable d’injecter du code et de contourner les filtres de sécurité.

Derrière un simple fichier PDF se cache en réalité une attaque qui pousse automatiquement la victime à l’ouvrir. MatrixPDF exploite du contenu flouté, des superpositions et du code JavaScript pour duper les utilisateurs et télécharger des charges malveillantes à leur insu. « Le format PDF est devenu omniprésent dans les usages personnels comme professionnels, ce qui inspire un sentiment de confiance », observe Erik Avakian, conseiller technique chez Info-Tech Research Group. « Beaucoup considèrent encore les PDF comme sûrs, contrairement aux fichiers .exe ou .zip, perçus comme suspects. »

Une mécanique bien huilée

MatrixPDF facilite l’intégration, par des cybercriminels, de faux messages, d’actions JavaScript et de redirections automatiques dans des documents qui paraissent légitimes. Ils peuvent personnaliser le lien externe vers lequel le fichier redirige, lui donner une apparence crédible avec un logo ou un cadenas, et dissimuler le contenu derrière un flou. Les chercheurs ont repéré deux modes opératoires. Le premier exploite la fonction d’aperçu de Gmail. Le PDF ne contient ni lien visible ni code malveillant détectable, seulement des scripts et un lien externe. Le texte apparaît flouté, accompagné d’un bouton « Ouvrir le document sécurisé » qui incite à cliquer. Ce clic déclenche ensuite l’ouverture d’un site externe, parfois légitime, comme celui d’un client SSH. Parce que l’action est initiée par l’utilisateur, Gmail ne la considère pas comme dangereuse, laissant ainsi le téléchargement s’effectuer hors du bac à sable de l’antivirus.

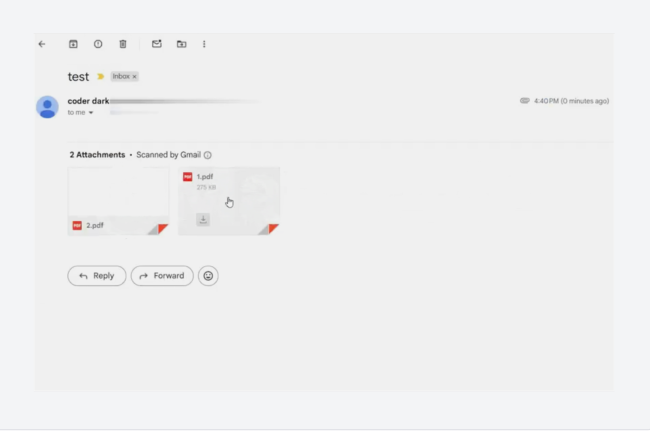

Boîte de réception Gmail montrant la pièce jointe PDF malveillante passant les analyses initiales. (crédit : Varonis)

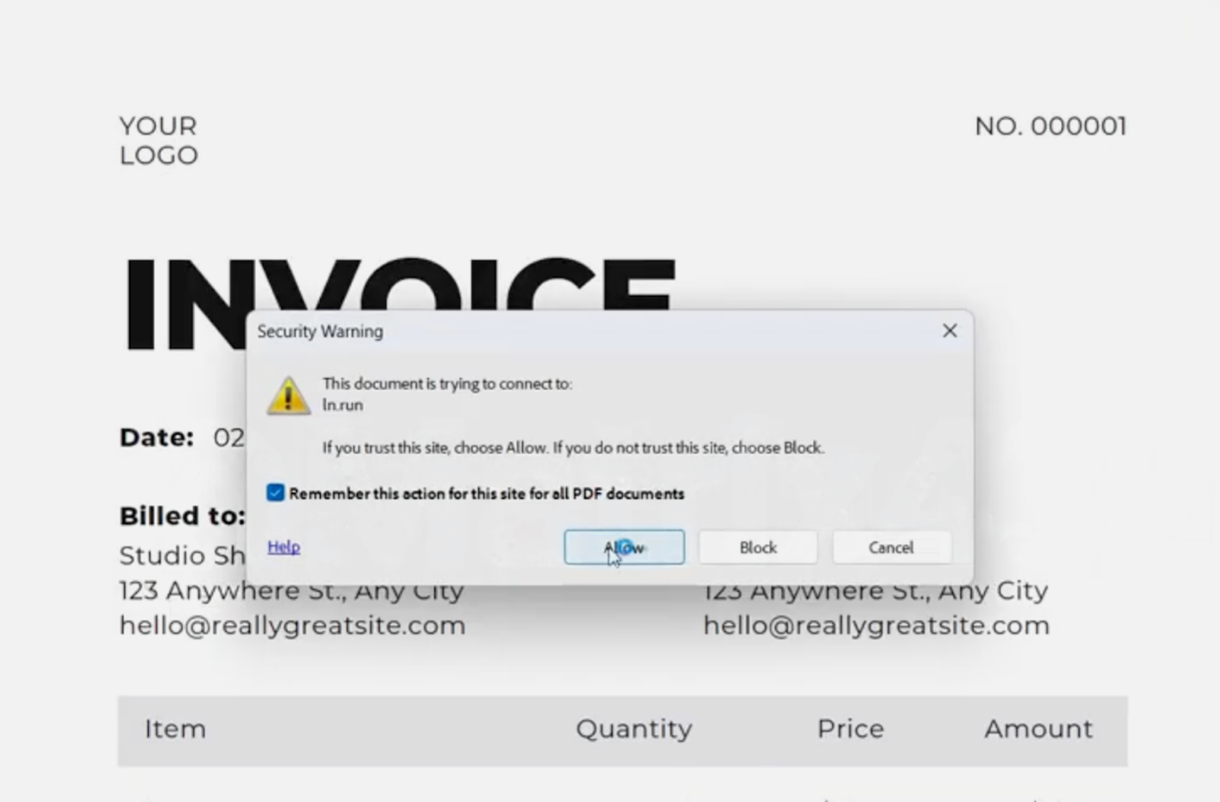

Le second scénario repose sur l’intégration directe de JavaScript dans le PDF. Lorsqu’il est ouvert dans un lecteur comme Acrobat ou dans un navigateur, le script se connecte automatiquement à l’URL d’un fichier malveillant. Une fenêtre pop-up demande alors l’autorisation d’y accéder. Si la victime clique sur « autoriser », le fichier est téléchargé et exécuté. « Les PDF piégés ne sont pas nouveaux », rappelle David Shipley, dirigeant de Beauceron Security. « Mais MatrixPDF simplifie considérablement la tâche des cybercriminels. »

Le deuxième scénario passe par du JavaScript embarqué dans le PDF. (Crédit Photo: Varonis)

L’usage des emails personnels, un risque sous-estimé

Avec la généralisation du travail hybride, de plus en plus d’employés consultent leurs emails personnels sur des ordinateurs professionnels. Un comportement qui ouvre une brèche de sécurité. « Les RSSI devraient envisager de restreindre l’accès aux webmails personnels sur le réseau de l’entreprise, ou à défaut, encadrer leur usage », recommande Erik Avakian. « Les PDF passent souvent pour inoffensifs, et les attaquants exploitent cette habitude. »

Une fois la première machine compromise, les cybercriminels peuvent se déplacer latéralement sur le réseau, voler des identifiants ou déployer d’autres malwares. « Cette évolution du phishing montre combien l’utilisateur reste le maillon faible de la chaîne d’attaque », avertit Ensar Seker, directeur de la sécurité chez SOCRadar.

Miser sur la vigilance et la culture sécurité

Si les attaques par pièce jointe ont généralement un taux de succès plus faible que les liens intégrés dans un email, elles reposent sur la curiosité et la confiance des utilisateurs. Pour s’en prémunir, les entreprises doivent combiner plusieurs leviers : durcir les filtres de messagerie, renforcer le sandboxing des pièces jointes, surveiller le comportement des fichiers suspects sur les postes de travail et interdire l’accès aux webmails personnels depuis les équipements professionnels.

La sensibilisation reste cependant la première ligne de défense. Former régulièrement les équipes à reconnaître ce type de piège, à travers des exemples concrets et des mises en situation, réduit le risque. « Il faut instaurer une culture du réfléchir avant de cliquer », insiste Seker. « Et ne pas oublier de valoriser les employés qui signalent une tentative de phishing. » Pour Erik Avakian, cette campagne illustre à quel point la vigilance humaine reste clé : « MatrixPDF représente une occasion idéale, notamment pendant le mois de la cybersécurité, pour renforcer la formation et rappeler les bons réflexes. »