Les développeurs se servent d’utilitaires en ligne pour les aider à coder. Le problème selon une étude, c’est qu’ils laissent des données sensibles sur ses sites qui ne sont pas sécurisés.

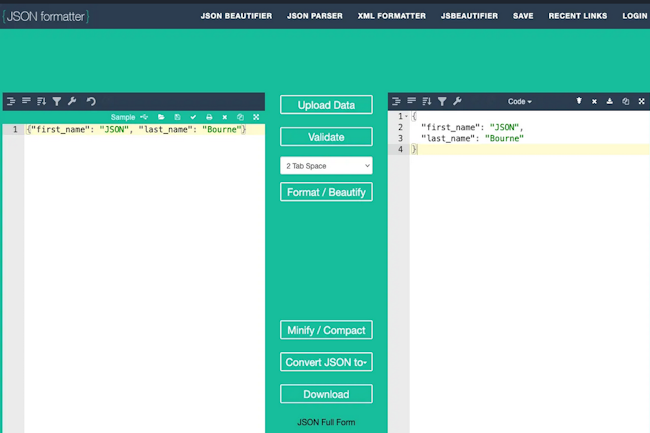

Identifiants, clés d’authentification, données de configuration, tokens et clés d’API sont potentiellement exposés par les développeurs se servant de deux sites populaires de formatage de code. C’est la découverte de l’entreprise de sécurité watchTowr en analysant les sites JSON Formatter et Code Beautify. Sur ces derniers, les programmeurs peuvent effectuer rapidement de très nombreuses fonctions de codage, notamment le formatage JSON et de code, la vérification et le débogage de code, ainsi que la conversion de données. Les visiteurs peuvent utiliser la fonction « Enregistrer/Save » très pratique pour partager le code qu’ils ont généré, soit pour les mettre en signet, soit pour le transmettre à des collègues.

Les chercheurs ont rapidement repéré un problème de sécurité à ce sujet : toute personne capable d’accéder à l’URL partageable ou de voler l’URL pourrait avoir accès aux données originales et à leur contenu sensible. Et ce n’est pas tout : il s’est avéré que les sites exposaient également les données réelles via une fonctionnalité distincte appelée « Recent Links ». En interrogeant le point de terminaison API /service/getDataFromID des sites, watchTowr a pu extraire le contenu derrière chaque lien, soit plus de 80 000 soumissions téléchargées, cinq ans d’historique du contenu JSON Formatter, un an d’historique du contenu Code Beautify, plus de 5 Go de données enrichies, des données JSON annotées, ainsi que des milliers de secrets. Ceux-ci comprenaient : des identifiants (AD, base de données, FTP, pipeline CI/CD, passerelles de paiement par carte, RTSP, des clés d’authentification du référentiel de code, d’environnement cloud, des clés privées, des clés d’API du service d’assistance, des salles de réunion, des informations de configuration LDAP, des requêtes et réponses API complètes et sensibles, des jetons JWT d’administration, des enregistrements de session SSH, … De toute évidence, les développeurs utilisant ces plateformes ne se rendaient pas compte que lorsqu’ils saisissaient leurs données, celles-ci étaient conservées et potentiellement exposées en raison de la conception peu sécurisée des sites.

Réaction insuffisante des entreprises touchées

Les chercheurs ont identifié de nombreuses grandes entreprises dont les données étaient exposées dans les URL, notamment dans les secteurs des administrations, des infrastructures nationales critiques, de la santé, du secteur bancaire et même une importante entreprise de cybersécurité. Une découverte curieuse a été faite dans les données publiées par un fournisseur de services de sécurité managés (MSSP) : le nom d’utilisateur Active Directory (AD) et les identifiants de messagerie électronique appartenant à l’un de ses clients, une grande banque américaine. Étant donné que les données n’étaient pas au format JSON valide, les chercheurs supposent que la personne qui a publié les données utilisait simplement le service pour générer une URL pour partager les identifiants. Lorsque les chercheurs ont tenté d’alerter les sociétés impactées, ils ont souvent été ignorés. « Parmi les entreprises concernées que nous avons essayé de contacter, seules quelques-unes (merci à elles) nous ont répondu rapidement. La majorité n’a pas pris la peine de le faire, malgré nos tentatives de communication via plusieurs canaux », a déclaré Jake Knott, chercheur principal chez watchTowr. « Nous n’avons pas besoin de plus de plateformes d’agents basées sur l’IA ; nous avons besoin que moins d’entreprises critiques collent leurs identifiants sur des sites web aléatoires », a-t-il ajouté.

Pour voir si l’exposition avait été remarquée par d’autres, watchTowr a généré ses propres identifiants de test à récupérer sur les sites et les a placés dans un honeypot pour voir si quelqu’un essayait de les utiliser. « Et le premier résultat n’a pas tardé ! Nous avons pu voir que quelqu’un fouillait dans ces ensembles de données. Nous ne sommes pas les seuls : quelqu’un d’autre récupère déjà ces sources pour obtenir des identifiants et les teste activement », a déclaré M. Knott. Contactés par CSO sur la recherche de watchTowr, les deux sites incriminés n’avaient pas répondu au moment de la publication. Cependant, la fonction « Enregistrer/Save » des deux sites a désormais été désactivée et le message suivant s’affiche : « La fonctionnalité d’enregistrement est temporairement désactivée : nous suspendons la fonctionnalité d’enregistrement afin d’empêcher la diffusion de contenus inappropriés et travaillons à l’améliorer. Nous comprenons que cela puisse causer des désagréments, mais nous prenons des mesures proactives pour garantir que notre plateforme reste sûre et adaptée à tous les utilisateurs. » Par-contre, la fonctionnalité « Recent Links » était toujours accessible sur le site Code Beautify.