Baptisée Fire Ant, une campagne d’espionnage soutenue par la Chine exploite des failles dans l’hyperviseur ESXi de VMware. Elle touche les instances non corrigées pour contourner les défenses et persister au sein des cibles.

L’hyperviseur de type 1 ESXi de VMware a le vent en poupe auprès des cybercriminels. Après le gang de ransomware Scattered Spider, c’est autour d’une campagne d’espionnage nommée Fire Ant de s’en prendre à l’outil de virtualisation. Soutenue par la Chine, elle a été démasquée par les équipes de Sygnia, spécialiste de la sécurité et elle est active depuis le début de 2025. Les cyber-espions exploitent des failles critiques dans les environnements VMware pour gagner un accès non authentifié à l’infrastructure de virtualisation et déployer des logiciels malveillants persistants comme VirtualPita et autobackup.bin.

Selon Ev Kontsevoy, CEO de Teleport (éditeur de solutions de PAM), ce vecteur d’attaque est classique des Etats. « Fire Ant exploite les vulnérabilités des infrastructures et utilise des identifiants volés pour infiltrer les systèmes », a-t-il déclaré. « Cette tactique n’est pas exceptionnelle. En raison de son efficacité et de sa difficulté à être détectée, de nombreux groupes affiliés à des États adoptent désormais la même approche. » Même si l’entreprise de services de cybersécurité n’a pas voulu attribuer cette campagne à un acteur spécifique, elle note que les outils, les vecteurs d’attaque axés sur VMware, le temps de travail et les frappes au clavier correspondent étroitement aux conclusions précédentes sur le groupe UNC3886 lié à la Chine.

Un accès initial via les failles de VMWare

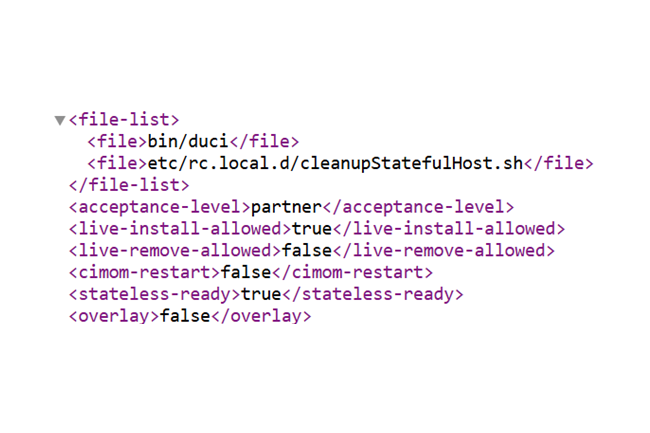

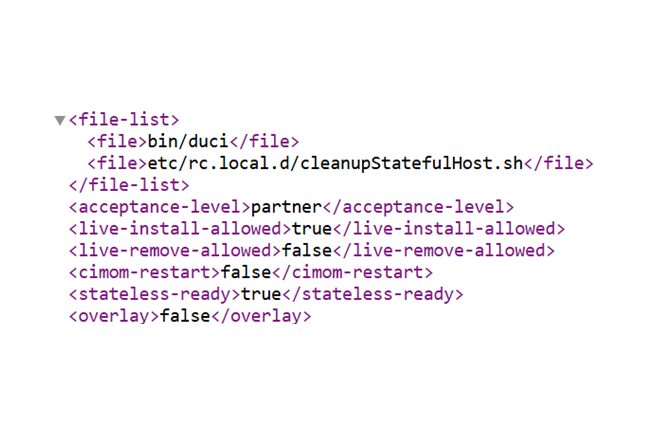

Les attaquants se sont servis de la vulnérabilité CVE-2023-34048 dans VMware vCenter pour exécuter du code à distance sans authentification (RCE), avant de récupérer les informations d’identification des comptes de service « vpxuser », créés automatiquement par vCenter pour gérer les hôtes ESXi avec des privilèges d’administration complets. Comme vpxuser est exempté des restrictions du mode verrouillage, les attaquants pouvaient conserver le contrôle au niveau de l’hôte sur tous les serveurs ESXi connectés, les machines physiques exécutant l’hyperviseur ESXi, même si les connexions directes étaient désactivées. Avec ces privilèges d’administration complets, les attaquants ont implanté des portes dérobées persistantes telles que VirtualPita et autobackup.bin, et ont désactivé le daemon de journalisation du système (vmsyslogd) afin de couvrir leurs traces lors des redémarrages.

Kontsevoy qualifie cela d’échec de la gestion des identités. « Les attaquants ont utilisé des identifiants volés pour créer des portes dérobées et imiter les actions légitimes des employés à l’aide d’outils courants et fiables », a-t-il fait remarquer. « En effet, une fois qu’une identité franchit une frontière technologique, sa trace est perdue. Personne ne peut voir où elle va ensuite. Ce manque de visibilité donne aux portes dérobées la capacité de passer inaperçues et aux attaquants de réintégrer l’infrastructure sans être détectés. » De plus, les attaquants ont exploité la vulnérabilité CVE-2023-20867 pour exécuter des commandes hôte-invité non authentifiées via VMware Tools/PowerCLI, accédant ainsi aux machines virtuelles invitées et extrayant les identifiants de domaine en mémoire.

Un mouvement latéral grâce au tunneling

Une fois à l’intérieur, Fire Ant a contourné la segmentation du réseau en exploitant la vulnérabilité CVE-2022-1388 dans les équipements F5 BIG-IP, et ils ont pu ainsi déployer des tunnels cryptés tels que les web shells Neo-reGeorg pour atteindre des environnements isolés, en tirant même parti de l’IPv6 pour contourner les filtres IPv4. « L’acteur malveillant a montré qu’il avait une compréhension approfondie de l’architecture et des politiques réseau de l’environnement cible, contournant efficacement les contrôles de segmentation pour atteindre des actifs internes, vraisemblablement isolés », a déclaré Sygnia dans son blog. « En compromettant l’infrastructure réseau et en créant des tunnels à travers des systèmes de confiance, l’acteur malveillant a systématiquement contourné les limites de segmentation, atteint des réseaux isolés et établi une persistance trans-sectorielle. » Les attaquants ont constamment adapté leurs techniques, en modifiant par exemple les outils, en dissimulant les fichiers et en déployant des portes dérobées redondantes, afin d’échapper à la détection et de retrouver l’accès après le nettoyage.

Sygnia a conseillé aux entreprises de corriger les composants VMware vulnérables, de faire tourner les identifiants des comptes de service sécurisés et d’appliquer le mode de verrouillage ESXi pour restreindre l’accès à l’hôte. Le fournisseur recommande également d’utiliser des Jump Hosts d’administration dédiés, de segmenter les réseaux de gestion et d’étendre la surveillance pour inclure vCenter, ESXi et les équipements qui manquent souvent de visibilité traditionnelle sur les terminaux. « La seule façon d’empêcher les pirates soutenus par des Etats et autres criminels d’accéder facilement aux infrastructures est d’unifier les identités », a ajouté M. Kontsevoy. « En fédérant toutes les identités, qu’elles soient humaines, logicielles, matérielles ou artificielles, les entreprises peuvent obtenir une source unique de vérité et une visibilité complète sur l’entrée et la circulation des identités dans leurs systèmes. »