Les pirates exploitent des plateformes de codage à base d’IA comme Vercel, Netlify et Lovable pour créer des fausses pages d’authentification (captcha) dans le cadre de campagne de phishing.

L’usage de l’IA à des fins malveillantes ne cesse de progresser. Trend Micro vient de trouver une campagne de phishing s’appuyant des fausses pages captcha générées par des plateformes de codage IA. Ces pages semblent officiels aux yeux des utilisateurs, ce qui leur permet de contourner efficacement les filtres de sécurité et de capturer des informations sensibles. Les chercheurs ont constaté une recrudescence des ces pages en août.

Minimum de codage, maximum d’impact

Les pirates exploitent désormais des plateformes de codage à base d’IA comme Lovable, Netlify et Vercel. « Sur Lovable, ils peuvent utiliser l’IA pour générer une fausse page captcha ou de phishing, tandis que Netlify et Vercel facilitent l’intégration d’assistants de codage d’IA dans le pipeline CI/CD pour produire en masse de fausses pages captcha », a expliqué Trend Micro. Outre la facilité de déploiement, qui demande des compétences techniques minimales, l’hébergement gratuit rend ces opérations de phishing financièrement très accessibles. De plus, avec des domaines se terminant par *.vercel.app ou *.netlify.app, les attaquants profitent et abusent de la réputation et de la crédibilité de la plateforme.

« Contrairement aux pages de phishing traditionnelles, celles générées par l’IA représentent davantage une avancée en termes de vitesse et d’échelle qu’une astuce technique supplémentaire », a déclaré Devroop Dhar, directeur général et cofondateur de Primus Partners. « Elles peuvent itérer et créer très rapidement des pages ressemblant à celles des marques. Auparavant, la création de sites de phishing prenait du temps, mais aujourd’hui, ils peuvent être générés et clonés sur de nombreux domaines en quelques minutes, ce qui augmente le volume des attaques et le risque pour un employé de tomber sur un faux convaincant. » M. Dhar ajoute que l’IA réduit considérablement le niveau de compétence requis, car les attaquants n’ont plus qu’à récupérer un modèle, modifier quelques éléments pour créer rapidement un kit de phishing d’apparence professionnelle. Trend Micro a identifié 52 sites malveillants sur Vercel.app, contre 43 sur Lovable.app et 3 sur Netlify.app. Lovable a été la principale cible de ces abus, mais Vercel héberge actuellement encore plus de fausses pages Captcha

Mode opératoire de l’attaque

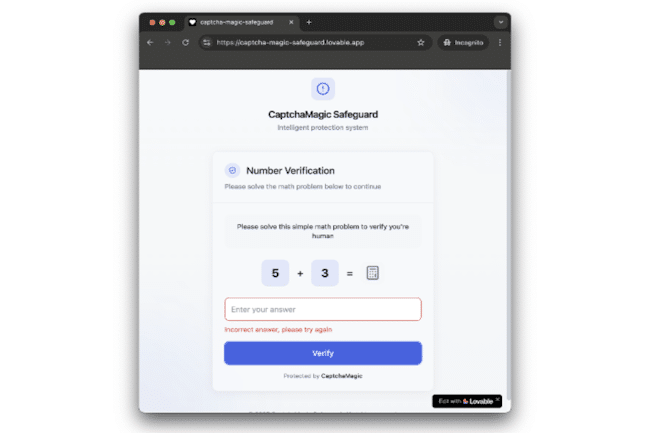

D’entrée de jeu, les campagnes de phishing suivent un mode opératoire bien connu. Généralement, les victimes reçoivent des courriels indésirables contenant des messages urgents et incitant à l’action, tels que « Réinitialisation du mot de passe requise » ou « Notification de changement d’adresse USPS ». En cliquant sur le lien intégré, l’utilisateur n’est pas redirigé directement vers un site destiné à voler ses identifiants, mais vers une page de vérification par captcha qui semble inoffensive.

Cette action engage activement la victime qui a l’impression d’effectuer un contrôle de sécurité légitime, ce qui la rend moins méfiante et moins à même de reconnaître la page comme frauduleuse. « Ensuite, les scanners automatisés qui explorent la page ne rencontrent qu’un captcha, et non le formulaire sous-jacent de collecte d’identifiants, ce qui réduit le risque de détection de l’arnaque », a fait remarquer Trend Micro. Une fois le captcha rempli, la victime est redirigée vers la page de phishing réelle, où ses identifiants et autres données sensibles peuvent être volés, notamment ses identifiants Microsoft 365.

Renforcer les défenses

À mesure que les campagnes de phishing basées sur l’IA contournent les filtres traditionnels, les entreprises repensent leurs défenses. Les passkeys et l’authentification multifactorielle (MFA) résistante au phishing gagnent du terrain, en particulier dans les services financiers et l’IT. Mais pour lutter contre la menace croissante des attaques de phishing basées sur l’IA, les entreprises doivent adopter une approche de sécurité à plusieurs niveaux. « Les stratégies les plus efficaces combinent désormais la détection comportementale et la responsabilité des plateformes. Les outils doivent être capables de simuler des clics et de suivre les redirections, et les hébergeurs doivent mettre en place des mesures de protection pour empêcher les abus », a expliqué Sanchit Vir Gogia, CEO et chef analyste chez Greyhound Research.

Cependant, la détection seule ne suffit pas. La résilience ultime réside dans la capacité à réduire la valeur des identifiants volés grâce à une authentification résistante au phishing. M. Gogia ajoute que les entreprises doivent moderniser leurs formations, en passant des cases à cocher à une immersion réaliste. Cela inclut des simulations de phishing avec des captcha, des politiques qui bloquent les domaines nouvellement enregistrés et une gouvernance stricte des identifiants de connexion. L’objectif n’est pas d’empêcher chaque clic, mais de réduire le temps entre l’incident et son endiguement. « Il faut être vigilant si la page redirige soudainement vers un formulaire de connexion ou commence à extraire des données de domaines non fiables. Ces schémas sont plus difficiles à dissimuler pour les attaquants. Il faut également surveiller le trafic sortant. Les données volées qui quittent le réseau sont souvent le premier signe d’une attaque », a recommandé M. Dhar. La sensibilisation des utilisateurs reste la première ligne de défense. Il est essentiel de former les employés à repérer les captchas suspects, à vérifier les URL avant d’interagir, à utiliser des gestionnaires de mots de passe qui ne remplissent pas automatiquement les pages frauduleuses et à signaler rapidement les anomalies.