Les trois groupes de ransomware as a service s’associent pour coordonner leurs attaques et partager leurs ressources. Une manière de rassurer les affiliés après les récentes opérations de démantèlement.

L’union fait la force, une maxime qui fonctionne aussi dans le monde de la cybercriminalité. Selon un rapport de la société en cybersécurité Reliasquest, trois franchises de ransomware ont noué un partenariat début septembre. Les groupes sont DragonForce, Qilin et Lockbit. Le premier aurait proposé cette collaboration peu après la réapparition de Lockbit et de sa variante 5.0.

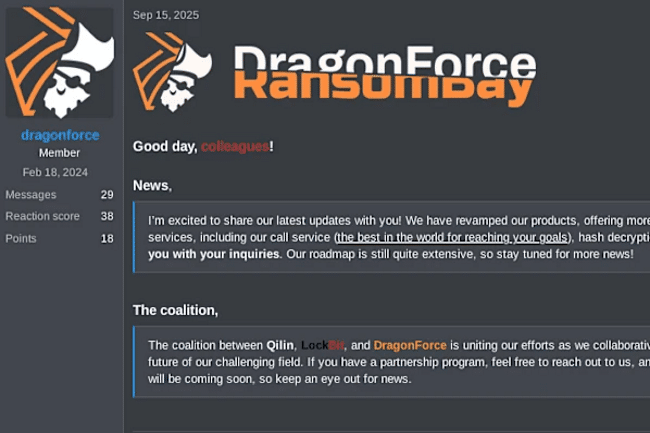

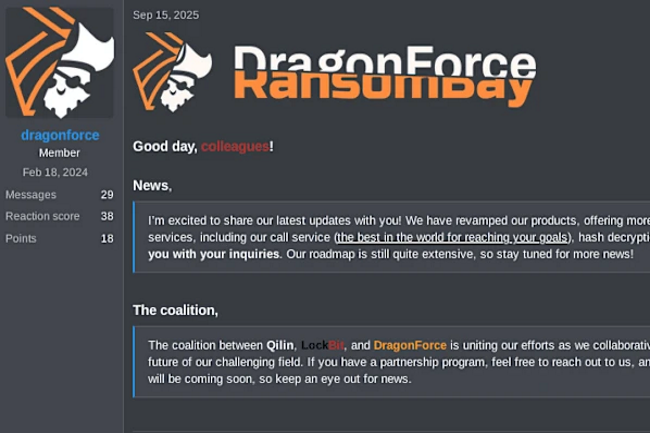

C’est sur un forum du dark web que le rapprochement s’est déroulé. Dans un échange, DragonForce a plaidé pour « créer des conditions de concurrence équitables, sans conflits ni insultes publiques ». Il a ajouté, « de cette façon, nous pouvons tous augmenter nos revenus et dicter les conditions du marché. Appelez cela comme vous voulez : coalition, cartel, etc. L’essentiel est de rester en contact, d’entretenir des relations amicales et d’être des alliés forts, et non des ennemis ». Lockbit a répondu favorablement à cet appel.

Une consolidation favorisée par la pression judiciaire

Cette alliance intervient alors que les opérateurs de rançongiciels subissent une pression croissante due aux différentes actions des autorités judiciaires. En février 2024, une opération internationale a réussi à saisir l’infrastructure et à arrêter des membres du groupe Lockbit. Des campagnes qui érodent progressivement la confiance des affiliés sur les groupes de ransomware. Néanmoins l’annonce du cartel « pourrait contribuer à restaurer la réputation de Lockbit auprès de ses affiliés après son démantèlement l’année dernière », souligne Reliaquest.

En conséquence, la société prévoit « une recrudescence des attaques contre les infrastructures critiques et une extension de la menace à des secteurs jugés auparavant comme à faible risque ». Il fait ici référence à Lockbit qui, lors de son retour aux affaires a autorisé ses affiliés à cibler les infrastructures critiques (centrales nucléaires, thermiques, hydroélectriques,…). Ces dernières étaient depuis l’affaire Colonial Pipeline plus ou moins épargnées par les groupes de ransomware.

Une fragmentation toujours importante

Ce partenariat devrait faciliter le partage de techniques, de ressources et d’infrastructures entre les trois groupes, selon le rapport. En 2020, LockBit s’est associé au groupe de rançongiciel Maze dans le cadre d’une collaboration qui a introduit des tactiques de double extorsion, combinant chiffrement de systèmes et vol de données, constate Reliaquest. Cette association n’est pas sans rappeler le rapprochement des groupes anglophones Scattered Spider, ShinyHunters et Lapsus$. Ils ont commencé à collaborer sous le nom de Scattered Lapsus$ Hunters, lançant en octobre un site de fuite de données répertoriant 39 entreprises dont les environnements Salesforce auraient été compromis.

Fin août, Scattered Spider a annoncé son intention de lancer sa propre offre de rançongiciel en tant que service, appelée ShinySp1d3r RaaS, affirmant qu’il s’agirait du « meilleur RaaS jamais créé », selon le rapport. Il note aussi que la formation de cartels s’inscrit dans un contexte de fragmentation record de l’écosystème global des rançongiciels. Le nombre de sites de fuite de données actifs a atteint un record historique de 81 au troisième trimestre 2025, des groupes plus petits ayant comblé les lacunes laissées par la perturbation des opérations majeures.