La communauté derrière Kubernetes s’active pour sécuriser l’orchestrateur de cluster de conteneurs face à la menace de l’informatique quantique. Le support d’un algorithme d’échange de clé hybride référencé par le NIST a été mis en place via une mise à jour de Go.

Récemment, Kubernetes a apporté des améliorations pour débuter la sécurisation des clusters de conteneurs contre les menaces liées à l’informatique quantique. Dans un article de blog, Fabian Kammel, consultant senior en sécurité chez ControlPlane et membre actif de la communauté de ce logiciel est revenu sur le support d’algorithmes pour la cryptographie post-quantique (CPQ) pour TLS. Il se fait au travers d’un mécanisme d’échange de clés hybride intégré au système de plugins Kubernetes Key Management Service (KMS).

Traditionnellement dans le protocole TLS, deux opérations de cryptographies doivent être sécurisées. La première est l’échange de clés entre un client et un serveur pour protéger leur communication. « Si un pirate enregistre aujourd’hui du trafic chiffré, il pourrait le déchiffrer à l’avenir s’il accède à un ordinateur quantique capable de briser l’échange de clés. La migration des KEM vers le CPQ devient donc une priorité immédiate », rapporte le consultant. L’autre élément est la signature numérique principalement mise en place pour authentifier le serveur et parfois le client via des certificats. Les experts en chiffrement post quantique se sont focalisés sur les échanges de clés avec la combinaison d’un algorithme classique (tel que ECDHE, Elliptic Curve Diffie-Hellman Ephemeral) avec CQP (tel que ML-KEM). Ce dernier, connu sous le nom de code X25519MLKEM768 ou Kyber, est le plus largement pris en charge.

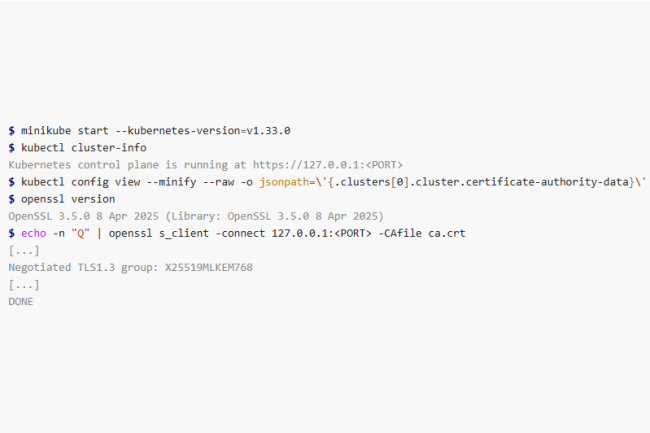

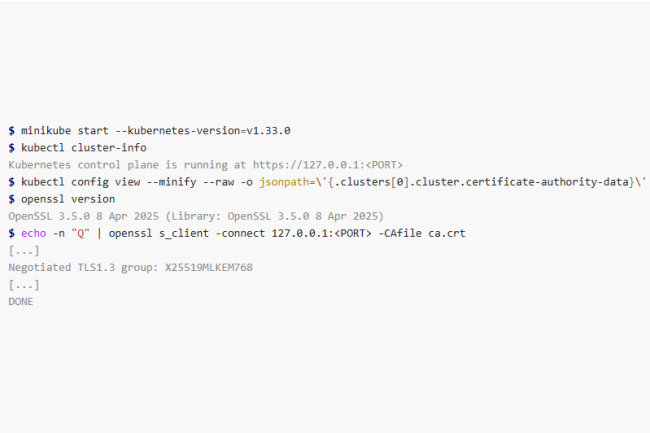

Une intégration via la mise à jour de Go

Pour l’intégrer progressivement au sein des composants de Kubernetes, la communauté est passée par le langage Go et en particulier la version la plus récente 1.24 ajoutée en avril dernier dans Kubernetes 1.33. Un premier pas avait été réalisé avec Go 1.23, mais Fabian Kammel recommande de ne plus l’utiliser car l’algorithme CQP n’est plus supporté. Il est donc nécessaire de mettre à jour à la fois le client et le serveur sur la version 1.24 supportant X25519MLKEM768.

Le consultant souligne qu’il s’agit d’un premier pas de Kubernetes dans le chiffrement post-quantique. L’orchestrateur s’adapte aux évolutions des standards dans ce domaine. L’été dernier, le NIST a publié des projets de standards pour se protéger des futures attaques quantiques. En particulier, le mécanisme d’encapsulation à clé publique Crystals-Kyber a été privilégié. Il a été adopté par d’autres acteurs IT comme Meta, Google ou Cloudflare. En France, l’Anssi a publié plusieurs études montrant l’approche encore très balbutiante des entreprises françaises sur le sujet.