Face aux agissements de plus en plus agressifs du groupe de cybercriminels Storm-0501, Microsoft exhorte les RSSI à appliquer le principe du moindre privilège, à mettre en place des plans d’action contre les ransomwares et à réévaluer les risques liés à la conservation d’actifs sur site hérités.

Dans un rapport publié la semaine dernière, l’équipe de Threat Intelligence de Microsoft a mis en garde contre le groupe cybercriminel Storm-0501, expliquant qu’il a affiné ses tactiques d’attaques par ransomware. Le cybergang, motivé par des raisons financières, détourne des comptes à privilège pour passer de manière transparente entre les environnements sur site et cloud, procède à des suppressions massives de ressources cloud, y compris les sauvegardes, et exploite les lacunes de visibilité pour chiffrer des données dans le cloud. « Ils ne se contentent pas de chiffrer les données, ils suppriment également les sauvegardes afin que les entreprises ne puissent pas récupérer leurs données et échapper au paiement de la rançon », a expliqué Sherrod DiGrippo, directrice de la stratégie de veille sur les menaces chez Microsoft. « La chaîne d’attaques par ransomware est vraiment brutale » a-t-elle précisé. « Cette approche extrêmement intrusive franchit une étape dans le processus d’extorsion, si bien que les RSSI ont tout intérêt à revoir et à limiter le nombre de comptes à privilège dont ils disposent, à revoir leurs stratégies de lutte contre les ransomwares et à s’assurer de transférer leurs actifs sur site vers le cloud. »

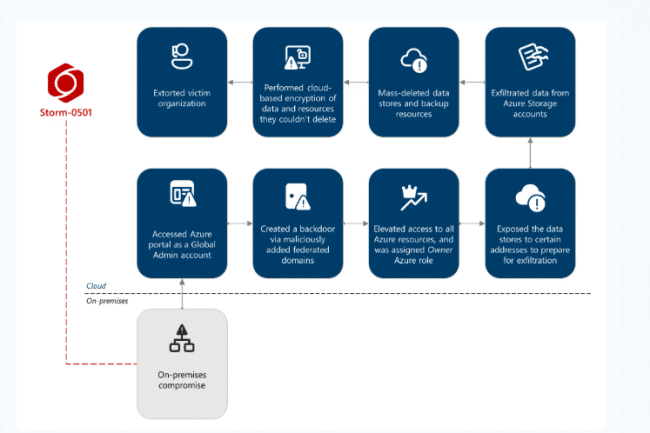

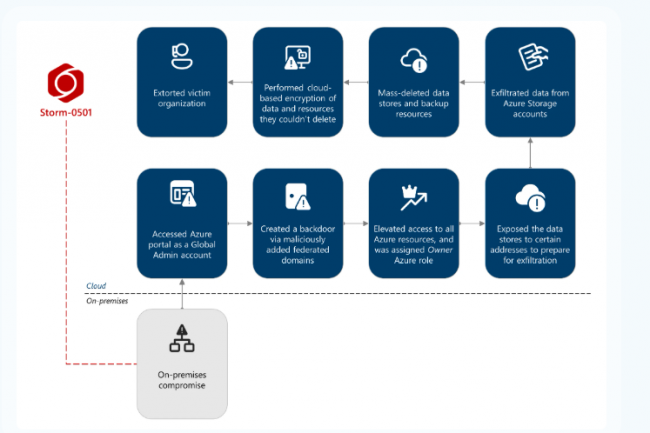

Fonctionnement de la chaîne d’attaque

Le fournisseur relate que dans une campagne récente, Storm-0501 a compromis une grande entreprise composée de plusieurs filiales, chacune exploitant son propre domaine Active Directory (AD). Tous les domaines sont interconnectés par des relations de confiance entre domaines, ce qui permet l’authentification interdomaines et l’accès aux ressources. Une seule de ces instances avait déployé Defender for Endpoint. Les terminaux de plusieurs domaines AD ont été intégrés à la licence de cet hôte unique, créant ainsi des lacunes de visibilité dans l’ensemble de l’environnement. L’éditeur note que l’acteur malveillant a vérifié la présence des services Defender for Endpoint, ce qui laisse penser qu’ils ont délibérément fait en sorte d’éviter la détection en ciblant les systèmes non intégrés. Storm-0501 s’est ensuite déplacé latéralement dans l’environnement sur site à l’aide d’Evil-WinRM, un outil de post-exploitation qui utilise PowerShell sur Windows. Le groupe a ensuite lancé une attaque DCSync, une technique qui exploite le protocole distant Directory Replication Service (DRS) pour simuler le comportement d’un contrôleur de domaine Remote Management (WinRM) pour exécuter du code à distance, ce qui lui a permis de demander les hachages de mot de passe de tous les utilisateurs du domaine, y compris les comptes à privilège.

Même si Storm-0501 disposait d’informations d’identification valides, le groupe ne disposait pas des identifiants MFA nécessaires et ne remplissait pas les conditions requises de conformité. Il a toutefois pu tirer parti du contrôle sur site pour pivoter entre les domaines AD et trouver une identité d’administrateur global synchronisée non humaine qui ne disposait pas d’une authentification multifactorielle (MFA) pour réinitialiser le mot de passe sur site de l’utilisateur, se connecter au portail Azure en tant que compte d’administrateur global et gagner le contrôle total du domaine tout en établissant un mécanisme de persistance. Selon la firme de Redmond, Storm-0501 a créé une porte dérobée à l’aide d’un domaine fédéré ajouté de manière malveillante, ce qui lui a permis de se connecter comme presque n’importe quel utilisateur, de cartographier l’ensemble de l’environnement et de comprendre ses protections. L’acteur malveillant a ensuite ciblé les comptes Azure Storage de l’entreprise, exfiltrant les données vers sa propre infrastructure. Après avoir exfiltré toutes les données, le groupe a ensuite supprimé en masse les ressources cloud, y compris les sauvegardes. Pour les fichiers qui ne pouvaient pas être supprimés en raison des verrous de cet environnement et des politiques d’immuabilité d’Azure Storage, le groupe de cybercriminels a simplement chiffré tout ce qui se trouvait dans le cloud et a entamé la phase d’extorsion, en contactant les victimes à l’aide du compte Teams de l’un des utilisateurs précédemment compromis.

Une approche holistique pour mettre les entreprises sous pression

Mme DiGrippo souligne que cette récente méthode a pour particularité d’exploiter les environnements hybrides qui combinent des ressources sur site et dans le cloud. « Les attaquants sont parvenus à mettre une pression considérable, car ils ont accru leurs privilèges à la fois sur les environnements sur site et cloud, puis ils ont détruit les sauvegardes, chiffré les données restantes et dit en substance qu’il était impossible de récupérer les données », a-t-elle expliqué. « L’entreprise est acculée à payer cette rançon, sinon elle est définitivement mise hors service. » L’équipement sur site est essentiel pour que Storm-0501 puisse mener à bien cette chaîne d’attaques. « Lorsque le cybercriminel parvient à s’introduire dans ces équipements parce qu’ils sont vulnérables, puis à pivoter vers le cloud, il détient alors les clés du royaume », a ajouté Mme DiGrippo. « Ce n’est pas ce que l’on observe habituellement chez la plupart des acteurs malveillants », a-t-elle fait remarquer. « Ils pénètrent dans l’environnement cloud, ils pénètrent dans l’environnement sur site, ils suppriment les sauvegardes, ils passent en revue les comptes utilisateurs, trouvent d’autres comptes utilisateurs qu’ils peuvent ensuite pirater et obtiennent un accès permanent à l’environnement. C’est une attaque à plusieurs volets qui place l’entreprise dans une situation quasi sans issue. »

Ce que doivent faire les RSSI

Mme DiGrippo insiste sur le fait que comme Storm-0501 exploite des comptes disposant de privilèges excessifs, il est « extrêmement important » pour les RSSI d’utiliser l’accès avec le moins de privilèges possible pour se prémunir de cette attaque. Elle estime également que les responsables de la sécurité informatique doivent être au fait de leur stratégie en matière de ransomware, comprendre dans quelles circonstances ils paieront les rançons, qui est habilité à prendre cette décision, qui doit être impliqué, et mettre en pratique cette stratégie plusieurs fois par an.

Enfin, les responsables de la sécurité devraient envisager « de réaliser un audit complet de leurs environnements sur site et de comprendre ce que ce risque représente réellement pour leur entreprise », poursuit Mme DiGrippo. « Ces dernières années, alors que la transformation vers le cloud était achevée, beaucoup d’entreprises se sont contentées de dire que leurs environnements sur site étaient trop anciens et qu’elles ne pouvaient pas les déplacer […] Le moment est venu de vraiment comprendre ce qu’elles doivent transférer vers le cloud et ce qu’elles doivent renforcer. La plus grande leçon que j’ai tirée de cela, c’est que ces environnements hybrides sont incroyablement vulnérables et incroyablement importants. »