Avec XMRogue, le spécialiste en réseau de diffusion de contenu propose aux équipes de sécurité informatique un outil pour empêcher les serveurs proxy des mineurs d’utiliser des ordinateurs d’entreprise compromis. Il est cependant encore loin d’être opérationnel en production.

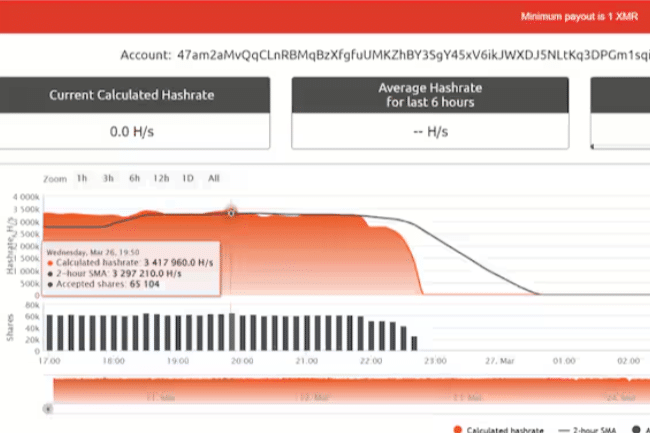

Depuis des années, les RSSI luttent contre les botnets qui volent la puissance de traitement des postes de travail infectés par des logiciels malveillants de cryptominage. Ce mardi, le fournisseur en réseau de diffusion de contenu (CDN, content delivery network) Akamai a décrit une solution potentielle : un outil de validation de principe qui permet aux défenseurs d’empêcher les serveurs proxy des mineurs d’utiliser des ordinateurs d’entreprise compromis. Dans son rapport, le fournisseur indique qu’avec XMRogue il a pu arrêter un proxy de cryptominage (un serveur qui distribue les tâches aux mineurs) qui générait environ 26 000 $ par an, et mettre fin au minage par toutes les victimes qui y étaient connectées. Si le fournisseur avait ciblé d’autres terminaux enrôlés dans ce botnet, elle pense que les attaquants auraient pu abandonner la campagne.

Les chercheurs admettent que les auteurs de cette campagne pourraient essayer de modifier le réseau de zombies pour le remettre en service, mais s’ils le faisaient, ils risqueraient d’être identifiés. Toutefois, les créateurs de botnets n’utilisent pas toujours un proxy. Dans de nombreux cas, les victimes se connectent directement au pool, de sorte que la tactique consistant à soumettre de mauvais partages se contente de bannir l’adresse IP des défenseurs du pool sans affecter l’opération de minage. La société cible le portefeuille numérique du botnet et un ensemble de secrets de chiffrement permettant aux utilisateurs de réaliser des transactions basées sur la blockchain. La tactique consiste à utiliser un script pour envoyer plus de 1 000 demandes de connexion simultanées en utilisant le portefeuille de l’attaquant, obligeant le pool à le bannir. Si cela pourrait interrompre d’autres opérations de minage, il ne s’agit cependant pas d’une solution permanente, admet Akamai : une fois qu’il a mis fin aux connexions multiples lors d’un test, le taux de minage de la campagne s’est ainsi rétabli.

Un projet encore au stade de PoC

« L’outil que nous avons partagé est actuellement une preuve de concept, et n’est pas encore prêt pour une utilisation en production », a prévenu Maor Dahan, chercheur senior en sécurité chez Akamai dans un courriel. Bien que la technique nécessite une certaine expertise pour être utilisée efficacement, il a déclaré que l’un de ses principaux atouts est qu’une seule entreprise peut faire tomber un botnet entier et libérer toutes les victimes, même celles qui n’ont jamais su qu’elles avaient été compromises. « Notre objectif est de susciter de nouvelles stratégies de détection et de prévention et, à terme, de permettre aux entreprises d’atténuer rapidement l’impact des campagnes actives de cryptomineurs », indique le rapport. Toutefois, les experts en cybersécurité estiment que l’outil est prometteur. « J’adore cela », a déclaré David Shipley, CEO du fournisseur canadien de services de sensibilisation à la sécurité Beauceron Security. « Imposer des coûts est le seul moyen de gagner à long terme contre la cybercriminalité. Il ne s’agit pas d’une solution miracle, mais elle sera très pénible pour les créateurs et les responsables de botnets de cryptomonnaies […] C’est une mesure intelligente, utile et nécessaire mais les criminels qui s’adonnent au cryptominage risquent de passer d’un niveau de criminalité lambda à un autre plus destructeur à mesure que ce type d’efforts de perturbation portera ses fruits. »

La méthode semble fonctionner, note Rob T. Lee, chef de la recherche au SANS Institute : « Elle est étayée par une preuve de concept et des données réelles et pourrait être utilisée par les bue team, les intervenants en cas d’incident ou les analystes SOC, et pas seulement par les chercheurs spécialisés. Mais l’outil ne sera pas une solution à long terme. Les botnets plus intelligents s’adapteront et les botnets décentralisés ne s’en soucieront pas. »

Une rare victoire pour les défenseurs

Néanmoins, selon M. Lee, Akamai a réussi une victoire rare pour les défenseurs en matière de botnets de cryptominage. « La possibilité de démanteler l’infrastructure – similaire à l’attaque d’un ransomware en tant qu’infrastructure de service – se traduira par des gains immédiats … si la capacité est active.» Le fournisseur explique que l’idée derrière son outil est simple : en se connectant à un proxy malveillant en tant que mineur, les défenseurs peuvent soumettre des résultats de travail de minage non valides – ce qu’Akamai appelle des « mauvaises parts » – qui contourneront la validation du proxy et seront soumis au pool. Les mauvais partages consécutifs finiront par faire interdire le proxy, ce qui aura pour effet d’interrompre les opérations de minage pour l’ensemble du botnet de cryptominage.

Pour tester cette technique, Akamai a utilisé XMRogue contre une campagne de minage et a pu extraire les adresses de tous les proxys de minage, identifier le serveur proxy central et le bannir du pool. Cela a fonctionné. Lorsque Akamai a documenté cette campagne pour la première fois, elle générait près de 50 000 dollars par an, mais après avoir perturbé un seul proxy, le revenu annuel de la campagne a diminué de 76 %, passant à 12 000 dollars. En ciblant d’autres proxys, Akamai estime que les revenus auraient pu être réduits à zéro. « Ce type d’impact pourrait facilement contraindre les attaquants à abandonner définitivement leur campagne ou à prendre le risque d’être identifiés lorsqu’ils apportent des modifications qui sont surveillées », conclut Akamai.. M. Lee a souligné que cela ne supprime pas le code malveillant des systèmes, mais qu’il s’agit essentiellement d’une tactique de désactivation visant à bloquer l’infrastructure de base autour du minage « d’une manière très cool et créative ». Il faudra encore des intervenants astucieux et des analystes de logiciels malveillants pour éliminer le logiciel du réseau de zombies sur chaque point d’accès, a-t-il fait remarquer. « Cependant en étant capable de combiner des techniques ciblant directement les réseaux de zombies et l’infrastructure, nous pouvons considérer qu’il s’agit d’une victoire massive pour aujourd’hui. »

Un éternel jeu du chat et de la souris

« À mesure que les cyberattaques évoluent, il est important pour les entreprises d’avoir une approche claire de la manière dont elles veulent y répondre », a commenté Fernando Montenegro, vice-président et responsable de la pratique cybersécurité chez The Futurum Group. « Cette réponse peut être différente au niveau de l’entreprise par rapport à la réponse du public en général. Je le mentionne parce que je pense que des actions comme celles-ci sont vraiment intéressantes et peuvent être utiles, mais pour moi, elles sont plus proches de l’interdiction et de la réponse publique que d’un choix des entreprises elles-mêmes. En ce qui concerne les techniques en tant que tel, je pense qu’il est brillant de s’attaquer aux objectifs de monétisation des attaquants. »

« Dans certains cas, nous avons pu arrêter complètement des réseaux de zombies entiers », a fait savoir M. Dahan. « Mais notre recherche va au-delà d’un simple outil ; elle introduit une nouvelle façon de penser. Malgré leur nature distribuée, les réseaux de cryptominage malveillants reposent presque toujours sur un goulot d’étranglement central qui peut être ciblé pour perturber les opérations. Si les attaquants peuvent s’adapter pour contourner cette méthode spécifique, nous pensons que les défenseurs peuvent découvrir des points faibles similaires dans d’autres cryptoactifs et architectures de minage. »