Plutôt que de voler les données, les groupes de ransomware se servent des fonctionnalités de chiffrement et de gestion des clés d’AWS pour empêcher les entreprises d’accéder aux buckets S3 et leur extorquer de l’argent.

Traditionnellement, les cybercriminels s’attaquent aux sauvegardes sur site dans le cadre d’attaques par rançongiciel. Avec la montée en puissance des sauvegardes cloud, ils changent leur stratégie. « Les opérateurs de ransomware délaissent les cibles traditionnelles sur site au profit des services de stockage cloud, en particulier les buckets S3 (stockage objet) utilisés par AWS » avertissent les chercheurs en cybersécurité de Trend Micro. Ils ont récemment mis en évidence une vague d’attaques dans lesquelles les pirates s’intègrent aux services de chiffrement et de gestion des clés natifs du cloud plutôt que de se contenter de voler ou de supprimer des données.

« Les activités malveillantes visant les buckets S3 ne sont pas nouvelles, mais les techniques continuent d’évoluer à mesure que les entreprises renforcent leurs environnements cloud », a déclaré Crystal Morin, stratège senior en cybersécurité chez Sysdig. « À mesure que les défenseurs adoptent des protections périmétriques plus solides, ces attaquants commencent à abuser des capacités intégrées, telles que la gestion du chiffrement et la rotation des clés, pour rendre les données irrécupérables », a-t-elle expliqué. Selon Trend Micro, les attaquants sondent toute une série de configurations S3, depuis les buckets avec des clés KMS gérées par AWS jusqu’aux clés fournies par les clients, en passant par les clés importées et même les magasins de clés entièrement externes.

Les buckets S3, un actif très précieux

Le rapport de Trend Micro répertorie plusieurs cibles cloud de premier plan, notamment les snapshots, les buckets S3, les bases de données, les conteneurs/registres et les coffres-forts de sauvegarde. Parmi ceux-ci, S3 est particulièrement précieux car il contient souvent des backups, des journaux, des données de configuration et des actifs statiques, c’est-à-dire les éléments que les entreprises souhaitent le plus récupérer. Pour y parvenir, les attaquants recherchent généralement des buckets qui présentent les caractéristiques suivantes : versioning désactivé (afin que les anciennes versions ne puissent pas être restaurées), verrouillage des objets désactivé (afin que les fichiers puissent être écrasés ou supprimés), autorisations d’écriture étendues (via des politiques Identity and Access Management (IAM) mal configurées ou des identifiants divulgués) et données de grande valeur (fichiers de sauvegarde, sauvegardes de configuration de production).

Une fois à l’intérieur, les attaquants tentent d’imposer un « verrouillage complet et irréversible » des données, ce qui peut impliquer le chiffrement des objets avec des clés inaccessibles à la victime, la suppression des sauvegardes et la planification de la suppression des clés afin qu’AWS et le client ne puissent pas récupérer les données. « Cette recherche est un exercice systématique et théorique de modélisation des menaces sur la manière dont un attaquant pourrait chiffrer et rançonner un environnement AWS dans les limites d’un compte, ce dont nous parlons depuis dix ans », a déclaré Trey Ford, directeur de la stratégie et de la confiance chez Bugcrowd.

Plusieurs variantes recensées

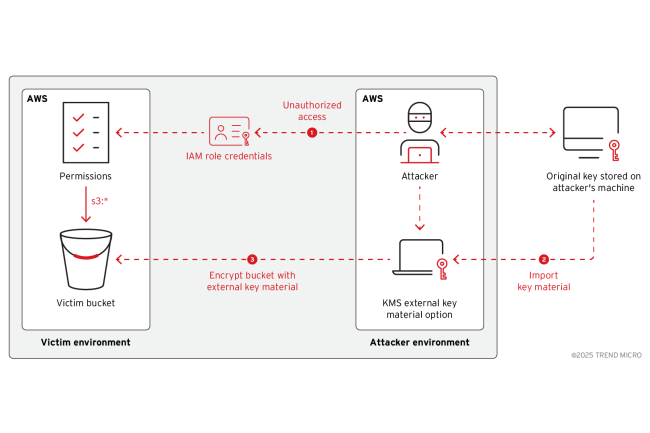

Trend Micro a identifié cinq variantes du ransomware pour S3 qui exploitent de plus en plus les chemins de chiffrement intégrés à AWS. L’une d’elles abuse des clés KMS gérées par défaut par le fournisseur de cloud (SSE-KMS) en chiffrant les données avec une clé créée par l’attaquant et en programmant la suppression de cette clé. Une autre variante utilise des clés fournies par le client (SSE-C), dont AWS ne possède aucune copie, rendant la récupération impossible. La troisième exfiltre les données du bucket S3 (sans versioning) et supprime les originaux. Les deux dernières variantes vont plus loin dans l’infrastructure de gestion des clés. L’une s’appuie sur du matériel de clé importé (Bring Your Own Key, BYOK), donnant aux attaquants la capacité de chiffrer les données, puis de détruire ou de faire expirer les clés importées. L’autre abuse du magasin de clés externe External Key Store (XKS), où les opérations clés se déroulent en dehors d’Amazon Web Services ce qui signifie que si les attaquants contrôlent la source de clés externe, ni le client ni le fournisseur ne peuvent restaurer l’accès. Ensemble, ces techniques révèlent que les attaquants utilisent AWS lui-même comme mécanisme de chiffrement. « Je ne me souviens pas avoir vu cela se produire dans la réalité », a ajouté M. Ford. « Ce genre d’action vise spécifiquement l’utilisation de clés externes ou fournies par le client (SSE-C ou XKS, respectivement) pour resserrer le contrôle de la gestion des clés pour le cryptage utilisé dans le stockage. »

Les chercheurs exhortent les clients à renforcer la sécurité de leurs environnements S3 en appliquant le principe du moindre privilège, en activant des contrôles de protection tels que le versioning et Object Lock, et en réglementant strictement l’utilisation des sources de clés fournies par les clients ou externes qui peuvent compromettre la récupération. Ils recommandent également d’isoler les sauvegardes dans des comptes distincts et de surveiller en permanence les journaux d’audit du cloud afin de détecter tout signe d’activité suspecte, de chiffrement massif ou de suppression d’objets à grande échelle. « Il est essentiel d’adopter une logique de « présomption de violation » dans le cloud : les environnements d’exécution doivent être immuables, les identités doivent disposer d’autorisations strictement limitées et d’identifiants à courte durée de vie, les réseaux doivent être segmentés de manière significative et les ensembles de données critiques doivent faire l’objet de sauvegardes », a ajouté Mme Morin. « Les opérations modernes dépendent de chaînes d’approvisionnement complexes, et un ransomware affectant un partenaire clé peut perturber votre activité tout autant qu’une compromission directe. »