Le 18 avril dernier, un expert en détection des menaces avancées a identifié un bond des scans IP sur les solutions Connect et Pulse Secure d’Ivanti. La vigilance est de mise sur une éventuelle exploitation à venir.

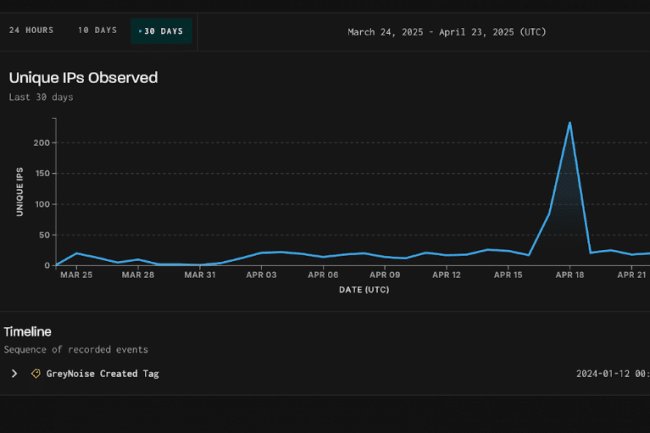

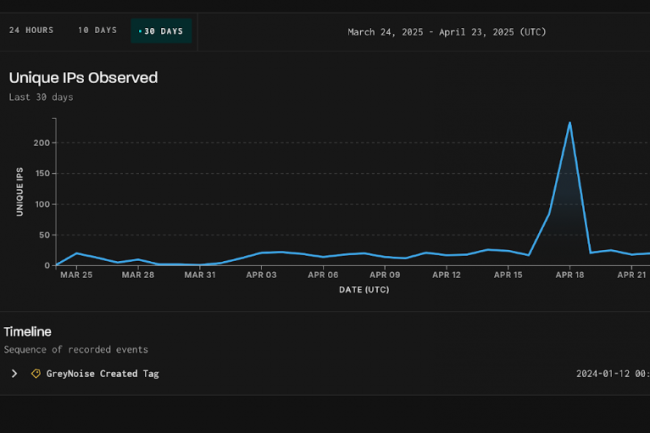

Depuis plusieurs mois – début avril ou encore en janvier dernier – les utilisateurs de solutions Ivanti doivent redoubler de vigilance face à la multiplication d’exploitations de failles. Un dernier rapport de GreyNoise fait ressortir un pic de scans IP effectués sur des solutions du fournisseur de solutions de sécurité qui ne présage rien de bon. Le 18 avril 2025, l’expert en threat intelligence, a ainsi observé une multiplication par 9 de scans suspects ciblant les systèmes VPN Ivanti Connect Secure (ICS) et Pulse Secure (IPS). 234 IP uniques ont ainsi sondé les points d’extrémité ICS/IPS contre moins d’une trentaine chaque jour habituellement, comme le rapporte GreyNoise.

Sur les trois derniers mois, 1 004 adresses IP uniques analysant des systèmes ICS/IPS d’Ivanti ont été recensées dont 244 ont été classées comme malveillantes, 634 suspectes et 126 bénignes. Selon GreyNoise, les IP malveillantes identifiées utilisent principalement des nœuds de sortie Tor et des fournisseurs communs de cloud et de serveurs privés virtuels (VPS) avec des noms familiers, tandis que les IP suspectes sont liées à des fournisseurs d’hébergement moins connus ou de niche et des infrastructures cloud moins courantes.

Des pics de scans précédant souvent un exploit

« Cette augmentation peut être le signe d’une reconnaissance coordonnée et d’une éventuelle préparation en vue d’une exploitation future », a prévenu GreyNoise. « Bien qu’aucun CVE spécifique n’ait encore été associé à cette activité de balayage, de tels pics précèdent souvent une exploitation active. GreyNoise a déjà observé des schémas similaires avant la découverte publique de nouvelles vulnérabilités. »

La vigilance apparait donc de mise pour les entreprises et dans ce contexte le spécialiste en threat intelligence recommande aux équipes sécurité d’examiner de plus près les journaux pour détecter les sondes suspectes des ICS/IPS, surveiller les activités de connexion à partir d’adresses IP nouvelles ou suspectes, bloquer les IP malveillantes ou suspectes connues, et appliquer les dernières mises à jour à tous les systèmes ICS/IPS.