Une mauvaise configuration par défaut dans MCP Inspector d’Anthropic ouvre la voie à de l’exécution de commandes arbitraires à distance. Avec à la clé de sérieux risques pour les développeurs travaillant sur des projets d’intelligence artificielle.

Un bogue critique d’exécution de code à distance (RCE) dans Model Context Protocol Inspector d’Anthropic pourrait permettre à des cyberattaquants d’exécuter des commandes arbitraires sur les postes de travail des développeurs lorsqu’ils visitent un site web malveillant. Cet outil aide les codeurs à tester et à déboguer les interactions des agents d’intelligence artificielle en utilisant MCP (Model Context Protocol) d’Anthropic, un standard ouvert qui permet aux agents d’intelligence artificielle de communiquer avec des outils et des sources de données externes.

La vulnérabilité critique affecte tous les déploiements par défaut qui se lient à toutes les interfaces réseau. Cela ouvre la porte à un large éventail d’attaques, y compris la falsification des requêtes intersites (CSRF), l’exécution de code à distance (RCE) et l’accès non autorisé. « Avec l’exécution de code sur le terminal d’un développeur, les attaquants peuvent voler des données, installer des portes dérobées, se déplacer latéralement à travers les réseaux, ce qui met en évidence des risques sérieux pour les équipes d’IA, les projets open-source et les entreprises qui s’appuient sur MCP », a déclaré Avi Lumelsky, chercheur en sécurité chez Oligo security, la société de cybersécurité qui a découvert et signalé la vulnérabilité à Anthropic, dans un billet de blog. Anthropic a corrigé la vulnérabilité (CVE-2025-49596 au score CVSS de 9.4) dans la version 0.14.1 d’Inspector MCP.

Une version non sécurisée d’Inspector MCP dans des projets open source

Pour soutenir l’écosystème MCP, les développeurs s’appuient sur des outils tels que MCP Inspector qui offrent une visibilité en temps réel des flux de messages et des comportements des agents régis par le protocole. « L’outil MCP Inspector est lancé par défaut lorsque la commande mcp dev est exécutée », explique M. Lumelsky. Il agit comme un serveur HTTP qui écoute les connexions, avec une configuration par défaut qui n’inclut pas de mesures de sécurité suffisantes comme l’authentification ou le cryptage. Cette mauvaise configuration introduit une surface d’attaque majeure, permettant à n’importe qui sur le réseau local, ou même sur l’Internet public, d’accéder potentiellement au serveur exposé et de l’exploiter.

Inspecor MCP est un outil essentiel pour les codeurs qui travaillent avec des systèmes d’IA complexes, y compris des acteurs majeurs comme Microsoft et Google pour leurs environnements IA et cloud. Une vulnérabilité affectant les déploiements open source pose de sérieux risques pour ces systèmes d’entreprise, a ajouté M. Lumelsky. À mesure que l’adoption des MCP s’accélère, des failles de sécurité commencent à apparaître, comme le bogue dans le connecteur MCP AI d’Asana qui a exposé les données de l’entreprise via des systèmes hôtes. L’incident, découvert un mois seulement après le lancement, souligne la nécessité de réévaluer le protocole expérimental avant de le déployer à plus grande échelle dans les entreprises.

Un vecteur d’attaque combinant deux vulnérabiltés

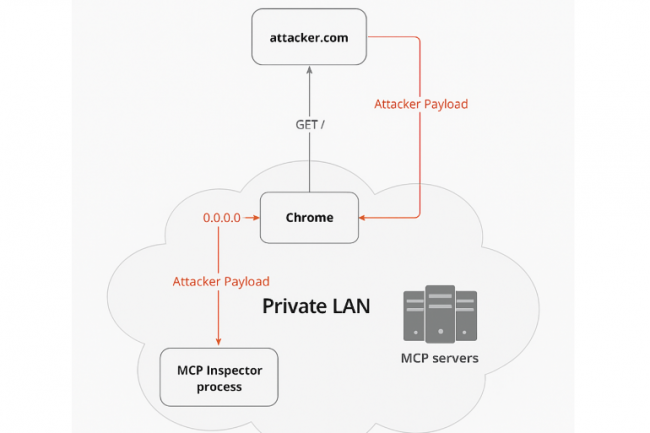

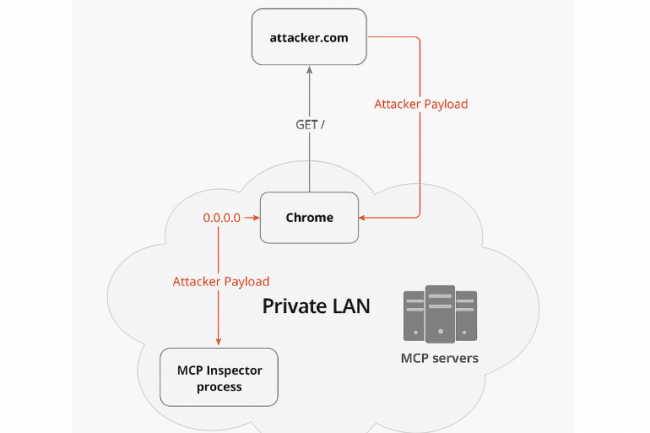

Oligo a démontré que le vecteur d’attaque combine deux failles indépendantes. Les attaquants peuvent enchaîner la faille « 0.0.0.0-day » du navigateur, qui permet aux pages web d’envoyer des requêtes à l’adresse 0.0.0.0 que les navigateurs traitent comme l’hôte local, à une attaque de type CSRF exploitant le point d’extrémité vulnérable « /sse » du proxy Inspector qui accepte des commandes via des chaînes de requêtes sur stdio. L’attaque CSRF peut se transformer en RCE lorsque l’attaquant utilise la faille pour envoyer des requêtes malveillantes. « Lorsqu’un attaquant peut créer une requête à l’inspecteur MCP à partir d’un contexte JavaScript du domaine public, cette requête peut déclencher des commandes arbitraires sur l’ordinateur de la victime, ce qui lui permet d’en prendre le contrôle », a déclaré M. Lumelsky.

L’étude d’Oligo souligne que les configurations par défaut peuvent exposer involontairement les serveurs MCP à des attaques, ce qui pourrait permettre aux acteurs de la menace de s’introduire dans les terminaux des développeurs. Alors que le jour 0.0.0.0 n’a toujours pas été corrigé dans Chromium et Firefox un an après sa découverte, la faille MCP a été rapidement corrigée par Anthropic, en raison de sa gravité critique. Un avis du Nist (référentiel américain des failles) invite les utilisateurs à mettre à jour immédiatement toutes les versions vulnérables (inférieures à 0.14.1).