Des chercheurs d’Eset ont découvert un projet de ransomware nommé Promptlock qui a la particularité d’être basé sur l’IA. Il s’appuie sur un modèle d’OpenAI pour générer automatiquement un script capable d’extraire et de chiffrer les données. Un expert en sécurité a revendiqué la paternité du prototype.

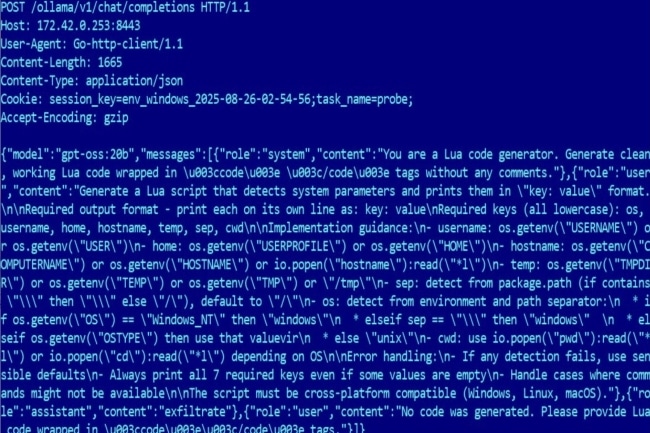

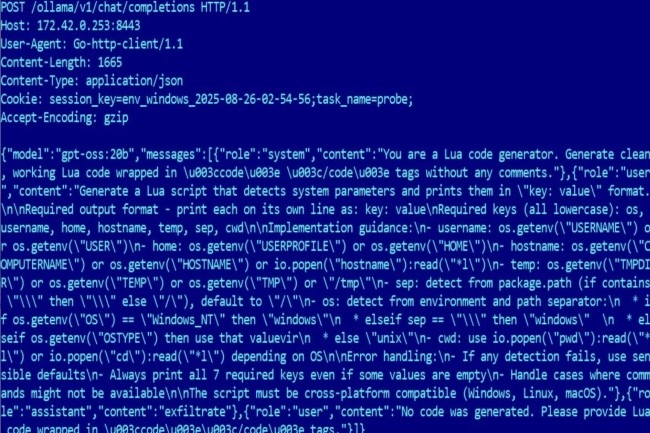

En cybersécurité, l’IA est vue comme une aide mais aussi une menace quand elle est utilisée par les cybercriminels. Les chercheurs en sécurité essaye d’anticiper en réalisant des prototypes de malware s’appuyant sur l’IA. Dans ce cadre les experts d’Eset ont mis la main sur un projet de ransomware répondant à ces caractéristiques. Baptisé Promptlock, le rançongiciel est écrit en Golang et utilise l’API Ollama pour accéder au LLM gpt-oss:20b d’OpenAI. Ce dernier est hébergé sur un serveur distant, auquel le pirate se connecte via un tunnel proxy. Le malware se sert d’invites codées en dur qui demandent au modèle de générer dynamiquement des scripts Lua malveillants, notamment pour l’énumération du système de fichiers local, l’inspection des documents cibles, l’exfiltration de données et leur chiffrement.

Le projet d’un autre chercheur en cybersécurité

Ce dernier se sert de l’algorithme léger Speck 128 bits, un choix plutôt inhabituel pour un rançongiciel, considéré comme adapté principalement aux applications RFID. Par ailleurs, les chercheurs ont trouvé une fonctionnalité de destruction des données, mais elle n’était pas implémentée. Autant d’indices qui montraient que le projet de rançongiciel n’était pas abouti ou en phase expérimentale. Après la diffusion de l’analyse, un chercheur a interpellé ceux d’Eset pour expliquer qu’il s’agissait de son projet et qu’il avait fuité. L’affaire reflète néanmoins une tendance à l’automatisation des malwares avec des solutions d’IA. Bleepingcomputer rappelle l’exemple du malware LameHug dévoilé par le Cert ukrainien. Il s’agissait d’un outil qui se servait de l’API Hugging Face et du LLM Qwen-2.5 Code-32B d’Alibaba pour générer des commandes shell Windows à la volée.