Fortinet a corrigé une vulnérabilité critique d’injection de commande dans FortiSIEM. Le fournisseur a également réparé d’autres failles dans différents produits.

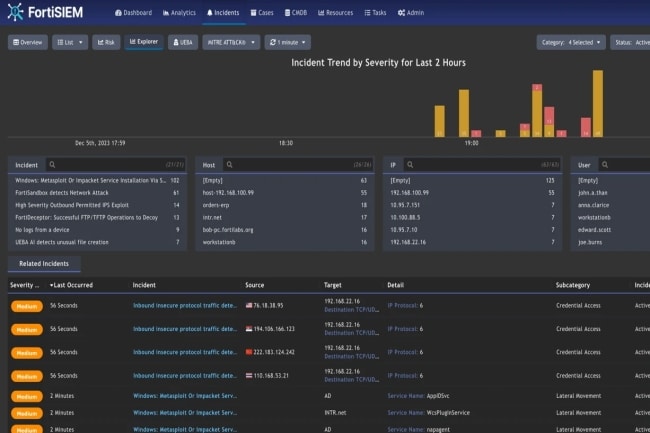

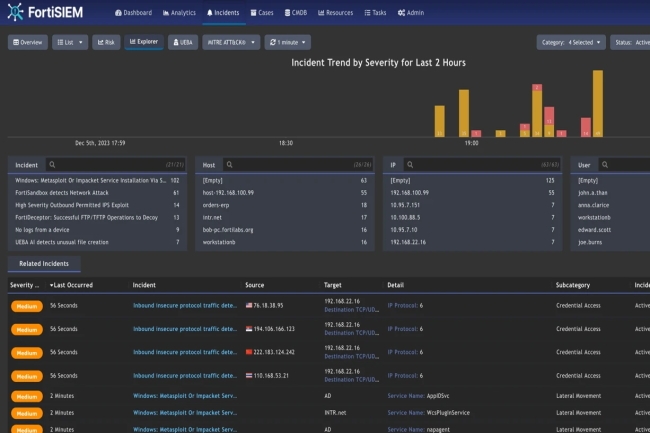

Les pirates s’attaquent régulièrement aux solutions de sécurité protégeant les systèmes IT des entreprises. Fortinet est souvent pris à partie comme le montre les récentes mises à jour du fournisseur sur ses produits. En premier lieu, il a corrigé une faille critique dans FortiSIEM, une appliance qui assure la gestion des informations et des événements de sécurité. Elle analyse le trafic réseau et les journaux afin de détecter les menaces et d’intervenir en cas d’incident.

Référencée CVE-2025-25256, la vulnérabilité résulte d’une désinfection incorrecte d’éléments spéciaux dans les requêtes de commande du système d’exploitation envoyées à l’interface de ligne de commande (CLI). Outre la gravité de la faille, un exploit est disponible et donc accessible aux cybercriminels. Elle a été corrigée dans les versions 7.3.2, 7.2.6, 7.1.8, 7.0.4 et 6.7.10. FortiSIEM 7.4 n’est pas concerné, et toutes les versions antérieures à la version 6.6, y compris celle-ci, sont affectées, mais doivent migrer vers l’une des branches prises en charge, car elles ne bénéficieront pas d’un correctif. Le fournisseur conseille aux utilisateurs qui ne peuvent pas effectuer la mise à niveau de filtrer les communications sur le port 7900 utilisé par le composant phMonitor pour surveiller l’état des processus système et leur distribuer des tâches.

D’autres vulnérabilités corrigées

En parallèle de FortiSIEM, le spécialiste de la sécurité a réparé plusieurs failles. La CVE-2024-26009 provoque un contournement d’authentification de gravité élevée dans FortiOS, FortiProxy et FortiPAM. Elle ne peut être exploitée que sur les appareils gérés par une appliance FortiManager via le protocole propriétaire FGFM, et à condition que l’attaquant connaisse le numéro de série de l’appareil. Si l’exploitation réussit, les attaquants peuvent exécuter du code et des commandes arbitraires sur le système.

D’autres correctifs publiés cette semaine colmatent plusieurs brèches. Tout d’abord la faille (CVE-2024-52964) par traversée de répertoire entraîne le remplacement arbitraire de fichiers et l’exécution de commandes non autorisées. La CVE-2023-45584 engendre un problème de double libération de mémoire conduisant à l’exécution de code non autorisé. La CVE-2025 -53744 provoque une attribution incorrecte de privilèges dans Security Fabric conduisant à une élévation de privilèges, quand à la CVE-2025-25248, elle génère un dépassement d’entier conduisant à un déni de service.

Augmentation des attaques par force brute sur FortiOS

Le jour même de la publication de ces correctifs, l’entreprise de surveillance du trafic malveillant GreyNoise a signalé une augmentation significative du trafic par force brute dirigé vers les VPN SSL de Fortinet depuis le début du mois. Selon les recherches, les pics de trafic par force brute peuvent indiquer qu’une vulnérabilité est en cours d’exploration avant sa divulgation. « De tels pics précèdent souvent la divulgation de vulnérabilités affectant le même fournisseur, généralement dans un délai de six semaines », a indiqué l’entreprise dans son rapport.

« En fait, GreyNoise a constaté que les pics d’activité déclenchant cette balise précise sont étroitement liés aux vulnérabilités futures divulguées dans les produits Fortinet. » Il convient de noter que les pics observés se sont produits en deux vagues : la première a commencé le 3 août et, d’après sa signature TCP, ciblait un profil d’appareil FortiOS ; la seconde a commencé le 5 août et correspondait à une signature TCP pour le profil FortiManager – FGFM. On ignore si cette seconde vague a un rapport avec la vulnérabilité de contournement d’authentification CVE-2024-26009 de gravité élevée corrigée par Fortinet la semaine dernière.