Des chercheurs en sécurité ont détecté une vulnérabilité dans Entra ID, la solution de gestion des accès basés sur l’identité de Microsoft. La faille a été corrigée mais les entreprises doivent bien s’assurer que d’anciennes configurations héritées ne présentent plus aucun risque.

Des chercheurs en sécurité ont prévenu d’un grave problème de sécurité dans Entra ID (ex Azure Active Directory) de Microsoft servant à assurer le contrôle d’accès basé sur l’identité. Cette vulnérabilité, signalée pour la première fois par le hacker éthique Dirk-jan Mollema, combine deux éléments. D’abord l’impersonnalisation non documentée d’actors tokens, des jetons utilisés par Microsoft dans son backend pour la communication de service à service (S2S). Et aussi une faille critique CVE-2025-55241 dans l’API Azure AD Graph qui ne validait pas correctement l’instance d’origine, permettant ainsi à ces jetons d’être utilisés pour accéder à d’autres instances.

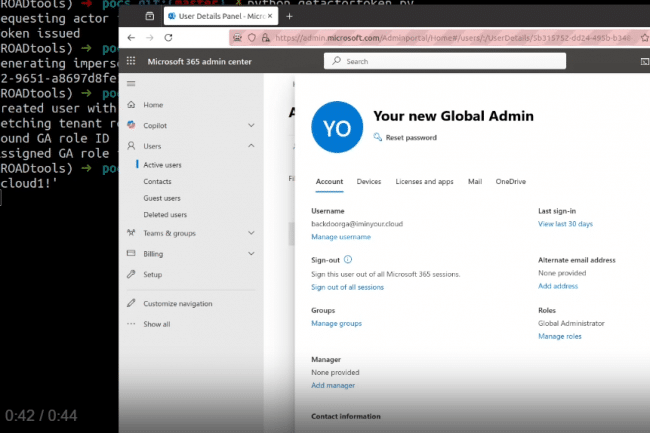

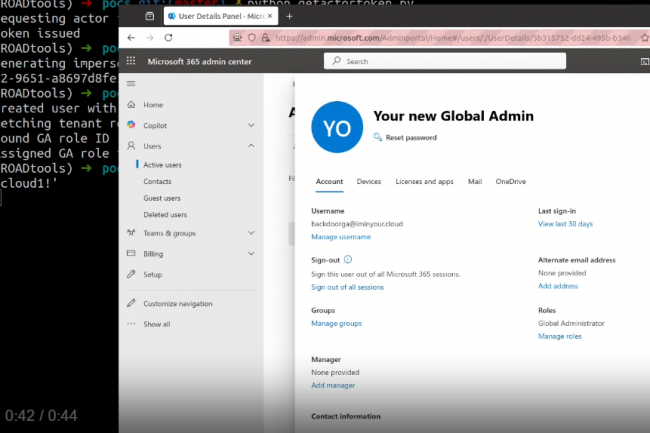

La vulnérabilité donnait la possibilité à des pirates de se faire passer pour n’importe quel utilisateur – y compris un administrateur – sans déclencher d’authentification multifacteurs (MFA), d’accès conditionnel, d’alertes ou traces de connexion. Le vecteur d’attaque concerne les instances hébergées utilisant Entra ID. Selon M. Mollema, l’actor token agit comme un autre utilisateur dans l’instance hébergée lorsqu’il communique avec Exchange Online, SharePoint ou, comme dans le cas présent, Azure AD Graph. Selon une analyse approfondie de l’exploit réalisée par le spécialiste forensics Mitiga, la vulnérabilité est apparue parce que l’API héritée n’a pas validé la source de l’actor token. « Une fois qu’ils se faisaient passer pour un administrateur principal, ils pouvaient créer de nouveaux comptes, s’octroyer des autorisations ou exfiltrer des données sensibles. » Le trou de sécurité a été signalé à la firme de Redmond en juillet dernier qui a confirmé quelques jours plus tard qu’un correctif avait été développé et déployé à l’échelle mondiale sans nécessiter l’intervention des utilisateurs.

Un token pour les gouverner tous

Au cœur de ce problème se trouve une combinaison du mécanisme des jetons actor et d’une API mal configurée. Les jetons actor accordent aux services d’agir au nom des utilisateurs ou d’autres services au sein de l’infrastructure Microsoft. M. Mollema a découvert qu’une API d’Azure AD Graph ne vérifiait pas l’instance d’un jeton actor, ce qui signifie qu’il était possible de créer un jeton dans sa propre instance de test ou à faible privilège et de l’utiliser pour usurper l’identité d’un utilisateur aux privilèges d’administrateur dans un autre instance distincte. Azure AD Graph est une API REST héritée que Microsoft a introduite il y a plusieurs années pour interagir par programmation avec Entra ID.

Selon Mitiga, un jeton d’acteur pouvait être créé à l’aide des valeurs d’identifiant de l’instance et ceux du réseau des utilisateurs cibles, accessibles via des comptes invités, des journaux divulgués ou même par force brute. Une fois créé/demandé, ce token – dont Azure AD Graph ne vérifie pas la source – pouvait ensuite être utilisé pour usurper l’identité d’un administrateur principal. « Cela aurait entrainé une compromission totale de l’instance avec un accès à tous les services utilisant Entra ID pour l’authentification, tels que SharePoint Online et Exchange Online », a révélé M. Mollema dans son billet de blog. « Cela aurait donné également un accès complet à toutes les ressources hébergées dans Azure, car ces ressources sont contrôlées au niveau de l’instance et les administrateurs principaux peuvent s’octroyer des droits sur les abonnements Azure. »

Le correctif est appliqué, mais le risque persiste

Alors que la CVE-2025-55241 avait initialement reçu une note de gravité maximale de 10, Microsoft l’a réévalué le 4 septembre à 8,7. La firme a déployé un correctif à l’échelle mondiale quelques jours après le rapport initial, ajoutant que sa télémétrie interne n’avait révélé aucune preuve d’exploitation jusqu’à ce moment-là. Le correctif a empêché la demande de jetons actor pour les appels API Azure AD Graph et a introduit des mesures d’atténuation supplémentaires pour empêcher toute usurpation d’identité. En outre, le fournisseur a publié un blog sur la suppression des pratiques héritées non sécurisées de son environnement, bien que M. Mollema se soit plaint de l’absence de détails sur le nombre de services qui utilisent encore ces jetons.

« Cette vulnérabilité a déjà été entièrement corrigée », a déclaré la société dans son avis. « Les utilisateurs de ce service n’ont aucune mesure à prendre. » L’équipe Mitiga souligne que ce problème met en évidence une catégorie plus large de risques : la confiance cachée au cœur des systèmes d’identité cloud. « Microsoft a corrigé le problème, mais le manque de visibilité historique signifie que les défenseurs ne peuvent toujours pas être sûrs qu’il ait été utilisé dans le passé », a ajouté l’équipe. « Cette incertitude est le point crucial : les attaquants continuent de rechercher des voies invisibles. Les défenseurs ont besoin de visibilité partout, avant, pendant et après l’exploitation.