Afin de corriger la vulnérabilité du service Windows Server Update Service (WSUS) que Microsoft n’a pas réussi à corriger complètement au début du mois, les entreprises sont invitées à appliquer des correctifs hors bande à plusieurs versions de Windows Server.

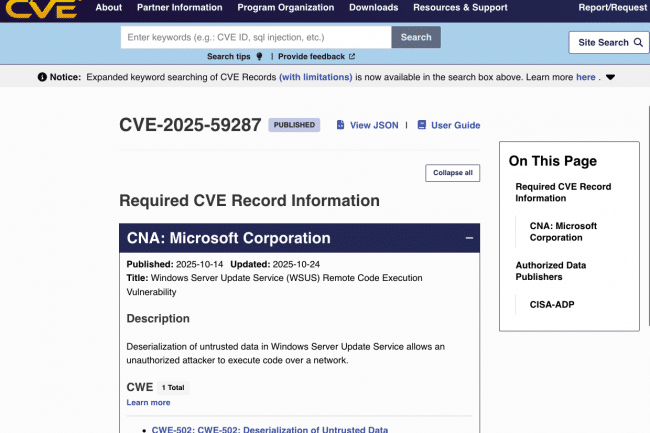

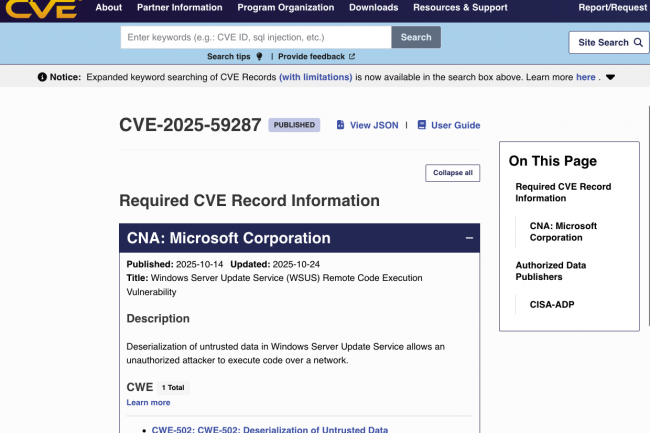

Jeudi dernier, Microsoft a publié une série de correctifs hors bande pour corriger « de manière exhaustive » une vulnérabilité critique dans le service de mise à jour Windows Server Update Service (WSUS), les premiers correctifs publiés le 14 octobre s’étant révélés insuffisants. Les pirates ont exploité cette vulnérabilité après la publication la semaine dernière d’une analyse détaillée de la vulnérabilité et d’un exploit de preuve de concept. Identifiée par la référence CVE-2025-59287, cette faille résulte d’une désérialisation non sécurisée de l’objet AuthorizationCookie dans les environnements WSUS. Une exploitation réussie permet l’exécution de code à distance avec des privilèges System.

WSUS est couramment utilisé dans les environnements d’entreprise pour fournir des mises à jour Microsoft aux systèmes Windows de manière contrôlée. Le service n’est pas activé par défaut sur les serveurs Windows, mais peut être mis en route en activant le rôle serveur WSUS. Dans sa mise à jour Patch Tuesday du 14 octobre, Microsoft avait bien inclus un correctif pour la vulnérabilité CVE-2025-59287. Sauf que, apparemment, le correctif initial était incomplet, obligeant l’éditeur à délivrer une autre série de mises à jour pour Windows Server 2012, Windows Server 2012 R2, Windows Server 2016, Windows Server 2019, Windows Server 2022, Windows Server 2022 (édition 23H2, installation Server Core) et Windows Server 2025. Selon le dernier avis du fournisseur, les entreprises doivent déployer ces mises à jour dès que possible. Les solutions de contournement consistent à désactiver le rôle de serveur WSUS ou à bloquer le trafic entrant vers les ports 8530 et 8531, mais ces deux actions rendront le service inopérant jusqu’au déploiement des correctifs.

Des attaques observées dans la nature

L’avis de Microsoft ne mentionne pas d’exploitation dans la nature, mais des chercheurs de l’entreprise de cybersécurité Huntress et du Centre national de cybersécurité du gouvernement néerlandais (Dutch National Cyber Security Center, NCSC) ont séparément signalé des preuves d’attaques. Celles-ci sont intervenues après l’analyse détaillée et la preuve de concept de l’exploitation de la faille publiée mercredi dernier par des chercheurs de l’entreprise de cybersécurité HawkTrace. « À partir du 23 octobre 2025 à 23 h 34 UTC, Huntress a observé des acteurs malveillants ciblant des instances WSUS exposées publiquement sur leurs ports par défaut (8530/TCP et 8531/TCP) », a écrit l’entreprise dans un article de blog vendredi. « Les attaquants ont exploité les points de terminaison WSUS exposés pour envoyer des requêtes spécialement conçues (plusieurs appels POST aux services web WSUS) qui ont déclenché une désérialisation RCE contre le service de mise à jour. »

La mise en œuvre de d’exploit a entraîné la génération d’instances d’invite de commande et d’instances PowerShell par le processus de travail WSUS. Une charge utile codée en base64 a été téléchargée et exécutée dans PowerShell afin de découvrir les serveurs du réseau et de collecter des informations sur les utilisateurs, lesquelles ont ensuite été renvoyées à une URL contrôlée à distance par l’attaquant. Le rapport Huntress comprend des indicateurs détaillés de compromission, des artefacts médico-légaux et des règles de détection au format ouvert Sigma SIEM.