En guise d’alternative aux VPN, Google met son infrastructure interne d’accès « zero trust » à la disposition de tous, sur abonnement.

Google a présenté BeyondCorp Remote Access qui s’appuie sur le réseau sécurisé du fournisseur de cloud. (Crédit Photo : Geralt/Pixabay)

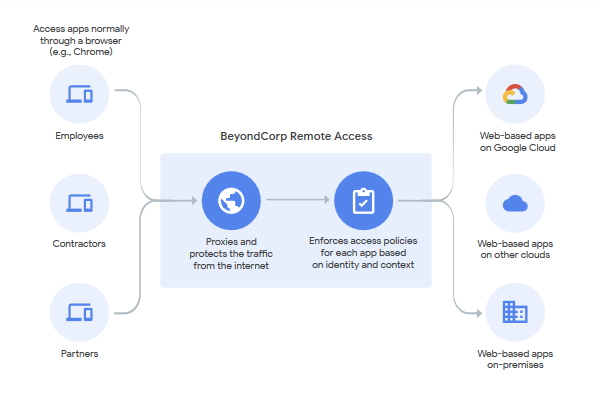

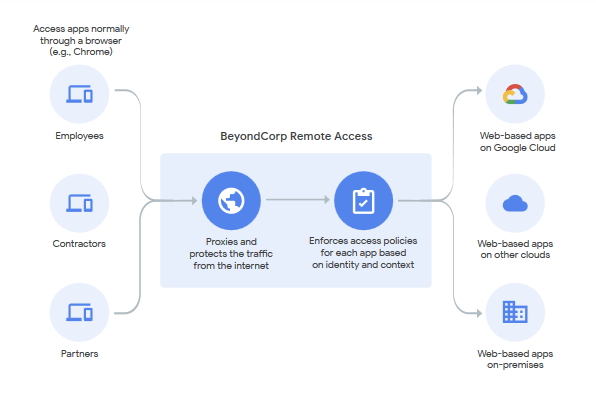

Avec le service d’accès à distance « zero trust » de Google, les entreprises pourront autoriser leurs employés travaillant à domicile à accéder à des applications web internes sans avoir besoin de multiplier les réseaux privés virtuels (VPN). Bien qu’intégré au portefeuille de Google Cloud, ce service par abonnement – 6 dollars HT par utilisateur et par mois – dénommé BeyondCorp Remote Access, n’impose pas aux clients d’être déjà utilisateurs des services cloud de Google ou de ses outils de collaboration d’entreprise.

Google a été l’un des premiers à adopter l’architecture « zero trust » pour son propre réseau d’entreprise. De nombreux articles et billets de blog ont largement documenté ce processus engagé il y a dix ans. L’approche dite BeyondCorp de Google consiste à accorder l’accès aux applications et aux services en fonction de l’identité des utilisateurs et des appareils et de leurs postures de sécurité, indépendamment de leur localisation par rapport au périmètre réseau traditionnel de l’entreprise.

La pandémie accélère le passage au réseau zero trust

La migration d’une grande partie de l’infrastructure IT dans le cloud, et la nécessité pour les entreprises d’autoriser des sous-traitants externes en plus de leurs propres employés à distance, ne leur permet plus d’appliquer des politiques de sécurité liées à un périmètre réseau strictement défini. Avec BeyondCorp et l’accès « zero trust » en général, la notion de périmètre réseau disparaît. Tous les utilisateurs sont traités comme des utilisateurs externes et sont soumis aux mêmes contrôles d’identité et de sécurité avant de se voir accorder l’accès aux ressources.

Avec la pandémie de Covid-19, de nombreuses entreprises ont été obligées de s’adapter à une nouvelle réalité et en particulier au travail à domicile d’une grande partie de leur personnel. Le défi est de taille, car les VPN mis en place par les entreprises n’étaient pas conçus pour faire face à une explosion soudaine du nombre de travailleurs distants. La mise à l’échelle des infrastructures étant difficile et coûteuse, les experts estiment que c’est le bon moment d’adopter un réseau « zero trust », car il est plus rentable et plus pérenne. « Cela fait quelques années que nous travaillons activement pour apporter à l’entreprise une version de la technologie BeyondCorp, dont nous avons été les pionniers », a déclaré Sunil Potti, vice-président et directeur général de Google Cloud. « Le Covid-19 a accéléré les choses : l’offre BeyondCorp Remote Access permet aux entreprises d’utiliser pratiquement la même infrastructure que celle utilisée par Google pour faire travailler 100 000 employés à domicile », a-t-il ajouté.

Fonctionnement de BeyondCorp Remote Access

Pour l’instant, la plateforme ne peut appliquer de contrôles d’accès qu’aux applications Web, ce qui signifie que les entreprises connectent leurs applications Web internes à Google Cloud. Le plan de contrôle et le plan de données liés au contrôle d’accès se font donc dans le cloud. Google prévoit de couvrir plus tard les services et applications non basés sur le HTTP. La plateforme utilise des signaux et des métadonnées collectées via le navigateur ou via un agent terminal optionnel de faible empreinte pour établir l’identité de l’utilisateur et apprécier l’état de sécurité du dispositif. Les clients peuvent choisir de n’utiliser que les signaux contextuels collectés par le navigateur, mais s’ils veulent un ciblage plus précis et plus sécurisé, ils peuvent demander aux employés d’installer l’agent. Cela s’avère particulièrement utile quand les employés travaillent avec leurs appareils personnels, non gérés par l’entreprise.

Le service Beyond Remote Access débute avec les applications Web internes. (Crédit Photo : Google )

« La solution ne se limite pas à vérifier les informations des en-têtes du navigateur », a expliqué M. Potti. « Nous savons d’où vient l’utilisateur. Nous savons s’il a utilisé sa session auparavant. Un tas de technologies d’apprentissage machine sont appliquées en arrière-plan pour effectuer ce contrôle d’accès contextuel. 60 à 70 % de la valeur de la solution se situe en dehors du point d’extrémité. C’est ce qui fait sa particularité : elle permet de faire énormément de traitements de métadonnées, de traitements de signaux et d’apprentissage machine en arrière-plan pour fournir un très haut degré de contrôle d’accès contextuel. Et cela peut aller jusqu’à 80, 90, voire même 100 %, selon le niveau de contrôle des entrées autorisé par l’entreprise ».

De forts éléments différenciateurs

Même si Google n’est pas le seul fournisseur à proposer des solutions d’accès « zero trust », M. Potti pense que la solution de Google se démarque des autres de plusieurs manières. Tout d’abord, le produit utilise le réseau de Google, ce qui lui permet de bénéficier de sa dimension mondiale, de sa faible latence et de sa fiabilité. L’entreprise déploie même ses propres câbles sous-marins intercontinentaux. Mais cela ne se limite pas à de la connectivité. Les clusters de calcul et les serveurs qui traitent les informations utilisent toutes les technologies de sécurité et de défense que Google a développées pour son propre compte, depuis ses puces cryptographiques sur mesure Titan, jusqu’aux implémentations TLS hautement optimisées, sans oublier une visibilité mondiale sur les menaces et les attaques auxquelles Google doit faire face chaque jour pour protéger ses autres services.

Beaucoup d’entreprises employant des milliers ou des dizaines de milliers de personnes ont dû autoriser brusquement leurs employés à travailler à domicile. Souvent, pour faire face, elles ont augmenté le nombre de VPN. « Mais la solution de Google leur donne accès à la fois une solution tactique avec une mise à l’échelle qui multiplie par 2 ou 3 leurs capacités habituelles, et elles gagnent aussi en posture de sécurité », a fait valoir M. Potti. « Il est important de noter que Google a toujours utilisé de multiples signaux – points d’extrémité, réseau, localisation de l’utilisateur, et un tas d’autres choses – pour protéger ses propres employés contre les menaces, qu’elles soient internes ou externes. Cette solution ne convient pas seulement pour le court terme, c’est aussi la bonne architecture pour le long terme », a déclaré M. Potti. « Tous les VPN ajoutés ponctuellement par une entreprise devront être démantelés plus tard, si elle veut évoluer vers un monde d’applications web ou d’applications SaaS et au-delà »