Pour lutter efficacement contre les cyberattaques par phishing, le mieux est d’en comprendre le fonctionnement, l’expliquer et faire passer le message auprès des équipes. Et quoi de mieux qu’un exemple plus vrai que nature en passant par la case simulation.

A force de sensibilisation, les PME commencent à mieux réagir aux vulnérabilités et failles zero day, même s’il y a encore beaucoup de pain sur la planche. De leur côté, les pirates ont fait évoluer leurs méthodes d’approches : plutôt que de s’attaquer aux systèmes d’exploitation, ils préfèrent ainsi plutôt avoir dans leur viseur les utilisateurs via des attaques de phishing. Pour renforcer leur défense, les entreprises se donc lancées dans le défi de « patcher l’humain » en utilisant des simulations de phishing.

Certaines entreprises ont toutefois réalisé cet exercice avec un certain sarcasme risquant de se mettre à dos leurs propres utilisateurs. C’est le cas de GoDaddy qui a réalisé une simulation de phishing ciblant plus de 7 000 de ses employés, faisant miroiter un bonus de Noël de 650 $ et leur demandant de remplir un formulaire avec leurs coordonnées personnelles… Près de 500 employés sont tombés dans le panneau. Un beau score certes, mais une opération ratée qui s’est retournée contre l’entreprise compte-tenu du thème d’e-mailing choisi, aussi malvenu qu’inapproprié en ces temps de crise pandémique et économique ayant amené l’entreprise à présenter ses excuses à ses salariés.

Eduquer les utilisateurs permet de sécuriser son SI, mais pour autant les leurres de phishing doivent être pensés pour ne pas heurter et ridiculiser les employés. Pour trouver le bon équilibre entre efficacité et perception positive d’une simulation de phishing, l’essentiel reste donc de sensibiliser suffisamment et efficacement en amont les utilisateurs. Voici quelques pistes à suivre pour y parvenir.

Expliquer les méthodes et les motivations des attaquants

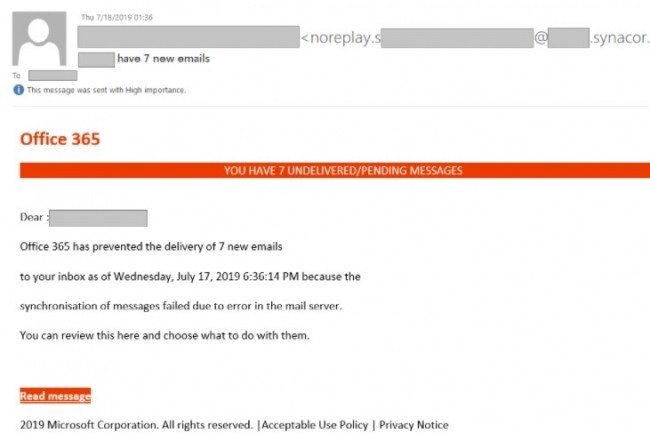

Avant de lancer un test, informez vos utilisateurs que les attaquants les ciblent en fonction de thèmes et de comportements. Les attaquants savent quelles informations les gens veulent. Par exemple, 2020 a commencé avec des attaques de phishing exploitant des sujets autour du Covid-19 tels que les offres d’informations de l’Organisation mondiale de la santé ou les équipements de protection individuelle. Au fil de l’année, les assaillants se sont tournés vers d’autres événements qui ont fait la une des journaux tels que les manifestations de Black Lives Matter. À l’approche des élections, les leurres de phishing ont également évolué. Il faut donc apprendre aux utilisateurs de se tenir au courant des actualités qui pourraient être utilisées comme pièges. Mais surtout à ne pas faire confiance aux liens dans des e-mails y faisant référence ou à naviguer vers eux seulement si on est sûr de leur intégrité et depuis un système disposant des dernières mises à jour de sécurité.

Enseigner les bonnes pratiques de mot de passe

Expliquez comment les attaquants utilisent ces actualités comme des hameçons pour les inciter à livrer leurs informations d’identification et faire évoluer en conséquence les règles et la gouvernance en termes de gestion des mots de passe. Pendant de nombreuses années, le processus classique pour se protéger était de changer les informations d’identification. Souvent. Cela a conduit à rendre paresseux les utilisateurs qui se contentaient alors de changer très légèrement leurs mots de passe en ajouter de ci de là une lettre ou un caractère. Cela ne suffit plus et l’on voit aujourd’hui de plus en plus la nécessité de se tourner vers des techniques de protection sans seulement un mot de passe mais couplées à de l’authentification à deux facteurs pour mieux protéger les comptes. S’assurer que les utilisateurs comprennent ce raisonnement est essentiel.

Fournir un ensemble de liens de confiance

Apprendre aux utilisateurs à ouvrir des liens de confiance plutôt que de cliquer sur des liens dans les e-mails. Voilà un challenge aussi difficile qu’important à relever. Par exemple, si un utilisateur reçoit une demande par e-mail pour modifier un mot de passe réseau, il doit savoir qu’il doit utiliser le lien de confiance plutôt que celui figurant dans l’e-mail. De même, les administrateurs doivent configurer un poste de travail supervisé nécessairement approuvé. Pour tout poste de travail administrateur, il faut s’assurer que ces liens sont seulement ouverts sur un emplacement approuvé. Faites de même pour les environnements PowerShell ou d’autres solutions de script.

Expliquer comment identifier les liens à problème

Expliquez à ses utilisateurs qu’ils doivent toujours accéder à des liens avec HTTPS plutôt qu’à un site non sécurisé commençant par HTTP. La capacité de déterminer si les certificats SSL sont appropriés et liés aux certificats racine appropriés est difficile, même pour les experts. Le mieux qui reste à faire est toujours d’éduquer l’utilisateur pour s’assurer que les sites ont un certificat valide et que le cadenas est en place, même si on sait bien que cela peut être contourné par les attaquants. Il peut aussi être utile également de forcer l’utilisation de SSL. Apprenez à vos utilisateurs à survoler les liens avant de cliquer, on ne le répétera jamais assez. Même si le filtrage des liens est activé dans le logiciel de messagerie ou pare-feu, assurez-vous que vos utilisateurs savent comment consulter les liens dans les e-mails. En cas de doute, assurez-vous qu’ils comprennent votre processus de vérification, qui peut inclure le transfert d’e-mails pour vérification. En matière de cybersécurité plus que jamais, la vigilance est de mise.