Plus de 1 600 images Docker Hub visibles depuis Internet intègrent des composants pouvant être exploités via des backdoors pour du piratage DNS et de la redirection web malveillante.

Selon un rapport de Sysdig les attaques de type supply chain ont explosé ces dernières années avec en particulier en 2020 SolarWinds via l’exploit de backdoors. Mais les logiciels commerciaux ne sont pas les seuls impactés, les images dockers peuvent égalementr l’être avec des containers malveillants. « Les conteneurs sont devenus un vecteur d’attaque extrêmement populaire ces dernières années », souligne Sysdig. « Étant donné que les images de conteneur sont conçues pour être portables, il est très facile pour un développeur de partager un conteneur avec une autre personne ».

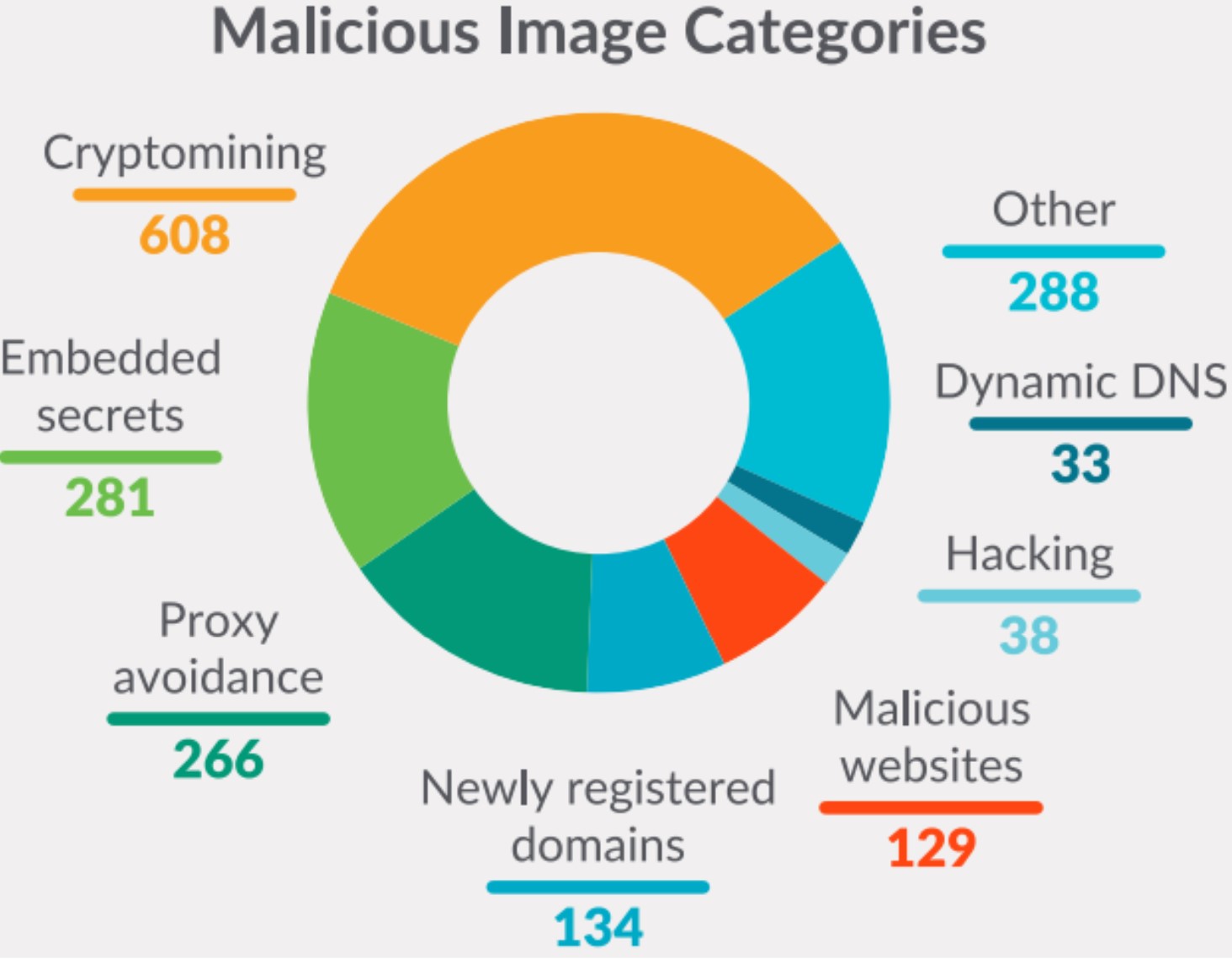

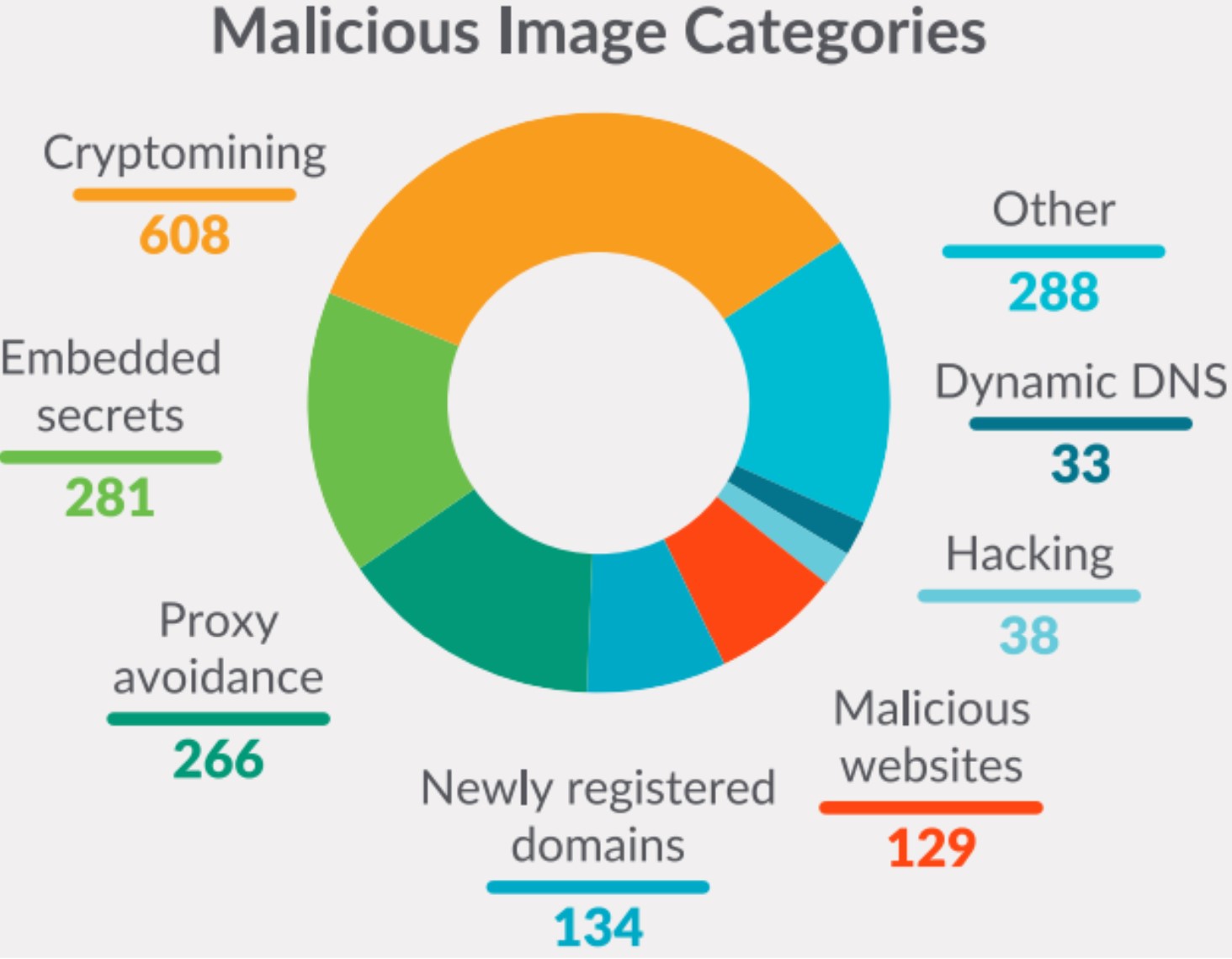

Docker Hub, le registre de conteneurs gratuit et apprécié, héberge des images de conteneurs prédéfinies, ayant pour caractéristique le fait de disposer de logiciels déjà installés et configurés, ce qui en fait une proie recherchée des cyberattaquants. Dans son rapport, Sysdig indique avoir effectué une analyse de plus de 250 000 images Linux pour comprendre quel type de charges utiles se cachent dans les images de conteneur sur Docker Hub. Sysdig indique par ailleurs qu’en 2022, 61 % de toutes les images extraites de la plateforme proviennent de référentiels publics, en hausse de 15 % sur un an. L’enquête s’est concentrée sur les adresses IP ou domaines malveillants et les données secrètes, sachant que les deux peuvent représenter une menace pour les personnes qui les téléchargent et les déploient. Ainsi, 1 652 images ont été identifiées comme malveillantes ou présentant des risques de sécurité (typosquatting, cryptominage…).

Types d’images malveillantes sur Docker Hub (Sysdig)

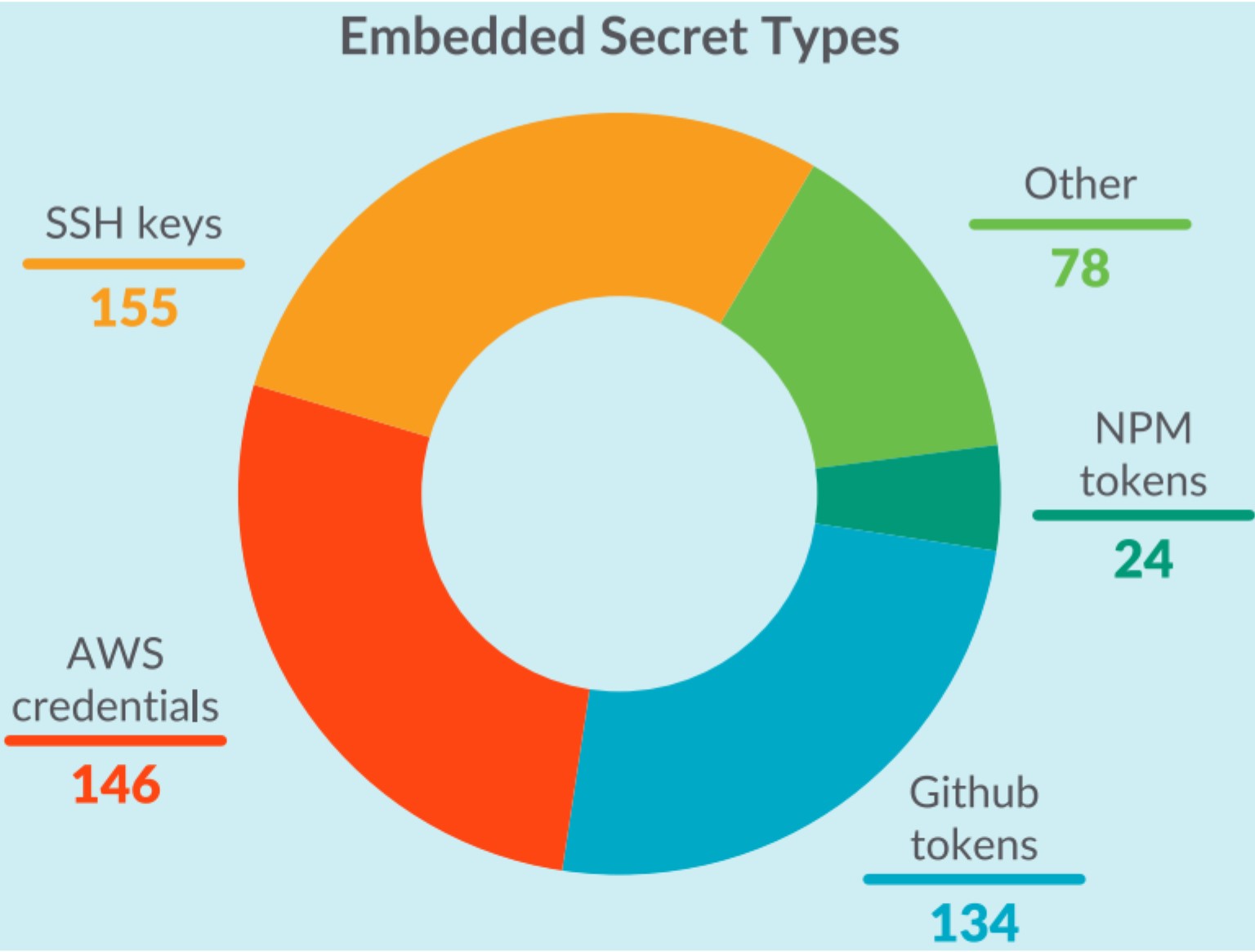

Sysdig explique que ces secrets peuvent avoir été laissés sur des images publiques par erreur ou intentionnellement injectés par l’acteur menaçant qui les a créés et téléchargés. « En intégrant une clé SSH ou une clé API dans le conteneur, l’attaquant peut y accéder une fois le conteneur déployé », prévient Sysdig dans le rapport. « Par exemple, le téléchargement d’une clé publique sur un serveur distant permet aux propriétaires de la clé privée correspondante d’ouvrir un shell et d’exécuter des commandes via SSH, de la même manière que l’implantation d’une porte dérobée ».

Types de secrets laissés dans les images Docker (Sysdig)