Un chercheur en sécurité de Mimecast a alerté d’une menace potentielle affectant les utilisateurs d’Excel. S’appuyant sur la fonction Power Query, cette dernière pourrait permettre à un pirate de faire tourner et propager des malwares.

La faille Power Query découverte par Mimecast pourrait mettre à risque plusieurs dizaines de millions d’utilisateurs d’Excel. (crédit : Mimecast)

Après les macros, c’est au tour d’un autre composant d’Excel de mettre à risque des millions d’utilisateurs. Ofir Shlomo, chercheur en sécurité chez Mimecast, a publié une recherche dans laquelle il détaille une technique permettant l’exploitation malveillante de la technologie de connexion de données Power Query du tableur de Microsoft. « Power Query pourrait être utilisé pour lancer des attaques sophistiquées, difficiles à détecter, combinant plusieurs surfaces d’attaque. À l’aide de Power Query, les attaquants pourraient intégrer du contenu malveillant dans une source de données distincte, puis charger le contenu dans la feuille de calcul à son ouverture. Le code malveillant pourrait être utilisé pour supprimer et exécuter des logiciels malveillants susceptibles de compromettre la machine de l’utilisateur », prévient Ofir Shlomo.

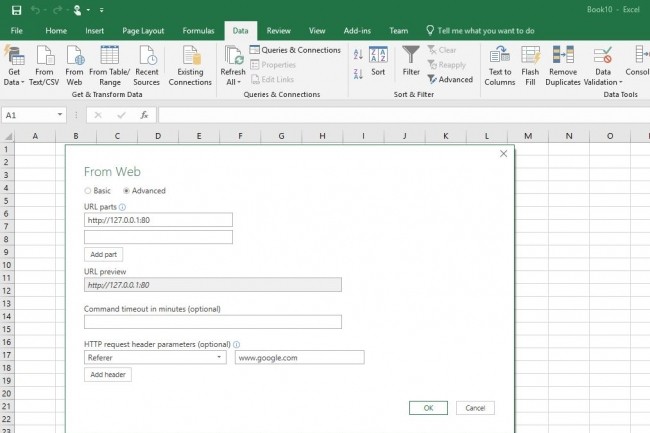

La démonstration de Mimecast vise à montrer comment un pirate peut se servir de Power Query pour lancer un exploit par échange de données dynamiques (DDE). « Une page Web externe hébergeant la charge utile a été chargée dans la feuille de calcul et il pouvait écrire un serveur HTTP personnalisé et simple pour héberger la charge utile sur une page Web à afficher. Le serveur HTTP a écouté localement sur le port 80 et a traité le contenu DDE en tant que réponse lorsqu’une demande a été reçue de la feuille de calcul », explique Ofir Shlomo.

Une technique de hack capable de contourner les sandbox de sécurité

Mimecast a prévenu Microsoft dans le cadre du plan d’action de découverte de vulnérabilités CVD (coordinated vulnerability disclosure). Pour l’instant, ce dernier n’a pas proposé de correctif mais incite les utilisateurs à se tourner vers une solution de contournement, qui ne date pas d’hier, afin d’atténuer ce problème. La technique de hack dévoilée par Mimecast permet même de contourner les sandbox de sécurité chargés d’analyser les documents envoyés par mails avant de permettre aux destinataires de les télécharger et de les ouvrir.