Malgré la mise en place d’un correctif pour la vulnérabilité présente dans la fonction GlobalProtect des firewall de Palo Alto Networks, les tentatives de compromission pour accéder aux réseaux d’entreprise ont augmenté.

Depuis la publication, la semaine dernière, d’un PoC, un nombre croissant d’attaquants tentent de se servir d’une faille critique dans les pare-feux de Palo Alto Networks. Initialement signalée le 12 avril, la faille a été qualifiée de zero day après la découverte de son exploitation par un groupe APT. Selon les statistiques de la Shadowserver Foundation, le 18 avril, environ 22 500 équipements potentiellement vulnérables étaient encore accessibles depuis Internet. Même si ce chiffre est important si l’on considère que chacun de ces appareils peut servir de passerelle potentielle vers un réseau d’entreprise, il est bien inférieur aux 150 000 terminaux vulnérables estimés lors de l’annonce de la faille.

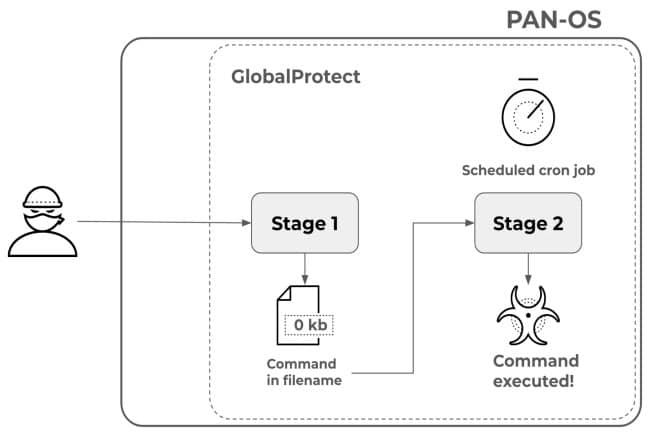

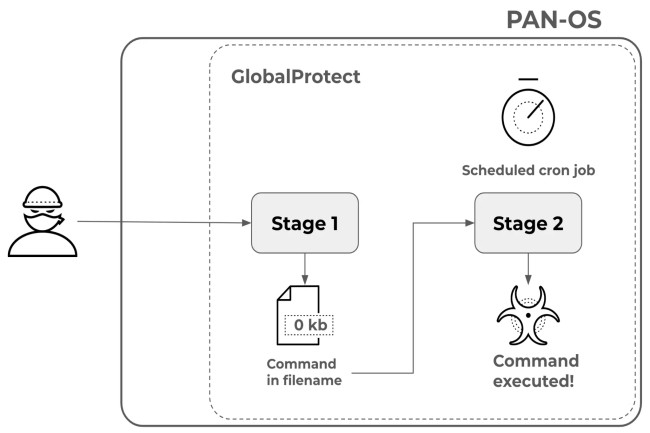

La vulnérabilité, référencée CVE-2024-3400, est située dans la fonction GlobalProtect du système d’exploitation PAN-OS et offre aux attaquants d’injecter des commandes exécutables sur le système sous-jacent avec des privilèges d’administrateur. PAN-OS fonctionne sur les dispositifs et appliances de pare-feu de dernière génération (Next-Generation Firewall, NGFW) de Palo Alto Networks et GlobalProtect est la fonction VPN SSL mise en œuvre pour l’accès distant sécurisé au réseau de l’entreprise.

Le groupe UTA0218 identifié comme coupable

C’est le 10 avril que les chercheurs de Volexity ont découvert la brèche en enquêtant sur un trafic suspect provenant du firewall Palo Alto Networks d’un client. Les chercheurs ont déterminé que cet équipement avait été compromis par un groupe connu sous le nom de UTA0218, par le biais d’une vulnérabilité jusqu’alors inconnue. Après avoir notifié la découverte à l’équipe de sécurité des produits de Palo Alto Networks, le fournisseur a mené sa propre enquête et le 12 avril, il a publié un avis avec des mesures d’atténuation, le temps pour l’entreprise de produire les correctifs appropriés. Ceux-ci ont été livrés entre le 14 et le 18 avril pour les différentes versions de l’OS.

Il convient de noter que l’une des mesures d’atténuation suggérées à l’origine par Palo Alto Networks consistait à désactiver la fonction de télémétrie de l’équipement, considérée comme nécessaire pour que l’exploit fonctionne. Cependant, l’équipe de sécurité de l’entreprise a par la suite identifié d’autres méthodes d’exploitation qui ne nécessitaient pas l’activation de la fonction de télémétrie de l’appareil, de sorte que ce conseil d’atténuation a été supprimé.

La faille exploitée depuis la fin du mois de mars

Après sa découverte initiale, Volexity a pu créer une signature de détection et a parcouru les données télémétriques de ses clients pour trouver des compromissions antérieures. Si les premiers signes d’exploitation identifiés par l’entreprise de sécurité datent du 26 mars, ces incidents ressemblaient davantage à des tentatives par le groupe APT de tester l’exploit sans déployer de charge utile malveillante, alors que le 10 avril, UTA0218 avait commencé à déployer une porte dérobée personnalisée écrite en Python et baptisée UPSTYLE.

« Après avoir réussi à exploiter les appareils, UTA0218 a téléchargé des outils supplémentaires à partir de serveurs distants qu’il contrôlait afin de faciliter l’accès aux réseaux internes des victimes », ont expliqué les chercheurs de Volexity dans leur rapport. « Ils se sont rapidement déplacés latéralement dans les réseaux des victimes, extrayant des informations d’identification sensibles et d’autres fichiers qui accordaient l’accès pendant et potentiellement après l’intrusion. L’habileté et la rapidité de l’attaquant laissent penser que ce groupe est très compétent, qu’il dispose d’un cahier des charges clair sur ce à quoi il doit accéder pour atteindre ses objectifs ».

Publication d’un prototype d’exploitation

Le 16 avril, des chercheurs de WatchTowr Labs ont réussi à reconstituer la vulnérabilité en procédant à une rétro-ingénierie du code de PAN-OS et ont publié un article technique ainsi qu’un exploit de preuve de concept sous la forme d’une requête HTTP avec la charge utile injectée dans la valeur du cookie. Le lendemain, GreyNoise, une société qui surveille le trafic malveillant sur Internet, a signalé un pic dans le nombre d’adresses IP tentant d’exploiter la CVE-2024-3400. Palo Alto Networks a également mis à jour son avis pour indiquer à ses clients qu’il était au courant qu’un nombre croissant d’attaques exploitait la vulnérabilité et que le code d’exploitation du PoC était désormais accessible au public. L’entreprise a aussi publié des commandes que les utilisateurs de PAN-OS peuvent exécuter sur leurs équipements afin de savoir s’il y a eu une tentative d’exploitation, tandis que l’unité de recherche sur les menaces de l’entreprise a publié des indicateurs de compromission dans un billet de blog analysant la porte dérobée UPSTYLE.

Il convient de préciser qu’il est difficile de vérifier la faille du firewall de Palo Alto accessible par Internet par un simple balayage passif. La présence d’une version vulnérable de PAN-OS indique que le correctif complet n’a pas été appliqué, mais cela ne signifie pas que l’appareil ne dispose pas des mesures d’atténuation alternatives que le fournisseur a suggéré de mettre en place et qu’il est donc protégé contre un exploit. « Une signature de prévention des menaces avec l’ID de menace 95187 (publiée le 11 avril 2024) détecte et bloque, avec une précision de 100 %, tous les modèles suspects connus et observés dans les ID de session », a déclaré l’entreprise dans un billet de blog vendredi. « Cette signature de prévention a été publiée par Palo Alto Networks dans la journée qui a suivi la confirmation de la vulnérabilité et nous constatons qu’environ 90 % des appareils sensibles sont déjà protégés ».