Microsoft et la NSA ont confirmé le bug de Windows 10, qualifié de sévère. Un correctif est disponible via Windows Update dès maintenant.

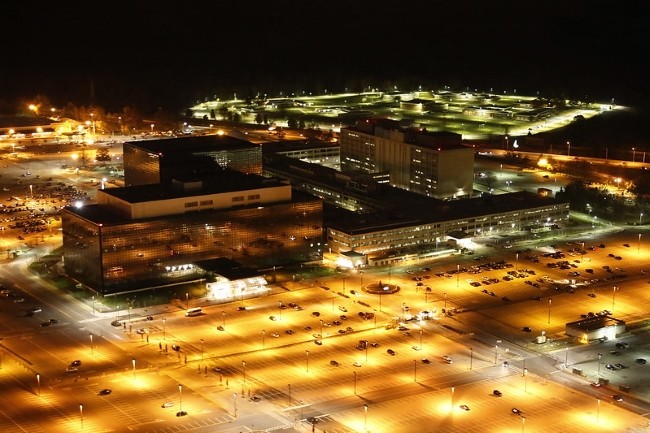

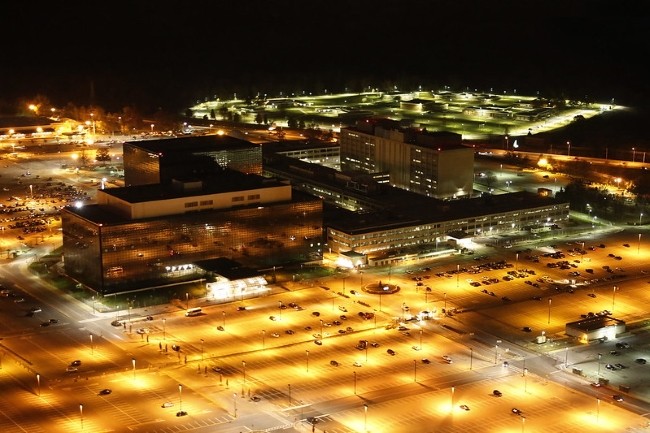

La NSA a confirmé l’existence d’une faille sévère dans Windows 10 pour laquelle Microsoft a publié un correctif. (Crédit Photo : Creativetimereports/Visuahunt)

Comme prévu, Microsoft a reconnu une faille importante dans Windows affectant la bibliothèque cryptographique de Windows 10. Des mises à jour incluses dans le Patch Tuesday de janvier livré hier corrigent ce problème spécifique à Windows 10 et à Windows Server.

La faille portant la référence CVE-2020-0601 a été identifiée dans la bibliothèque cryptographique usermode CRYPT32.DLL des systèmes Windows 10. Contrairement aux précédentes rumeurs, cette faille n’affecte pas Windows 7, dont, ironiquement, le support a pris fin hier également. Heureusement, Microsoft a signalé que la faille n’était pas en cours d’exploitation. Mais la vulnérabilité étant désormais connue, un attaquant pourrait l’exploiter. Plus précisément, l’attaque pourrait permettre à un malware d’utiliser une signature cyrptographique usurpée pour s’introduire dans un système. Un logiciel antivirus pourrait donc identifier ces malwares comme des applications légitimes, ou de faux sites bancaires pourraient utiliser la vulnérabilité pour faire croire à l’ordinateur d’un utilisateur qu’il est bien sur le site légitime de sa banque.

La NSA à l’origine de la découverte de la faille

Microsoft n’a pas cité la source à l’origine de la découverte de la vulnérabilité. D’après le Washington Post, l’exploit a été développé par l’Agence de sécurité nationale américaine (NSA), qui en a fait part ensuite à Microsoft. La NSA s’est attribuée le mérite de la découverte dans un avis de sécurité publié mardi. Selon Microsoft, la vulnérabilité CVE-2020-0601 ne concerne que Windows 10. Mais la NSA pense qu’elle affecte également Windows Server 2016/2019.

« L’exploitation de la vulnérabilité permet aux attaquants d’empêcher les connexions réseau de confiance et de fournir du code exécutable en se faisant passer pour des entités de confiance légitimes », a déclaré la NSA. « La validation de confiance peut être impactée dans les connexions HTTPS, pour les fichiers et emails signés, et quand un code exécutable signé est lancé en mode utilisateur ».

Un patch en mode express

La NSA conseille à tout le monde d’appliquer les patchs livrés hier par Microsoft le plus rapidement possible pour éviter tout risque pour leur PC. « La NSA qualifie la vulnérabilité de sévère et les cyber-acteurs avertis comprendront très rapidement la faille sous-jacente. Si elle était exploitée, les plateformes concernées seraient très vulnérables », a encore écrit la NSA.

« Le défaut d’application des correctifs expose à des conséquences graves et étendues. Des outils d’exploitation à distance seront probablement disponibles rapidement et largement ». Les utilisateurs doivent s’assurer que leurs PC sous Windows 10 sont à jour et qu’ils permettent à Windows Update d’envoyer le correctif dès qu’il est disponible. Microsoft donne des détails sur les mises à jour de sécurité Windows de janvier 2020 à cette adresse : https://portal.msrc.microsoft.com/en-us/security-guidance/releasenotedetail/2020-Jan.