Une étude menée par les chercheurs en sécurité d’Eset montre que plusieurs instances du malware Ramsay sévissent actuellement. Avec un objectif, s’attaquer aux systèmes informatiques isolés et déconnectés des réseaux habituels.

Certains composants de Ramsay ont implémenté un scanner de réseau destiné à la découverte de machines dans le sous-réseau de l’hôte compromis qui sont sensibles à la vulnérabilité EternalBlue SMBv1 a indiqué Eset. (crédit : Elchinator / Pixabay)

Si les systèmes informatiques connectés aux réseaux d’entreprise ou bien publics sont naturellement des ciblent privilégiées des pirates, ceux qui sont déconnectés sont également visés. C’est ce qui ressort d’une dernière recherche d’ESET détaillant le mode opératoire de cyberattaquants utilisant le malware Ramsay. Ce dernier a un objectif aussi simple que clair : identifier, collecter et exfiltrer des données et documents sensibles de systèmes isolés de tout réseau. Dans un billet de blog, on apprend que plusieurs variantes de ce logiciel malveillant circuleraient actuellement : « Nous avons initialement trouvé une instance de Ramsay dans VirusTotal. Cet échantillon a été téléchargé du Japon et nous a conduits à la découverte d’autres composants et versions du framework, ainsi que des preuves substantielles pour conclure que ce framework est à un stade de développement, avec ses vecteurs de livraison toujours en cours de réglage fin », explique Eset.

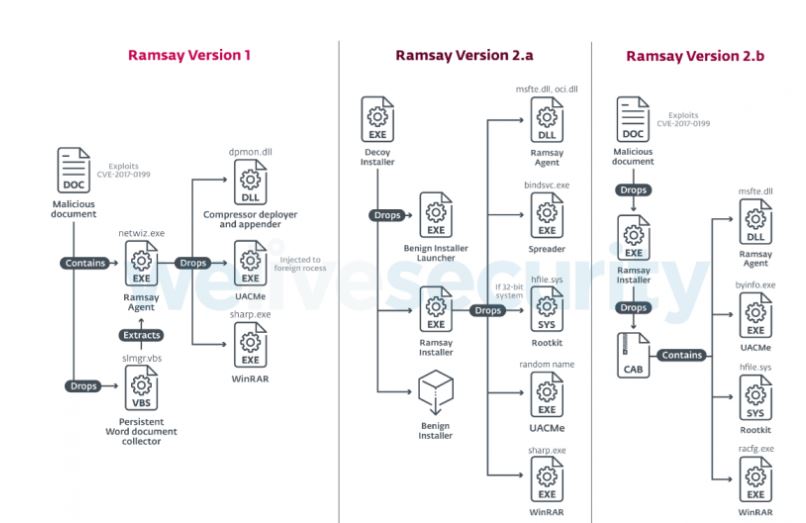

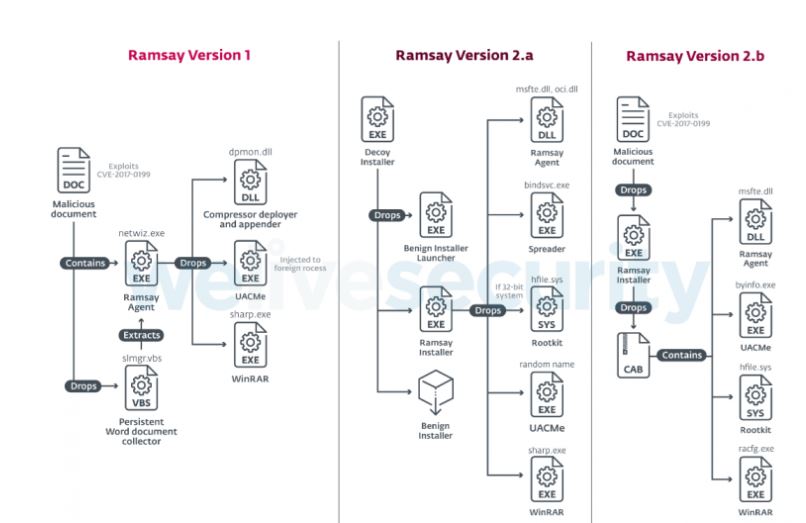

Pour l’instant, les cibles visées par Ramsay et ses variantes n’ont pas encore été clairement identifiées mais Eset aurait découvert plusieurs victimes, sans toutefois préciser de nom. Les vecteurs d’attaques des différentes variantes de Ramsay ont été mis à jour. La première se base sur l’exploitation de la CVE-2017-0199 servant à injecter un script Visual Basic malveillant dans un document pour camoufler Ramsay dans une image JPG. La seconde usurpe un installeur 7zip, tandis que la troisième tire partie de la faille CVE-2017-11882.

D’après les recherches d’Eset, ces trois variantes ont pu être calées à des périodes de temps bien définies, à savoir le 24 septembre 2019 (sans rootkit ni spreader), 8 mars 2020 (avec rootkit et spreader) et 27 mars 2020 (avec rootkit sans spreader). « L’analyse des différents horodatages de compilation trouvés sur différents composants implique que ce framework est en cours de développement depuis fin 2019, avec la possibilité d’avoir actuellement deux versions maintenues sur mesure en fonction de la configuration de différentes cibles », indique Eset.

Une surveillance des liens avec les systèmes Air Gap

Les trois variantes du malware Ramsay découvertes par le fournisseur en sécurité Eset. (crédit : Eset)

Plusieurs mécanismes d’attaques persistantes et plus ou moins complexes ont pu être mis à jour, incluant la clé de registre DLL AppInit, le service scheduled tasks via COM API ou encore le Phantom DLL Hijacking. « L’architecture de Ramsay fournit une série de capacités de surveillance via un mécanisme de journalisation destiné à aider les opérateurs en fournissant un flux d’informations exploitables pour mener des actions d’exfiltration, de contrôle et de mouvement latéral, ainsi qu’en fournissant des statistiques comportementales et système globales de chaque système compromis », poursuit Eset. La réalisation de ces actions est possible grâce à des fonctions de collecte et de stockage de fichiers, d’exécution de commandes et de propagation.

« De plus, certains composants de Ramsay ont implémenté un scanner de réseau destiné à la découverte de machines non connectés à Internet (Air Gap) mais connues dans le sous-réseau de l’hôte compromis qui sont sensibles à la vulnérabilité EternalBlue SMBv1. Ces informations seront contenues dans toutes les informations enregistrées que Ramsay recueille et peuvent être exploitées par les opérateurs afin d’effectuer ultérieurement des mouvements latéraux sur le réseau via un canal différent », fait savoir Eset. Ce dialogue (communication et exfiltration) entre des machines isolées et des PC compromis est encore mal perçu par Eset, même si les experts parient sur une transmission via des supports amovibles type USB par exemple.

« Sur la base des différentes instances du cadre trouvées, Ramsay a traversé différentes étapes de développement, dénotant une progression croissante du nombre et de la complexité de ses capacités. Les développeurs en charge des vecteurs d’attaque semblent essayer différentes approches telles que les anciens exploits pour les vulnérabilités Word à partir de 2017 ainsi que le déploiement de trojans. Nous interprétons cela comme le fait que les développeurs ont une compréhension préalable de l’environnement des victimes et adaptent des vecteurs d’attaque qui réussiraient à s’introduire dans des systèmes ciblés sans avoir à gaspiller des ressources inutiles », indique aussi le fournisseur.