Un rapport de l’équipe Security Threat Intelligence de Microsoft pointe du doigt l’exploitation des campagnes Ads de Google par des groupes d’attaquants pour répandre un diffuseur de malwares. Google a été prévenu dans la foulée.

La semaine dernière, l’équipe Security Threat Intelligence de Microsoft a révélé que le ransomware Royal a utilisé Google Ads dans l’une de ses campagnes d’attaques. Apparu pour la première fois en septembre 2022 et faisant un certain nombre de dégâts, ce rançongiciel est distribué par plusieurs affiliés. Les experts en sécurité de Microsoft ont suivi les activités des cybercriminels qui agissent sous le nom de DEV-0569 (l’éditeur utilise les désignations DEV-#### comme un nom temporaire donné à une grappe d’activités de menaces inconnues, émergentes ou en développement). Ces derniers s’appuient notamment sur le malvertising, des liens d’hameçonnage qui pointent vers un diffuseur de malware se présentant comme des installateurs de logiciels ou des mises à jour intégrés dans des courriels de spam, de fausses pages de forum et des commentaires de blog.

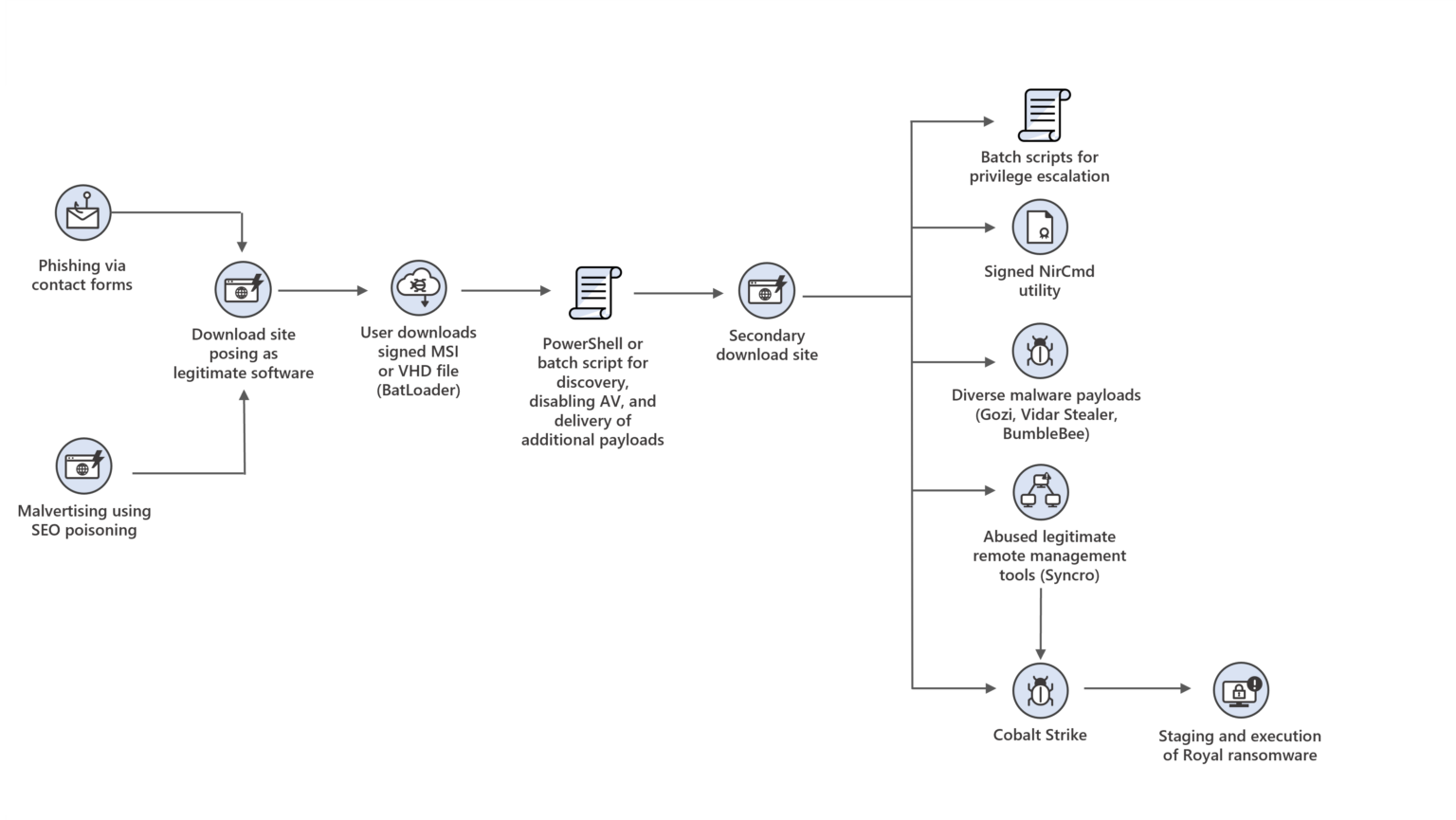

Au cours des derniers mois, plusieurs modifications ont été relevées dans les méthodes de diffusion du groupe. Sont ainsi citées l’utilisation de formulaires de contact pour diffuser des liens de phishing, l’hébergement de faux fichiers d’installation, et l’utilisation de Google Ads dans l’une de leurs campagnes. Forts de ces techniques, les cybercriminels espèrent ainsi se fondre dans le trafic publicitaire normal. « Ces méthodes permettent au groupe d’accéder potentiellement à un plus grand nombre de cibles et, en fin de compte, d’atteindre son objectif de déploiement de diverses charges utiles post-compromission » précise l’équipe de recherche de Microsoft.

La publicité malveillante et le phishing en première ligne

L’activité de DEV-0569 utilise des binaires signés et fournit des charges utiles de malwares chiffrées. Le groupe, également connu pour s’appuyer fortement sur des techniques d’évasion de défense, a continué à utiliser l’outil open source Nsudo pour tenter de désactiver les solutions antivirus lors des dernières campagnes. Les observations font également état d’une persistance de la part de DEV-0569 concernant l’utilisation de la publicité malveillante et le phishing pour l’accès initial. Ainsi, il peut diriger les victimes sans méfiance vers des liens de téléchargement de malwares qui se présentent comme des installateurs de logiciels pour des applications officielles, à l’exemple d’Adobe Flash Player, AnyDesk, LogMeIn, Microsoft Teams et Zoom.

Le téléchargeur, connu sous le nom de BATLOADER, se fait donc passer pour un installateur ou une mise à jour d’applications officielles comme Microsoft Teams ou Zoom. Une fois lancé, il utilise les actions personnalisées MSI pour lancer une activité PowerShell malveillante ou exécuter des scripts batch afin de désactiver les solutions de sécurité et d’acheminer diverses charges utiles chiffrées qui sont décryptées et lancées avec des commandes PowerShell. Il apparaît que BATLOADER était hébergé sur des domaines créés par les attaquants et se faisant passer pour des sites officiels de téléchargement de logiciels (anydeskos[.]com, par exemple) et sur des dépôts officiels comme GitHub et OneDrive. Microsoft indique supprimer les contenus malveillants vérifiés de ces dépôts au fur et à mesure qu’ils sont découverts ou signalés.

Ce diagramme illustre une chaîne d’infection typique de DEV-0569. Il illustre certaines des modifications observées dans les campagnes récentes entre août et octobre 2022. (Crédit : Microsoft)

L’utilisation de formulaires de contact, une technique payante

Alternativement, les liens de phishing sont partagés via des spams, de fausses pages de forum, des commentaires de blog et même des formulaires de contact présents sur les sites Web des organisations ciblées. En septembre 2022, Microsoft a observé une campagne utilisant des formulaires de contact pour diffuser des charges utiles DEV-0569. Une technique observée dans d’autres campagnes, notamment le malware IcedID. Dans cette campagne, DEV-0569 a envoyé un message à des cibles en utilisant le formulaire de contact sur les sites Web de ces cibles, en se faisant passer pour une autorité financière nationale. Lorsqu’une cible contactée répond par e-mail, DEV-0569 lui répond par un message contenant un lien vers BATLOADER. Microsoft Defender for Office 365 détecte le comportement d’usurpation d’identité ainsi que les liens malveillants dans ces e-mails.

Les liens malveillants dans les formulaires de contact conduisaient à BATLOADER hébergé sur des services web abusés comme GitHub et OneDrive. Les installateurs lançaient un script PowerShell qui émettait plusieurs commandes, dont le téléchargement d’un utilitaire de ligne de commande NirCmd fourni par le développeur de logiciels gratuits NirSoft : nircmd elevatecmd exec hide « requestadmin.bat ». Si elle réussit, la commande permet à l’attaquant de passer des droits d’administrateur local à ceux de SYSTÈME, comme s’il exécutait une tâche planifiée en tant que SYSTÈME.

Exploitation de Google Ads pour diffuser sélectivement BATLOADER

C’est à la fin du mois d’octobre 2022 que les chercheurs de Microsoft ont identifié une campagne de publicité malveillante DEV-0569 exploitant les publicités Google qui pointent vers le système de distribution de trafic (TDS) Keitaro. Ce dernier offre des capacités de personnalisation des campagnes publicitaires via le suivi du trafic publicitaire et le filtrage par utilisateur ou par appareil. Microsoft a observé que le TDS redirige l’utilisateur vers un site de téléchargement officiel ou, dans certaines conditions, vers le site BATLOADER. Microsoft a signalé cet abus à Google pour qu’il en prenne conscience et envisage de prendre des mesures.

La firme indique que DEV-0569 continuera probablement à s’appuyer sur la publicité et le phishing pour transmettre les charges utiles. Des solutions telles que la protection du réseau et Microsoft Defender SmartScreen peuvent aider à déjouer l’accès aux malwares. Defender pour Office 365 aide à se prémunir contre le phishing en inspectant le corps de l’e-mail et l’URL à la recherche de modèles connus. Étant donné que le schéma de phishing de DEV-0569 abuse de services officiels, les entreprises peuvent également exploiter les règles de flux de courrier pour capturer les mots-clés suspects ou examiner les exceptions générales, telles que celles liées aux plages d’IP et aux listes d’autorisation au niveau du domaine. Enfin l’activation des liens sécurisés pour les e-mails, Teams et les applications Office peut également contribuer à lutter contre cette menace.