Le groupe de hackers Digital Revolution a fait fuiter des détails sur Fronton, un projet de botnet IoT qui serait actuellement conçu par un sous-traitant pour le compte des services secrets russes, le FSB.

Le groupe de hackers Digital Revolution s’était déjà fait remarquer pour lever le voile sur des opérations de surveillance de population en Russie. (crédit : D.R.)

D’après l‘antenne russe de la BBC, un groupe de pirates dénommé Digital Revolution a dévoilé l’existence d’un vaste projet de hack qui aurait été réalisé pour le compte des services secrets russes (FSB) auprès d’un de ses sous-traitants, InformInvestGroup CJSC. 12 documents techniques incluant des schémas et autres fragments de code ont été publiés. Ces derniers ont été analysés par des chercheurs en sécurité et décrivent ce qui s’apparente à un projet de botnet IoT, baptisé Fronton, commandé par l’un des départements internes du FSB, l’Information Security Center, identifié par le code d’unité 64829 rapporté sur ce qui s’apparente à une probable commande d’achat.

Selon la BBC, InformInvestGroup CJSC aurait sous-contractualisé ce projet à la société ODT (Oday) LLC qui a été piraté par Digital Revolution en avril 2019. Ce groupe s’était fait remarquer à plusieurs reprises : en décembre 2018 pour s’être introduit sur les serveurs du Kvant Research Institute, décrivant le système utilisé par les services secrets russes pour surveiller l’opinion publique et en juillet 2019 pour avoir publié les projets de la société Saytek dédiés à la désanonymisation des utilisateurs du navigateurs Tor.

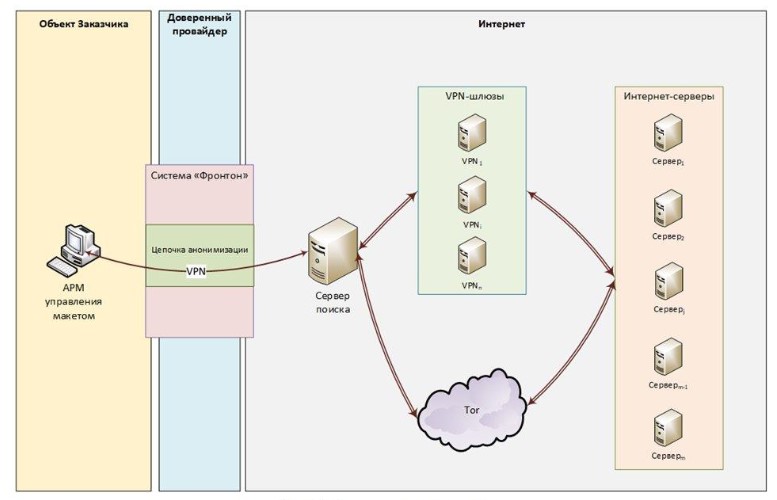

L’utilisation de VPN dans le cadre de la remontée d’informations et d’administration du botnet Fronton via un serveur de commande et de contrôle rend l’identification des pirates très compliquée. (crédit : Digital Revolution)

Fronton, un cousin de Mirai ?

Le projet Fronton n’est pas sans rappeler Mirai, un malware IoT utilisé pour créer des botnets et réaliser des attaques DDoS de grande ampleur en utilisant des terminaux connectés, et dont le créateur a été démasqué en 2017. Selon les différents éléments ayant fuité, Fronton serait apparu peu après, entre 2017 et 2018. « Les documents indiquent la construction d’un botnet IoT similaire mis à la disposition du FSB », indique notre confrère ZDnet.com. « Selon les spécifications, le botnet Fronton serait capable de mener des attaques par dictionnaire de mots de passe contre les terminaux IoT qui utilisent toujours par défaut un paramétrage d’usine des identifiants et des combinaisons courantes de noms d’utilisateurs-mot de passe. Une fois l’attaque par mot de passe réussie, l’appareil peut alors être enrôlé dans le botnet »

D’après les caractéristiques dévoilées dans les documents publiés par Digital Revolution, le botnet Fronton serait composé à 95% de caméras de sécurité internes et d’enregistreurs vidéo réseau (Network Video Recorder). « S’ils transmettent de la vidéo, ils disposent d’un canal de communication suffisamment grand pour effectuer efficacement des attaques par déni de service distribuées », indique BBC Russie. Ce botnet serait géré via une console d’administration web hébergée sur un serveur de commande et de contrôle (C&C), placé derrière un réseau de serveurs VPN et proxy, afin de masquer son emplacement réel.