La pratique consistant à obliger les utilisateurs à changer leurs mots de passe périodiquement semble finalement poser davantage de problèmes qu’elle n’en résout. Dans les stratégies de groupe de Windows – group policy – servant à configurer les paramètres ou les restrictions à appliquer, Microsoft envisage d’abandonner la politique d’expiration des mots de passe.

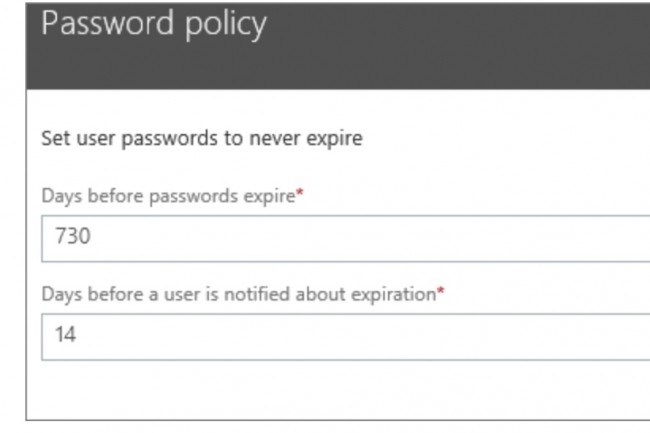

Microsoft souhaite modifier dans Windows la possibilité d’obliger les utilisateurs à changer leur mot de passe périodiquement, tous les 42 jours, 60 ou 90 jours. (Crédit : Microsoft)

Il y a quelques jours, Microsoft a soumis aux commentaires de ses utilisateurs un document présentant les paramètres de sécurité de base pour la version 1903 de Windows 10 (également appelée 19H1) et pour Windows Server version 1903. Ce document concerne les stratégies de groupe (group policy) qui servent à configurer des paramètres ou les restrictions à appliquer les comptes d’utilisateurs de Windows. « Nous avons effectué quelques changements dans les paramètres existants et envisageons d’autres modifications », explique Aaron Margosis, consultant en chef chez Microsoft, dans un billet. Parmi les changements à l’étude, l’éditeur de Redmond souhaite abandonner la politique d’expiration de mots de passe qui oblige les utilisateurs à changer ceux-ci périodiquement, tous les 42 jours, 60 ou 90 jours. Une pratique qui pose plus de problèmes qu’elle n’en résout.

Cette question de sécurité est problématique depuis longtemps, rappelle Aaron Margosis. Lorsque les utilisateurs choisissent eux-mêmes leurs mots de passe, ceux-ci sont souvent trop faciles à deviner. Quand on les force à en créer de plus complexes, ils sont difficiles à mémoriser et les utilisateurs les écrivent à des endroits où d’autres personnes peuvent les trouver. Lorsqu’on les oblige à en changer, la modification apportée au précédent mot de passe est minime et prévisible et le nouveau risque là aussi d’être oublié. Enfin, lorsqu’ils sont volés (ou lorsque leurs correspondances hachées le sont), il reste difficile de détecter et empêcher un usage non autorisé.

Listes de mots de passe bannis, authentification multi-facteurs

« Les recherches scientifiques récentes remettent en question la valeur des pratiques de sécurité par mot de passe qui sont utilisées de longue date telles que les politiques d’expiration de mots de passe », explique Aaron Margosis dans son billet. Ces recherches suggèrent d’autres méthodes comme le renforcement des listes de passwords bannis (dont Azure AD est un bon exemple, pointe le consultant de Microsoft) et l’authentification multi-facteurs. « Si nous recommandons ces alternatives, elles ne peuvent pas être déclarées ou forcées dans nos recommandations de sécurité de base qui sont bâties sur les paramètres Group Policy de Windows et qui ne peuvent pas intégrer les valeurs spécifiques aux clients ». Les recommandations de base peuvent faire partie d’une stratégie de sécurité, mais elles ne peuvent pas être considérées comme une stratégie complète, insiste Aaron Margosis.

Désormais, pour conserver des règles de base utiles et administrables, les paramètres de sécurité par défaut ne seront forcés que lorsque des utilisateurs non-administrateurs risqueraient de passer outre ou lorsque des administrateurs mal informés seraient susceptibles de faire de mauvais choix. L’éditeur de Redmond propose d’une part que le compte d’invité soit désactivé par défaut sur Windows 10 et Windows Server. « Seul un administrateur pourra le mettre en service et s’il le fait, il aura sans doute une bonne raison, par exemple pour créer un système de kiosque », donne en exemple Aaron Margosis. Deuxièmement, le compte d’administrateur local sera désactivé par défaut sur Windows 10 mais pas sur Windows Server. Et si Microsoft remet en question l’expiration périodique des mots de passe, il souligne en revanche qu’il n’est pas en train de réviser ses exigences sur la nécessité d’utiliser des mots de passe longs ou complexes.