La mise à jour Windows 10 October 2018 contient PktMon.exe, un outil pour scruter les problèmes réseaux et identifier les applications impactées. Mais il est également un outil pour discrètement scruter les allers et venues sur un réseau d’entreprise.

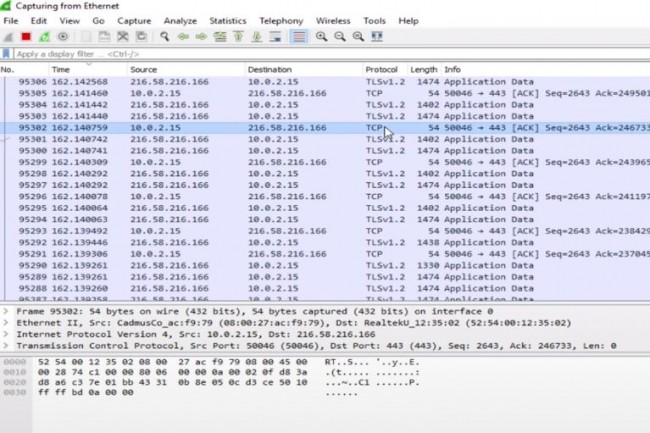

Les logs exportés son lisibles via des outils Microsoft Network Monitor ou Wireshark. (crédit : D.R.)

Sans tambours ni trompettes, c’est aussi un renifleur réseau que Microsoft a inséré – sans le vouloir ? – dans la mise à jour October 2018 pour Windows 10 avec PktMon.exe. A la base cet outil permet à un administrateur réseau de surveiller l’activité réseau afin de diagnostiquer des incidents et identifier les programmes utilisés. Mais il s’avère aussi utilisable pour surveiller en toute discrétion les conversations réseaux sous le radar des utilisateurs par quelques manipulations assez simples à effectuer.

A l’origine, l’objectif de Microsoft n’est pas de proposer un outil clé en mains pour surveiller les communications. Officiellement, la description de PktMon.exe est explicite, à savoir « surveiller la propagation de paquets internes et rapporter les paquets perdus ». Seulement voilà, l’outil peut aussi être facilement détourné de sa fonction première pour permettre une surveillance des connexions et des échanges réseau. Accessible en ligne de commande ou PowerShell, PktMon.exe s’apparente à Netsh Trace Command avec plusieurs fonctions disponibles comme gérer les paquets filtrés, activer/désactiver la surveillance des paquets, etc.

Des fichiers facilement exportables en mode texte

PktMon.exe peut être utilisé pour surveiller du trafic FTP, comme l’indique Bleepingcomputer. Une fois lancée une invite de commande nécessitant des droits administrateur élevés, deux filtres de paquets pour surveiller le trafic sur les ports TCP 20 et 21 sont créés. La commande « pktmonstart –etw » exécutée permet d’enregistrer tous les paquets sur toutes les interfaces réseau du terminal dans un fichier appelé PktMon.etl en enregistrant les 128 premiers octets d’un paquet.

Pour lui faire consigner l’intégralité du paquet et uniquement à partir d’un périphérique Ethernet spécifique, il est possible d’utiliser les commandes -p 0 et -c 13 et exécuter pktmon comp list command. Une fois combinées, une commande finale de « pktmon start –etw -p 0 -c 13 » permet à PktMon de s’exécuter désormais en silence tout en capturant tous les paquets qui correspondent aux filtres entrés. Une simple commande « pktmon format PktMon.etl -o ftp.txt » permet la conversion de fichier lisibles en mode texte.