Les chercheurs d’Eset ont mis en lumière le modus operandi d’un groupe APT pro-russe . Il utilise des failles critiques dans Windows et Firefox pour rediriger les victimes vers des sites web contrôlés par les cybercriminels.

Le mois dernier, un groupe allié à la Russie, a mené des opérations de cybercriminalité et d’espionnage en servant d’un exploit sans clic mêlant des failles dans l’OS Windows et le navigateur Firefox. Il a infecté plusieurs ordinateurs en Europe et en Amérique du Nord. La campagne avait pour objectif de déployer l’implant RomCom qui donne son nom au groupe APT. Ce dernier est également connu sous les appellations Storm-0978, Tropical Scorpius et UNC2596. Il est soupçonné aussi bien d’attaques opportunistes contre divers secteurs d’activité que des opérations ciblées de de collecte de renseignements, en particulier contre des entités gouvernementales ukrainiennes et des pays soutiens de l’Ukraine.

Les chercheurs d’Eset ont publié un rapport sur des campagnes RomCom contre les secteurs gouvernementaux, de la défense et de l’énergie en Ukraine, l’industrie pharmaceutique et les assurances aux Etats-Unis, des activités juridiques en Allemagne et diverses organisations gouvernementales européennes. La dernière campagne d’octobre, qui utilisait l’exploit « zero-day », semblait avoir une distribution mondiale, avec un accent particulier sur l’UE et les États-Unis. « C’est au moins la deuxième fois que RomCom est pris en flagrant délit d’exploitation d’une vulnérabilité zero-day importante dans la nature, après l’abus de la faille CVE-2023-36884 via Microsoft Word en juin 2023 », souligne les experts.

Une faille d’exécution de code à distance exploitée dans Firefox

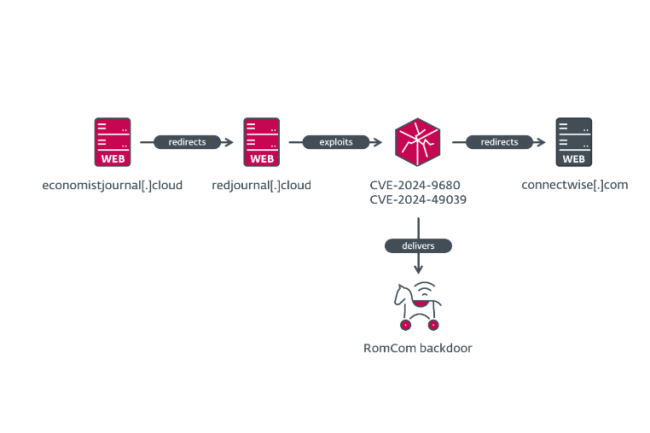

Les dernières attaques ont été lancées via des redirections de sites Web malveillants contre les utilisateurs de Firefox ou de Tor Browser (basé sur Firefox) sur Windows. Même si l’on ne sait pas exactement comment les utilisateurs ont été dirigés vers les URL contrôlées par les attaquants, les domaines servant à l’exploit comprenaient le préfixe redir ou le suffixe red attaché à un domaine légitime vers lequel l’utilisateur était finalement redirigé. C’est le cas par exemple de correctiv.org, un site d’information allemand à but non lucratif, ou de devolutions.net, un fournisseur de solutions d’accès à distance et de gestion des mots de passe, ou encore du site connectwise.com, à la fois MSP et fournisseur de logiciels de gestion informatique.

Quand la page de redirection est visitée, un script JavaScript malveillant est exécuté et exploite une vulnérabilité de mémoire de type « use-after-free » dans la fonction d’animation des timelines de Firefox. La faille, désormais répertoriée sous la référence CVE-2024-9680, a été corrigée le 9 octobre, soit un jour après son signalement à Mozilla par les chercheurs d’Eset. Considérée comme critique avec un score CVSS de 9,8, la vulnérabilité entraîne l’exécution de code à l’intérieur du processus de contenu de Firefox, plus précisément une bibliothèque DLL malveillante dans ce cas. « Mozilla a corrigé la vulnérabilité dans Firefox 131.0.2, ESR 128.3.1 et ESR 115.16.1 le 9 octobre 2024 », indiquent les chercheurs d’Eset. « Essentiellement, les pointeurs vers les objets d’animation gérés par la timeline sont désormais implémentés via des pointeurs de comptage de référence (RefPtr), comme suggéré par le diff, ce qui empêche les animations d’être libérées, puisque AnimationTimeline::Tick détiendra toujours une référence vers elles. »

Une faille d’élévation de privilèges dans le planificateur de tâches de Windows

Le processus de contenu de Firefox est placé dans un bac à sable, avec un niveau de privilège non fiable, ce qui signifie que les attaquants ne pourraient pas exécuter de code sur le système d’exploitation sous-jacent avec la seule vulnérabilité de Firefox. Pour échapper au processus de sandbox, l’attaque RomCom a exploité une autre vulnérabilité précédemment inconnue dans le planificateur de tâches de Windows, corrigée le 12 novembre et portant désormais la référence CVE-2024-49039. « La bibliothèque utilise essentiellement un point de terminaison RPC non documenté, normalement impossible à appeler à partir d’un niveau de processus non fiable, pour lancer un processus PowerShell caché qui télécharge une deuxième étape à partir d’un serveur C&C », ont déclaré les chercheurs. En particulier, le point de terminaison RPC est utilisé pour créer une tâche planifiée nommée firefox.exe, configurée pour lancer conhost.exe en mode headless afin de masquer la fenêtre du processus enfant. Il en résulte une escalade des privilèges jusqu’à l’intégrité moyenne, ce qui permet de s’échapper du bac à sable.

Dans une seconde étape, la charge utile téléchargée par le script PowerShell est enregistrée dans le dossier %PUBLIC% sous le nom de public.exe et est exécutée deux fois, avec un délai de 10 secondes. Le rapport d’Eset comprend une liste d’indicateurs de compromission, comme des hachages de fichiers, des adresses IP et des noms de domaine frauduleux, associés à cette campagne et à l’exploit zero click. « Ce niveau de sophistication montre la volonté et les moyens de l’acteur de la menace d’obtenir ou de développer des capacités furtives », ont expliqué les chercheurs. « Eset a partagé ses résultats avec Mozilla, en suivant notre processus coordonné de divulgation des vulnérabilités peu de temps après la découverte. Mozilla a publié un billet de blog détaillant les mesures prises pour réagir à la divulgation et ils ont pu livrer un correctif dans les 25 heures, ce qui est très impressionnant par rapport aux normes de l’industrie. »