L’éditeur d’Orion frappé par une vulnérabilité de taille l’année dernière, SolarWinds, a corrigé un bogue découvert par Microsoft lié à son logiciel de partage de fichiers Serv-U. Des cyberpirates auraient utilisé la faille Log4j pour tenter de s’y connecter. Mais la communication des deux éditeurs est assez contradictoire.

Une cyberattaque peut-elle en cacher une autre ? Assurément au regard d’un point commun qui semble existé entre les exploits SolarWinds et Log4Shell. Microsoft vient ainsi de trouver que des attaquants ont tenté de se connecter au logiciel de partage de fichiers SolarWinds Serv-U via des attaques exploitant les failles de la bibliothèque d’Apache Log4j.

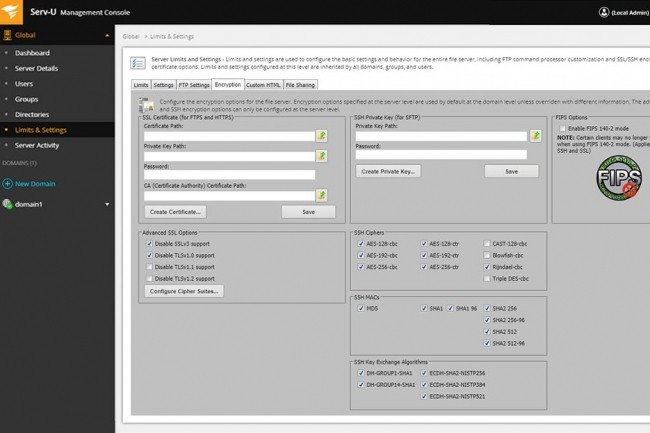

« Au cours de notre surveillance des menaces tirant parti des vulnérabilités Log4j 2, nous avons observé une activité liée à la propagation d’attaques via une faille jusque-là non divulguée dans le logiciel SolarWinds Serv-U. Nous avons découvert que la brèche, désormais identifiée comme CVE-2021-35247, est une vulnérabilité de validation d’entrée donnant la capacité aux attaquants de créer une requête à partir d’une entrée et de l’envoyer sur le réseau sans l’avoir nettoyé », a fait savoir Microsoft dans une mise à jour de son billet sur Log4j. « Nous avons signalé notre découverte à SolarWinds, et nous tenons à remercier leurs équipes d’avoir immédiatement enquêté et travaillé pour corriger la vulnérabilité.

Un correctif publié sans rapport avec Log4j ?

Le chercheur en sécurité de Microsoft Jonathan Bar Or, à l’origine de la découverte de ce bug, a bien expliqué qu’il avait vu des attaques provenant de serv-u.exe tout en recherchant des tentatives d’exploit log4j. « En y regardant de plus près, vous pouvez alimenter Serv-U avec des données et il créera une requête LDAP avec votre entrée non épurée ! », a-t-il expliqué. « Cela pourrait être utilisé pour les tentatives d’attaque log4j, mais aussi pour l’injection LDAP ». L’éditeur a prévenu plusieurs journaux dont ThreatPost pour clarifier la situation : « Le rapport de Microsoft fait référence à un acteur malveillant tentant de se connecter à Serv-U en utilisant la vulnérabilité Log4j. La tentative a échoué, étant donné que Serv-U n’utilise pas le code Log4j et que la cible d’authentification LDAP (Microsoft Active Directory) n’est pas sensible aux attaques Log4j ».

Si le fournisseur d’Orion a bel et bien publié un correctif, celui-ci n’aurait ainsi rien à voir avec une vuln liée de près ou de loin à Log4j : « L’écran de connexion Web Serv-U à l’authentification LDAP autorisait les caractères qui n’étaient pas suffisamment filtrés », a expliqué Solarwinds. L’éditeur a ainsi mis à jour le mécanisme d’entrée pour effectuer une validation et un nettoyage supplémentaires. « aucun effet en aval n’a été détecté car les serveurs LDAP ont ignoré les caractères incorrects. Pour s’assurer que la validation des entrées est effectuée dans tous les environnements, SolarWinds recommande de planifier une mise à jour vers la dernière version de Serv-U », indique le fournisseur.

De son côté, l’équipe Threat Intelligence Center de Microsoft n’a pas détaillé l’attaque qu’il a observée. Difficile en ces circonstances de démêler véritablement tous les fils de la pelote…