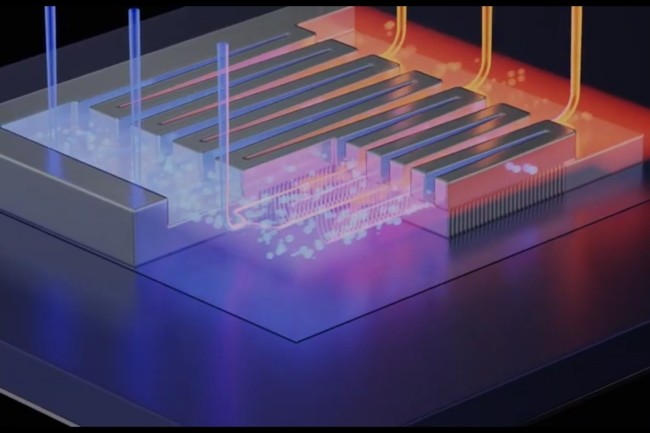

Des chercheurs suisses veulent optimiser l’extraction de chaleur des puces en intégrant du refroidissement par eau directement dans le processeur. (Crédit Photo : DR)

– Watercooling dans les puces. Des chercheurs suisses ont trouvé un moyen pour faire circuler de l’eau directement dans les puces pour la refroidir de manière optimale. L’objectif est de pouvoir augmenter la fréquence de l’horloge du processeur en maîtrisant la chaleur induite. Pour eux, le principal problème résidait dans l’extraction de chaleur, qui implique de multiples connexions (puces, emballages et dissipateur thermique). Les chercheurs se sont servis de nitrure de gallium pour implanter des petits canaux dans la puce. Ils ont testé différents placements et géométrie des composants pour obtenir un ratio performance/extraction thermique intéressant. En l’occurrence, 1 700 watts par centimètre carré tout en limitant l’augmentation de température de la puce à 60°C.

– Altitude Infrastructure lève 500 M€. L’opérateur de fibre optique réalise une levée de fonds de 500 millions d’euros en fonds propres levés via un fonds de pension géré par UBS Asset Management et en dette junior. Ce montant alimentera les investissements d’Altitude dans le la fibre optique dans le FTTH résidentiel mais aussi dans l’infrastructure d’entreprise.

– La Chine derrière des cyberattaques aux US ? Le CISA et le FBI ont émis une alerte pointant du doigt la responsabilité de la Chine pour soutenir des groupes de hackers ayant dans leur viseur des agences gouvernementales et des entreprises privées aux Etats-Unis. Les cyberattaquants seraient notamment incités à exploiter des vulnérabilités affectant des produits ainsi que des terminaux et serveurs Microsoft (Exchange), Citrix, Pulse et F5 Networks. Dans le cadre de leurs attaques, les acteurs chinois de la cybermenace recherchent des appareils vulnérables et exposés publiquement à l’aide de Shodan et de bases de données de vulnérabilités Common Vulnerabilities and Exposure (CVE) et National Vulnerabilities Database (NVD). Celles exploitées en priorité sont les suivantes : CVE-2020-5902 (F5 Big-IP), CVE-2019-19781 (Citrix VPN Appliances), CVE-2019-11510 (Pulse Secure VPN Servers) et CVE-2020-0688 (Microsoft Exchange Server).