Dans une première édition de son rapport Cloud Threat Intelligence de novembre, Google revient sur plusieurs cyberattaques à des fins de minage de crypto-monnaie, phishing ou encore de campagnes ransomwares via Black Matter ayant ciblé ses services et utilisateurs.

Google vient élargir la (grande) famille des rapports en cybersécurité. Il faut dire que le fournisseur ne manque pas de ressources en la matière avec une grande entité consacrée à la cybersécurité, Chronicle. Rattachée à cette division, la Cybersecurity Action Team a ainsi publié les fruits de sa recherche dans un premier rapport Cloud Threat Intelligence daté de novembre. Ce dernier est basé sur les observations de renseignements sur les menaces du groupe d’analyse des menaces (TAG), Google Cloud Threat Intelligence for Chronicle, Trust and Safety ainsi que d’autres équipes internes.

« Alors que les clients du cloud continuent de faire face à une variété de menaces à travers les applications et l’infrastructure, de nombreuses attaques réussies sont dues à une mauvaise hygiène et à un manque de mise en œuvre de contrôle de base », peut-on lire dans le rapport. Si les campagnes de spear phishing et d’hameçonnage classique sont loin d’être nouvelles, elles sont toujours profondément ancrées dans le paysage des menaces avec pour finalité du vol d’identifiants et d’usurpation d’identité. « Les attaquants continuent aussi d’exploiter des instances cloud mal configurées avec l’objectif d’obtenir des bénéfices grâce à l’extraction de crypto-monnaie et au pompage du trafic. L’univers de ransomware continue également de se développer avec la découverte de nouveaux qui semblent être des ramifications de logiciels malveillants existants avec des capacités mixtes », explique Google.

Après Yahoo! APT28 / Fancy Bear à l’attaque de Gmail

Concernant les compromissions d’instances GCP, le rapport montre que sur les 50 dernières, 86% ont été réalisées à des fins de minage de crypto-monnaie. D’autres objectifs, dans une moindre mesure, ont aussi été visés par les cybercriminels comme le scan de port pour trouver de nouvelles cibles (10%), lancer des attaques (8%), héberger des malware (6%), exposer du contenu non autorisé sur Internet (4%) ou encore lancer un bot DDoS (2%) et envoyer du spam (2%). « Des acteurs malveillants ont eu accès aux instances de Google Cloud en profitant de pratiques de sécurité des clients ou logiciels tiers vulnérables dans près de 75 % des cas », a prévenu Google. En tête des vulnérabilités exploitées sur ces instances cloud, de mauvais – voire pas de – mots de passe (48%), des failles dans des logiciels tiers (26%), de la mauvaise configuration d’instance (12%) ou encore du leak d’identifiants (4%).

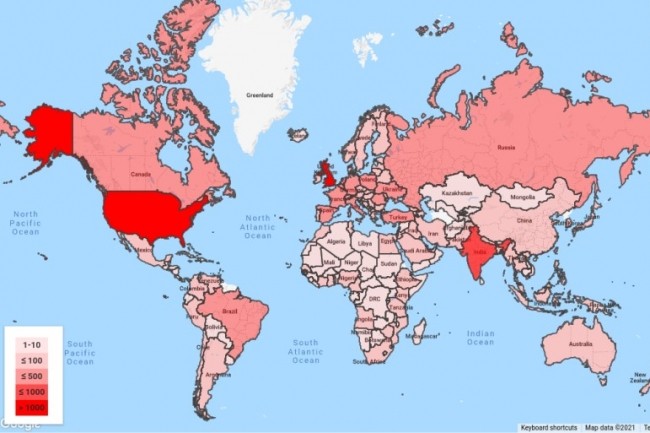

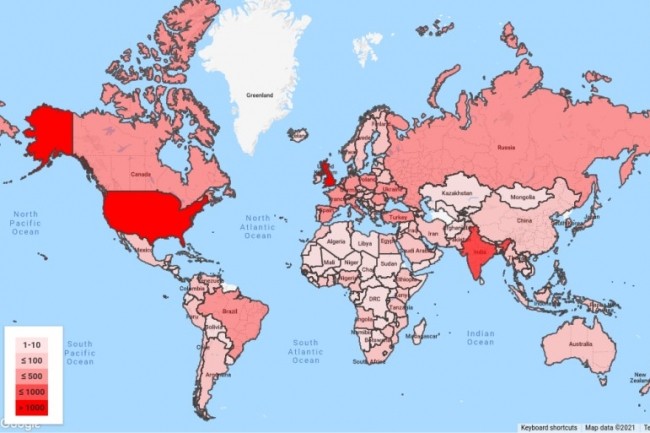

Sans surprise, le phishing fait également partie des fléaux identifiés par Google frappant ses services et en particulier Gmail. Plus de 12 000 comptes ont ainsi été ciblés par le groupe de cyberpirates APT28 / Fancy Bear apparenté à la Russie. Les e-mails piégés contenaient ce message : « Il y a une chance qu’il s’agisse d’une fausse alerte, mais nous pensons que des attaquants soutenus par le gouvernement peuvent essayer de vous tromper pour obtenir votre compte le mot de passe. Nous ne pouvons pas révéler ce qui nous a prévenus, car ces attaquants s’adapter, mais cela arrive à moins de 0,1% de tous les utilisateurs. S’ils réussissent, ils peuvent vous espionner, accéder à vos données ou effectuer d’autres actions en utilisant votre Compte. Nous vous recommandons de changer votre mot de passe ». Après analyse, l’équipe de chercheurs en sécurité de Google a établi que les cyberpirates ont tenté de re-exploiter leur outillage de compromission utilisé pour de précédentes campagnes de phishing sur des boites de messagerie Yahoo!.

La présence de Black Matter signe de compromission antérieure

Comme bien d’autres analystes de la cybersécurité, Google a aussi pointé la résurgence de DarkSide via son nouveau visage, Black Matter. Ce dernier « est un outil de chiffrement configurable de l’ensemble du système et du partage de réseau capable de chiffrer les fichiers sur le disque dur d’une victime dans un laps de temps relativement court en répartissant la charge de travail sur plusieurs threads. Black Matter se déploie de manière très ciblée. Sa configuration contient la possibilité de mettre en liste blanche des fichiers, des répertoires, des extensions et même des ordinateurs entiers en fonction de leur noms. Il est possible qu’un attaquant fournisse des informations d’identification connues au malware afin de lui permettre d’accéder à des privilèges plus élevés et à des ressources réseau supplémentaires », fait savoir Google.

« La présence du ransomware Black Matter sur un réseau est une indication que ce réseau a été compromis par un autre moyen. Étant donné que le malware n’a pas la capacité de télécharger des fichiers sur un serveur de commande et de contrôle, il est fort probable que le ou les attaquants aient déjà eu accès au infrastructure avant de déployer le ransomware. Les équipes d’intervention en cas d’incident doivent rechercher des indicateurs de compromission », poursuit Google. Récemment, le groupe de ransomware a annoncé qu’il jetait l’éponge. Mais jusqu’à ce que cela soit confirmé, Black Matter présente toujours un risque.