Une utilisatrice de Windows 10 a trouvé une faille zero-day dans l’interface Advanced Local Procedure Call du planificateur de tâches de l’OS. Son niveau de risque est évalué entre 6.4 et 6.8 (moyen). Microsoft travaille sur le sujet.

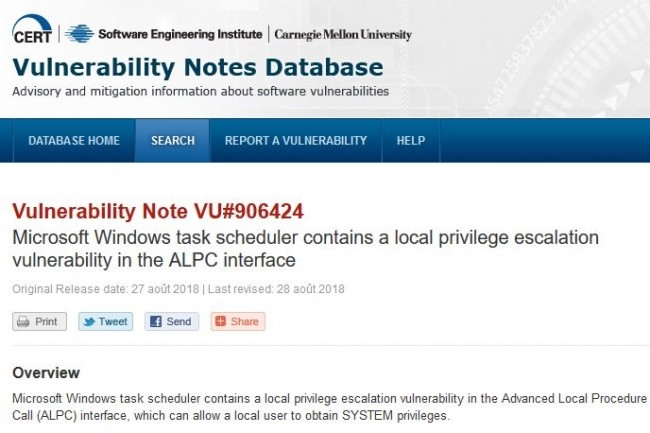

Will Dormann, un analyste du centre de coordinateur du CERT a confirmé l’existence de la faille 0-day et l’efficacité du programme d’exploitation. (Crédit : CERT/CC)

Une faille zero-day a été révélée et communiquée via Twitter le 27 août par SandboxEscaper, ainsi qu’un PoC d’exploitation de la vulnérabilité. Elle concerne un risque d’escalade de privilège local dans l’interface ALPC (Advanced Local Procedure Call) du planificateur de tâches (task scheduler) de Windows. Un analyste du CERT/CC, le centre de coordination du CERT, a par la suite confirmé que le programme d’exploitation fonctionnait effectivement sur un PC sous Windows 10 64 bits disposant de toutes ses mises à jour de sécurité.

Aucune solution ni contournement n’ont été pour l’instant communiqués pour résoudre le problème mais Microsoft a indiqué qu’il y travaillait. La faille n’a pas encore de numéro de CVE, mais elle dispose d’un score CVSS lui attribuant un niveau de risque « moyen », entre 6.4 et 6.8.