Un peu plus d’un mois après avoir lancé son modèle de simulation d’entraînement cyber range CyberBattleSim, Microsoft annonce maintenant SimuLand. Objectif de cette solution open source : déployer des environnements de test qui reproduisent les scénarios d’attaques et vérifient les capacités de défense des outils 365 et Azure Defender ainsi que Sentinel.

Dans la guerre contre les cybermenaces, Microsoft a un très grand rôle à jouer. Pourquoi ? Prédominantes sur le marché des OS et serveurs (en particulier de messagerie, bureautique et collaboratif) dans les entreprises, ses solutions constituent un point d’entrée évident dans les scenarios d’attaques des cybercriminels. Pour les aider à mieux comprendre comment les pirates s’y prennent pour pénétrer leurs systèmes, l’éditeur a publié le mois dernier CyberBattleSim, un modèle de simulation d’entraînement cyber range basé sur de l’apprentissage par renforcement.

Disponible en open source – son code Python et interface OpenAI Gym été mis en ligne sur GitHub – cet outil n’est désormais plus le seul publié par Microsoft. Un second simulateur maison de cyberattaques, SimuLand lui aussi open source vient en effet d’être annoncé. Il a été conçu cette fois par l’entité MSTIC (monitoring systems and technology intern center) et non comme dans le cas de CyberBattleSim de l’équipe de recherche Microsoft 365 Defender. Pousser l’émulation des équipes de recherche en cybersécurité a du bon, chacune présentant un projet sous un angle quelque peu différent. Si dans le cas de CyberBattleSim il s’agit avant tout de simuler l’attaque au moment du déplacement latéral et comprendre comment un attaquant vole des informations confidentielles, le périmètre de SimuLand s’avère toutefois plus étendu.

Des actions malveillantes mappées sur le framework MITRE ATT&CK

« SimuLand vise à aider les chercheurs en sécurité du monde entier à déployer des environnements de lab reproduisant des techniques bien connues utilisées dans des scénarios d’attaque réels, à tester et à vérifier activement l’efficacité des détections Microsoft 365 Defender, Azure Defender et Azure Sentinel associées. Et étendre la recherche sur les menaces à l’aide de la télémétrie et des artefacts forensics générés après chaque exercice de simulation », explique Microsoft dans un billet. Les grands principes de Simuland sont d’aider à comprendre le comportement et le comportement d’un attaquant, et identifier les atténuations et les chemins d’accès des attaquants en documentant leurs conditions préalables. Mais aussi accélérer la conception et le déploiement des environnements de tests sur les menaces ou encore modéliser et détecter les actions de l’adversaire, sans oublier de valider et d’ajuster ses capacités de détection en fonction des menaces.

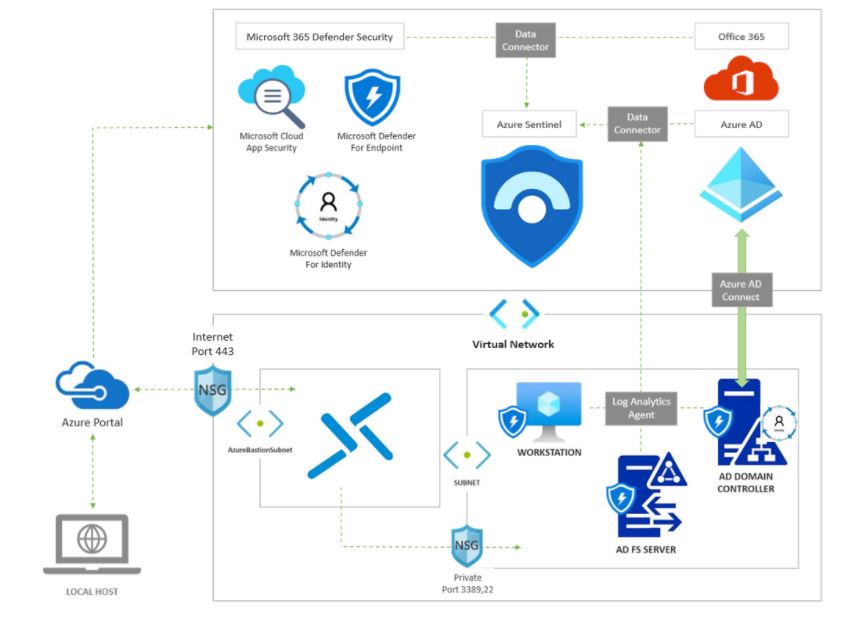

Un premier environnement réseau de simulation de test de cyberattaques reposant sur plusieurs ressources Azure (Active Directory, Portal, Sentinel…) est proposé par Microsoft dans le cadre de son projet open source SimuLand. (crédit : Microsoft)

« Chaque plan de simulation fournit dans le cadre de ce projet est décomposé en actions d’attaquant mappées sur le framework MITRE ATT&CK », explique l’éditeur. « L’objectif du composant de simulation et de détection est également de résumer les principales étapes utilisées par un acteur de la menace pour accomplir un objet spécifique et de familiariser les chercheurs en sécurité avec le comportement de l’attaquant à un niveau élevé ». Dans la pratique, cela montre par exemple les différentes façons d’exporter un certificat de signature d’un token depuis un serveur de fédération d’identifiants.

D’autres scénarios de simulation de cyberattaques sont en cours d’élaboration par Microsoft qui travaille par ailleurs à d’autres améliorations. Notamment, un modèle de données pour documenter les étapes de simulation de manière plus organisée et standardisée, un pipeline d’intégration/développement avec Azure DevOps,. Ainsi que de l’automatisation d’actions d’attaque dans le cloud via Azure Functions et des capacités d’exporter et de partager des données de télémétrie générées avec la communauté InfoSec.