Les vulnérabilités affectant l’infrastructure hyperconvergée HyperFlex pour datacenter de Cisco pourraient permettre à des attaquants d’exécuter des exploits par injection de commande et de prendre le contrôle du système.

Une des vulnérabilités décrites par Cisco est due à une validation insuffisante des entrées dans les versions du logiciel HyperFlex antérieures à la version 3.5.

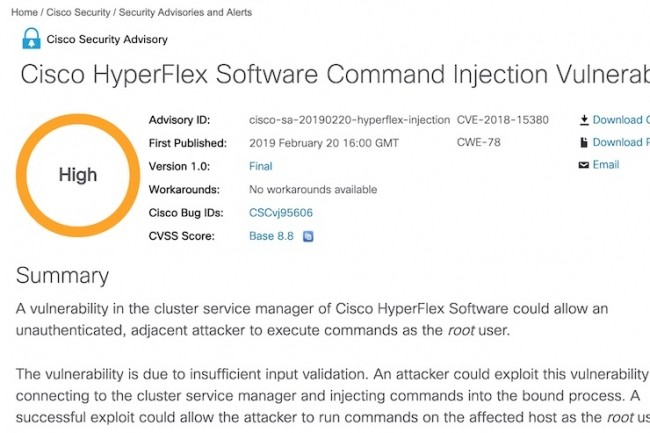

Cette semaine, Cisco a identifié deux vulnérabilités de sécurité « critiques » dans son pack HyperFlex pour datacenter, lesquelles pourraient permettre à des attaquants de prendre le contrôle du système. L’infrastructure hyperconvergée HyperFlex réunit dans un seul système virtualisé des ressources de traitement, de réseau et de stockage. La première vulnérabilité la plus critique – évaluée à 8,8 sur l’échelle de gravité de 1 à 10 de Cisco – est une vulnérabilité par injection de commandes dans le gestionnaire de services de cluster du logiciel HyperFlex. Elle pourrait permettre à un attaquant non authentifié d’exécuter des commandes en tant qu’utilisateur root. « Un attaquant pourrait exploiter cette vulnérabilité en se connectant au gestionnaire de services du cluster et en injectant des commandes dans le processus lié », a indiqué l’équipementier dans son avis de sécurité.

Le fournisseur explique que la vulnérabilité est due à une validation insuffisante des entrées dans les versions du logiciel HyperFlex antérieures à la version 3.5. Une telle entrée peut avoir une incidence sur le flux de contrôle ou le flux de données d’un programme et provoquer un certain nombre de problèmes de contrôle des ressources. Cisco a publié une mise à jour du logiciel pour remédier à cette vulnérabilité en précisant qu’il n’y avait pas d’autres solutions alternatives pour corriger cette faille. La seconde vulnérabilité – évaluée à 8,1 sur l’échelle de Cisco – est située dans le service hxterm du logiciel HyperFlex. Elle pourrait permettre à un attaquant de se connecter au service comme utilisateur local sans privilège. Une exploitation réussie de la faille pourrait permettre à un attaquant d’obtenir un accès root à tous les nœuds du cluster HyperFlex dans les versions logicielles HyperFlex antérieures à 3.5, selon l’avis de sécurité. Cisco a publié des mises à jour logicielles corrigeant les deux vulnérabilités, téléchargeables depuis le site de la société.

17 avis émis par Cisco

Le fournisseur a également signalé trois autres menaces de niveau « moyen » pouvant affecter le logiciel Hyperflex. Ces vulnérabilités ont un rapport avec le cross-site scripting (XSS), les données arbitraires et le service Graphite. Mais le fournisseur ne propose aucune solution de contournement ni de correctifs pour résoudre ces problèmes. Cisco a récemment élargi son offre d’infrastructure hyperconvergée avec HyperFlex for Branch ou Hyperflex 4.0, permettant aux clients d’étendre le système aux succursales ou à la périphérie d’un réseau client. En d’autres termes, Hyperflex 4.0 transfère les performances et la gestion des applications de classe datacenter vers les succursales et les sites distants, et donc, selon le fournisseur d’implémenter « de l’analyse et des services intelligents à la périphérie ». Au total, Cisco a émis 17 avis et alertes de sécurité, vulnérabilités Hyperflex comprises.