Un pare-feu, un VPN et un routeur d’accès distant de Cisco sont concernés par une vulnérabilité. Le fournisseur recommande également à ses clients Docker/Kubernetes et Webex d’être vigilants.

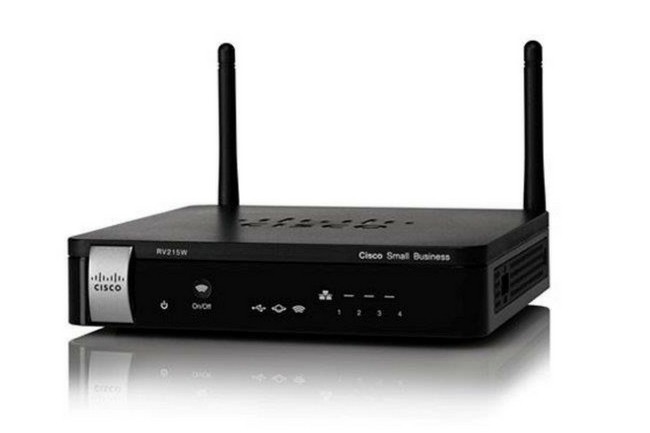

Cisco met en garde ses clients contre une vulnérabilité affectant 3 de ses produits et notamment le routeur RV215W Wireless-N VPN. (Crédit D.R.)

Cisco alerte les entreprises autorisant les accès distants de corriger une vulnérabilité critique dans trois de ses produits : un pare-feu, un VPN et un routeur sans fil. La vulnérabilité, dont le taux d’impact est évalué à 9,8 sur 10 par le Common Vulnerability Scoring System, pourrait permettre à des attaquants de s’introduire dans leur réseau. Un attaquant pourrait notamment envoyer des requêtes HTTP malveillantes à un périphérique cible. « En cas de succès, l’attaquant pourrait exécuter du code arbitraire sur le système d’exploitation sous-jacent du périphérique affecté en disposant de privilèges utilisateur élevés », a déclaré Cisco. La vulnérabilité se situe dans l’interface de gestion Web de trois produits de communication et de sécurité d’accès à distance : Cisco RV110W Wireless-N VPN Firewall, RV130W Wireless-N Multifonction VPN Router et RV215W Wireless-N VPN Router.

L’interface de gestion Web de ces périphériques est accessible via une connexion LAN locale ou via la fonction de gestion à distance. « La fonction de gestion à distance de ces périphériques est désactivée par défaut », a fait savoir Cisco dans son avis de sécurité. Les administrateurs peuvent vérifier si la fonction de gestion à distance est activée pour un appareil en accédant à la rubrique « Paramètres de base > Gestion à distance » de l’interface de gestion Web. Si la case « Activer » est cochée, la gestion à distance est activée pour l’appareil. « La vulnérabilité est liée à une validation incorrecte des données fournies par l’utilisateur dans l’interface de gestion Web », a encore déclaré Cisco. Le fournisseur a publié des mises à jour logicielles qui corrigent cette vulnérabilité. Les clients sont invités à vérifier leur contrat de licence logicielle s’ils veulent plus de détails à ce sujet.

D’autres alertes de sécurité ont été émises par le fournisseur cette semaine.

Docker et Kubernetes

Cisco continue de surveiller un problème de sécurité de runtime avec les conteneurs Docker et Kubernetes. « Cette vulnérabilité résulte d’une mauvaise gestion par le logiciel des descripteurs de fichiers liés à /proc/self/exe. « Un attaquant pourrait exploiter la vulnérabilité soit en persuadant un utilisateur de créer un nouveau conteneur à l’aide d’une image contrôlée par l’attaquant, soit en utilisant la commande exec docker pour s’insérer dans un conteneur existant pour lequel il dispose déjà d’un accès en écriture », a indiqué Cisco. « En cas de succès, l’attaquant pourrait écraser le fichier binaire runc de l’hôte avec un fichier malveillant, sortir du conteneur et exécuter des commandes arbitraires avec des privilèges root sur le système hôte », a encore déclaré Cisco. Pour l’instant, trois produits de Cisco sont concernés par cette vulnérabilité : Cisco Container Platform, Cloudlock et Defense Orchestrator. Mais le fournisseur examine d’autres produits, notamment son pack logiciel IOS XE, très utilisé.

Webex

Cisco a livré un troisième correctif de correctif pour son système Webex. Plus précisément, le fournisseur a déclaré dans un avis qu’une vulnérabilité dans le service de mise à jour de Cisco Webex Meetings Desktop App et Cisco Webex Productivity Tools pour Windows pourrait permettre à un attaquant local authentifié d’exécuter des commandes arbitraires en tant qu’utilisateur privilégié. En octobre et novembre derniers, l’entreprise avait livré des correctifs pour régler le problème, mais il semble que cela n’ait pas suffi. « La vulnérabilité est due à une validation insuffisante des paramètres fournis par l’utilisateur ». Un attaquant pourrait exploiter cette vulnérabilité en invoquant la commande de service de mise à jour avec un argument sur mesure. « Un exploit pourrait permettre à l’attaquant d’exécuter des commandes arbitraires avec des privilèges d’utilisateur SYSTEM », a expliqué Cisco. Cette vulnérabilité affecte toutes les versions de Cisco Webex Meetings Desktop App antérieures à la version 33.6.6, et de Cisco Webex Productivity Tools Releases 32.6.0 et ultérieures, avant la version 33.0.7, quand elles sont exécutées sur le système Microsoft Windows d’un utilisateur final. Tous les détails sur l’application de ce correctif sont consultables ici.