Des tests menés par Microsoft montrent que les correctifs déployés pour enrayer la vulnérabilité Spectre ont un impact sur les performances des PC les plus anciens. Les systèmes sous Windows Server sont également touchés.

Les modèles de PC sous Windows 8 embarquant un processeur Intel Haswell comme ce modèle All-in-One d’Asus voient leurs performances baisser en appliquant les correctifs Spectre. (crédit : D.R.)

Microsoft a indiqué mardi que les PC tournant sur des anciennes versions de Windows ou des processeurs Intel vieillissants, seront touchés de façon notable en termes de performances à cause des correctifs Meltdown et Spectre. Intel avait indiqué de son côté un impact relativement faible sur les processeurs Core de 8e génération. Le billet de blog de Microsoft montre comment les entreprises concernées du secteur font face aux vulnérabilités issues de Spectre et Meltdown. Seule la deuxième variante de Spectre « branch target injection » (CVE-2017-5715) montre un impact sur les performances, a indiqué la société. Mais à mesure que les déploiements se font, les utilisateurs commencent à s’inquiéter.

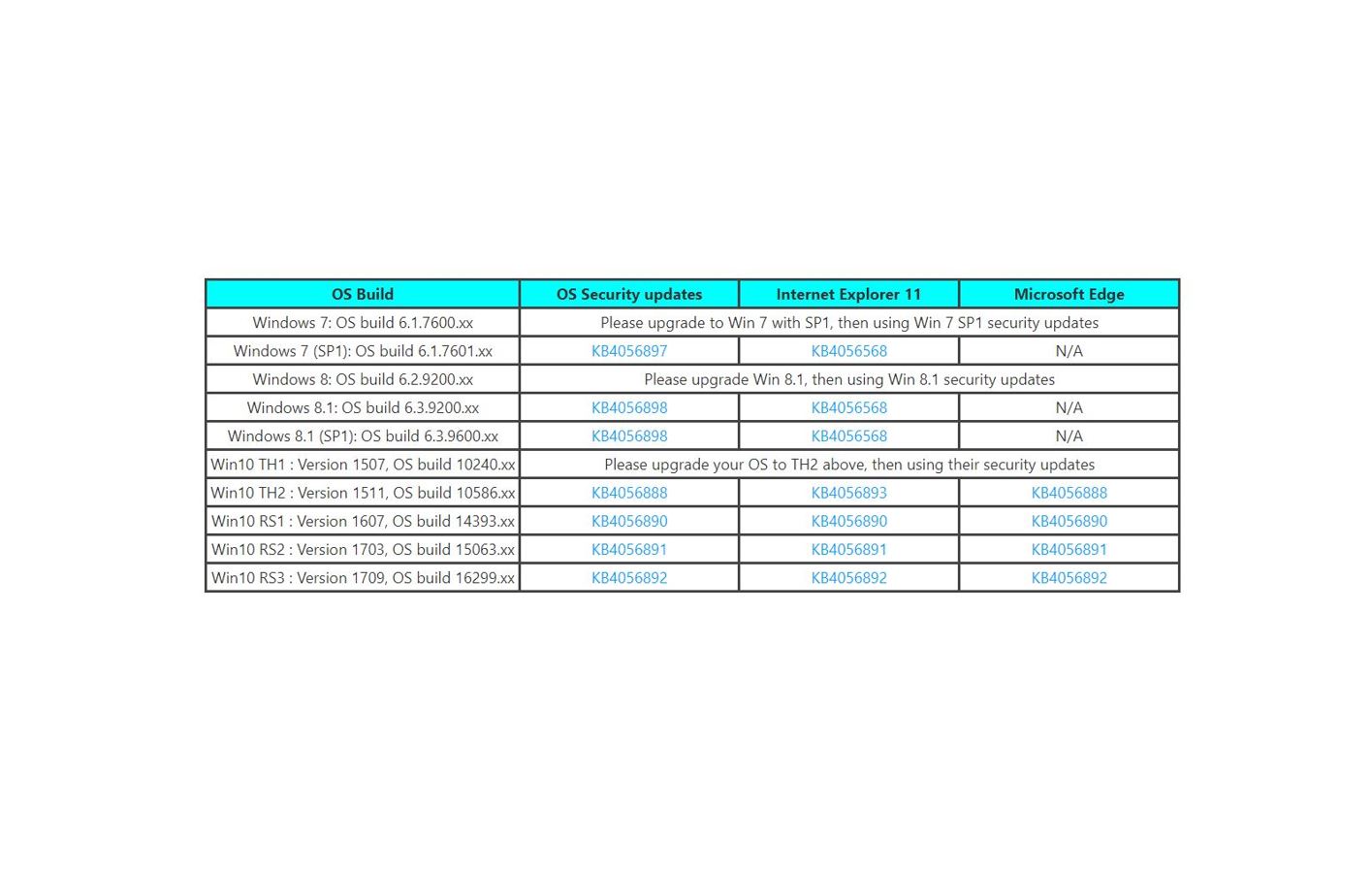

Dans un billet, le vice-président exécutif Windows et Devices Group, Terry Myerson, a indiqué que 41 des 45 éditions de Windows ont désormais leur correctif. L’éditeur et d’autres vendeurs recommandent l’application de ces correctifs, automatiquement poussés sur les systèmes, bien que certains problèmes de compatibilité avec des antivirus tiers déjà installés peuvent poser quelques problèmes. Il va sans dire que ces derniers doivent être mis à jour. Pour les PC individuels, Microsoft recommande aux utilisateurs de se rendre sur sa page de support, qui inclut des liens pour corriger les firmwares des composants matériels des fabricants tiers concernés. A noter que les terminaux Surface seront aussi patchés à partir d’aujourd’hui.

Les systèmes sous Windows Server plus impactés

Terry Myerson précise par ailleurs que la première variante de Spectre « bounds check bypass » (CVE-2017-5753) peut être corrigée sans impact significatif sur les performances, tout comme la vulnérabilité Meltdown « rogue data cache load » (CVE-2017-5754), sans provoquer de ralentissements systèmes particuliers. Microsoft a détaillé par plateformes les impacts de performance. Avec Windows 10 sur des processeurs récents (après 2016 type Skylake ou Kaby Lake ou postérieur), les tests montrent un ralentissement ne dépassant pas 9%. La firme ne s’attend à ce que beaucoup d’utilisateurs perçoivent la différence, qui se comptera en quelques millisecondes. Pour des PC plus anciens, toujours sous Windows 10 et dont les processeur ont été fabriqués avant 2013 (Haswell ou antérieurs), des tests montrent des ralentissements plus significatifs, les utilisateurs devraient s’en rendre compte. Quant aux systèmes tournant sous Windows 8 et 7 sur des processeurs avant 2013 (Haswell ou antérieurs), Microsoft s’attend à ce que la plupart des utilisateurs se rendre compte de la baisse de performance de leur système.

Mises à jour de sécurité permettant de corriger la vulnérabilité Spectre par version d’OS Windows. (crédit : Asus)

Les machines sous Windows Server – donc avec des Xeon – montrent quant à elles des impacts de performance encore plus significatifs lorsque les atténuations sont activées et que du code non fiable est exécuté sur une instance Windows Server, a indiqué Microsoft. Aucun résultat de test spécifique n’a été publié pour l’heure à ce sujet, mais cela sera le cas dans les semaines à venir.

Des baisses de performance allant jusqu’à 14% pour Intel

Les impacts sur les performances sont plus fortement ressentis dans les anciens systèmes d’exploitation, car Windows nécessite plus de transitions utilisateur-noyau pour prendre en compte les décisions de conception héritées, comme le rendu des polices dans le noyau, écrit Terry Myerson. « Sur les processeurs plus récents, comme sur Skylake et postérieurs, Intel a affiné les instructions utilisées pour désactiver la spéculation de branche pour être plus spécifique aux branches indirectes, réduisant ainsi la baisse de performance globale liée à Spectre», a ajouté Terry Myerson.

De son côté, Intel temporise. « Sur la base de notre benchmark PC le plus récent, nous continuons à nous attendre à ce que l’impact sur les performances ne soit pas significatif pour la plupart des utilisateurs », a indiqué le fondeur dans un communiqué. « Cela signifie que les utilisateurs habituels de PC domestiques et professionnels ne devraient pas voir de ralentissements significatifs dans des tâches courantes telles que la lecture d’emails, l’écriture d’un document ou l’accès à des photos numériques. » Selon les tests de la société avec Sysmark 2014 SE, les plateformes Core de 8e génération dotées d’un SSD auront un impact de 6% ou moins sur les performances, alors que d’autres résultats font état d’écarts compris entre 2 et 14%. Intel a déclaré ne pas avoir de vision complète sur la façon dont les correctifs affecteraient les workloads serveurs. Et d’indiquer qu’il préfère se concentrer sur la conception et la distribution de patchs du microcode, plutôt que de comparer leurs effets.

Les impacts sur les PC basés sur AMD n’ont été mentionnés ni par Intel ni par Microsoft. AMD est toutefois au courant d’un problème avec certains processeurs d’ancienne génération suite à l’installation de la mise à jour de sécurité Microsoft publiée durant le week-end et concernant la première variante bounds check bypass. « AMD et Microsoft travaillent sur un correctif en vue de solutionner le problème et espèrent que celui-ci sera déployé dans les plus brefs délais pour les systèmes impactés », a indiqué par mail un porte-parole d’AMD.