Autour de sa Cloud Platform, Google a présenté cette semaine un ensemble de fonctionnalités de sécurité dont certaines sont encore en mode Alpha, comme VPC Service Controls ou Cloud Security Command Center. Le fournisseur propose maintenant un audit des connexions que ses équipes de support effectuent sur les services cloud de ses clients. Les annonces concernent aussi la lutte contre le phishing sur la G Suite.

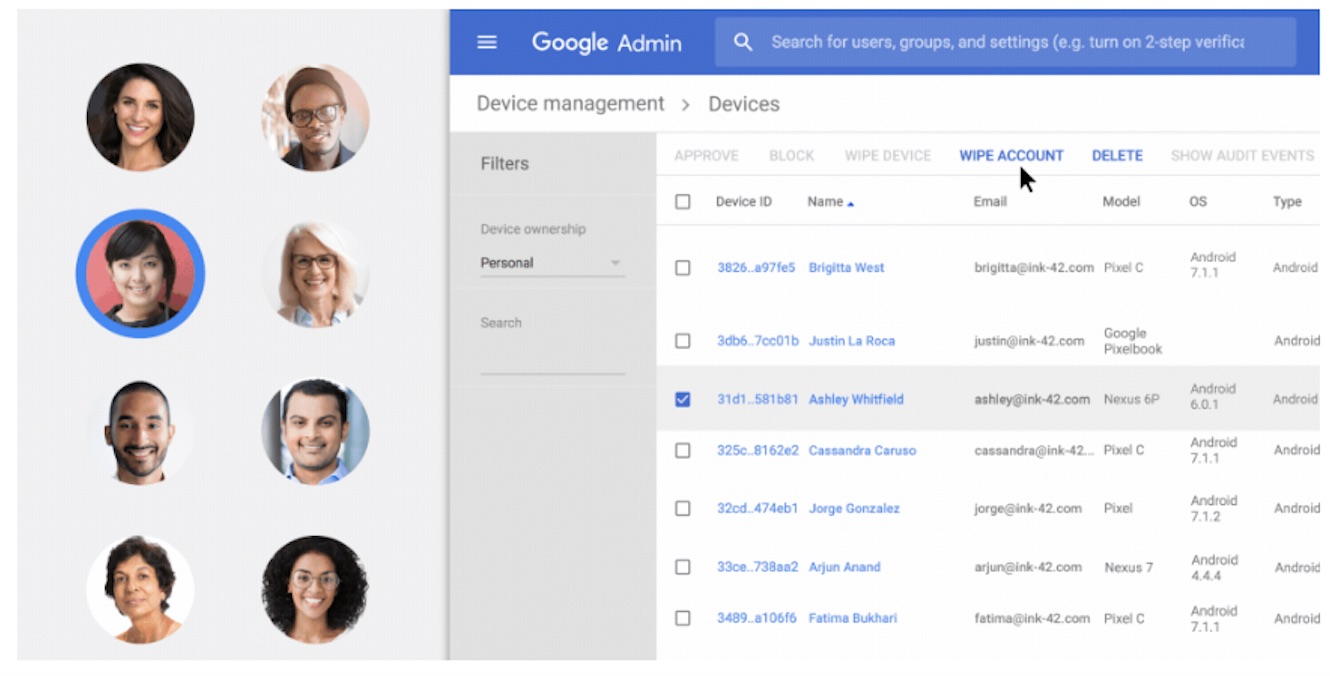

Parmi les différents outils de sécurité annoncés cette semaine par Google pour sa plateforme cloud, Access Transparence renseigne les entreprises sur les connexions réalisées par le support de Google sur leurs actifs dans le cloud. (Crédit : Google)

Les migrations des entreprises dans le cloud se poursuivent et les grands opérateurs de services cloud se hâtent de renforcer leurs fonctions de sécurité sur tous les fronts. Cette semaine, Google a propulsé une salve d’annonces autour de sa plateforme cloud et de sa suite bureautique en ligne pour les entreprises. Sur sa Google Cloud Platform (GCP), les nouveaux outils couvrent à la fois la protection des données, le contrôle des actifs cloud et la lutte contre différents types d’attaques. En premier lieu, le fournisseur a présenté VPC Service Controls qui n’est encore disponible qu’en mode alpha. Google le décrit comme un firewall pour ses services à base d’API qui apporte aux administrateurs un contrôle renforcé pour empêcher un vol de données dans un environnement hybride, par une intrusion externe ou une menace interne à l’entreprise. En utilisant VPC Service Controls et Private Google Access, les entreprises peuvent configurer une communication privée entre les ressources cloud des réseaux privés virtuels qui englobent des déploiements sur site. L’objectif est de mieux sécuriser les données pendant l’utilisation de services managés comme Cloud Storage, Bigtable ou BigQuery. Google propose de s’enregistrer pour tester le service lorsqu’il arrivera en mode bêta.

Toujours pour sa Cloud Platform et également présenté en mode alpha, le Cloud Security Command Center (SCC) apporte de son côté une vue consolidée sur les actifs cloud gérés par une entreprise à travers App Engine, Compute Engine, Cloud Storage et Cloud Datastore. L’outil permet de retrouver rapidement le nombre de projets gérés, les ressources déployées, les emplacements où sont stockées les données sensibles et la façon dont les firewalls sont configurés, détaille dans un billet Gerhard Eschelbeck, vice-président de l’activité Security & Privacy chez Google. Il est possible de s’inscrire pour tester SCC en mode alpha.

SCC permet de repérer des activités suspectes

Le Cloud Security Command Center fournit d’autres types d’informations sur les ressources cloud. « Par exemple, les équipes de sécurité pourront déterminer si un bucket de storage est ouvert sur l’Internet ou s’il contient des informations personnelles identifiables, ou encore si les applications cloud sont vulnérables aux failles XSS », énumère G. Eschelbeck dans son billet. A travers des fonctions de détection d’anomalies, l’outil permet également d’identifier différents types de menaces et d’activités : botnets, minage de monnaie virtuelle, trafic réseau douteux. Un des autres intérêts de Cloud Security Command Center est de pouvoir présenter aussi des informations remontées d’outils de sécurité externes comme ceux de Cloudflare, CrowdStrike, Dome9, RedLock, Palo Alto Networks ou Qualys, pour pouvoir détecter des attaques DDoS et des intrusions réseaux, repérer des terminaux compromis et autres menaces.

Sur la lutte contre les attaques DDoS, Google lance lui-même Cloud Armor. Cet outil s’appuie sur les technologies auxquelles le fournisseur recourt pour protéger des services Search, Gmail et YouTube. Cloud Armor fonctionne avec l’équilibrage de charge Cloud HTTP(S) Load Balancing. Il intègre des fonctions de whitelisting/blacklisting IPv4 et IPv6 pour identifier les adresses reconnues ou non, effectue des contrôles d’accès par géographies et apporte des protections contre les attaques XSS et les injections SQL.

Google fournit ses logs de connexion aux contenus des clients

Parmi les autres annonces portant sur la GCP, la firme a présenté Access Transparency. A travers cet outil, le fournisseur transmet un audit des connexions d’administration autorisées qui sont effectuées par ses propres équipes Support and Engineering, en apportant les justifications pour ces accès. Cette transparence ne concerne pour l’instant que certains services GCP, d’autres suivront. Cet audit se fait en quasi temps réel et ces logs de connexion peuvent être exportés vers BigQuery et Cloud Storage ou encore, via PubSub vers les outils de SIEM de l’entreprise, précise Google. « Que ce soit pour des raisons réglementaires, d’audit ou d’archivage, il peut y avoir différentes raisons nécessitant de disposer des connexions d’accès à son contenu », rappelle le fournisseur. « Access Transparency présente des informations comme la localisation de l’utilisateur qui a réalisé l’accès, la justification de l’accès et l’action effectuée sur une ressource spécifique ».

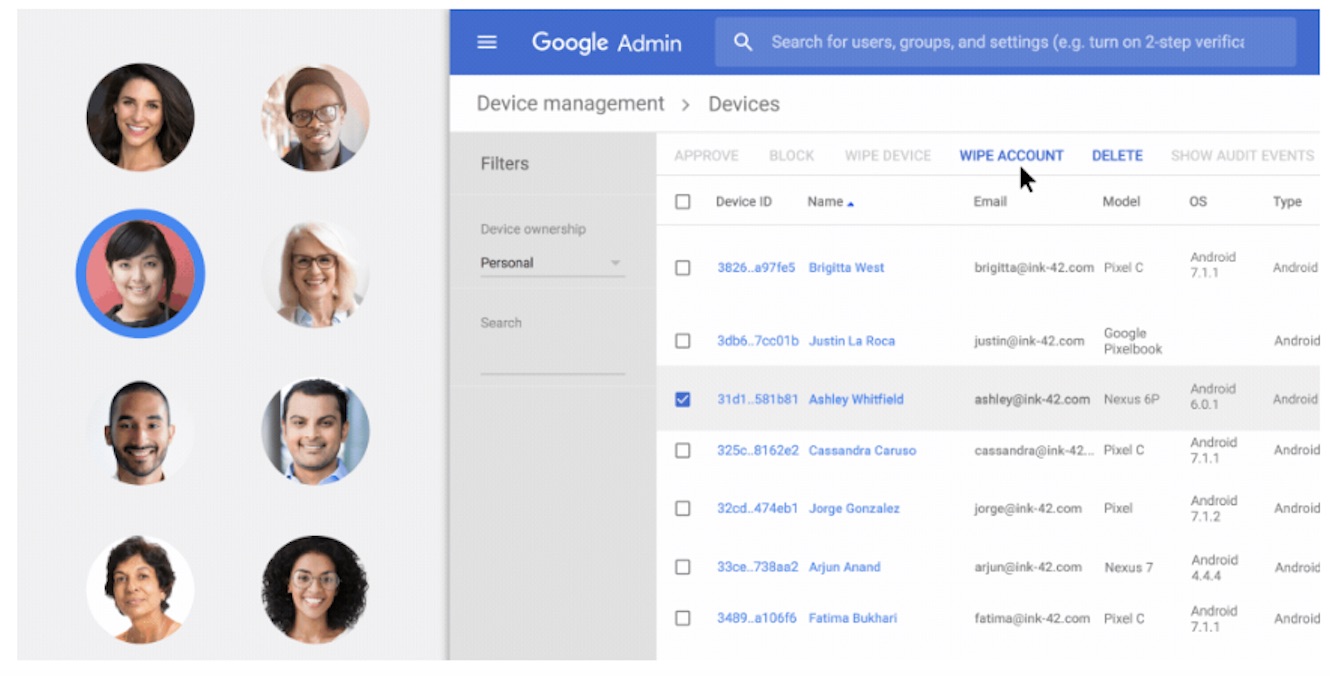

Cloud Identity permet de gérer les utilisateurs, les terminaux et les apps à partir d’une seule console. Google propose de la tester pendant 14 jours.

La liste des améliorations de sécurité présentées cette semaine pour la Cloud Platform est donc assez fournie. S’y ajoute encore la disponibilité générale de l’API DLP (Data Loss Prevention) qui avait été annoncée l’an dernier. Celle-ci permet à une entreprise de découvrir, classer et masquer les informations sensibles de ses actifs numériques, que ces données soient stockées sur la GCP, dans Cloud Storage ou BigQuery, ou bien sur site ou dans un autre cloud. Pour compléter le tableau, Google annonce la disponibilité, en tant que produit séparé, le service Cloud Identity qu’il a intégré l’été dernier à sa plateforme pour gérer les utilisateurs qui doivent accéder aux ressources de la GCP. « Il s’agit d’une solution IDaaS (Identity as a service) complète qui ajoute des fonctions premium comme la gestion des terminaux pour sécuriser l’accès au cloud », explique dans un billet Jennifer Lin, directrice de la gestion produit, GCP Security and Privacy. Cloud Identity permet en particulier de suivre les utilisateurs de la G Suite.

Protection renforcée contre le phishing sur la G Suite

Enfin, Google s’est aussi penché sur sa suite bureautique en ligne, principalement avec des protections antiphishing. La mise en sécurité des postes bureautiques et des terminaux mobiles reste un exercice difficile dans les entreprises, malgré les risques évidents des intrusions par hameçonnage, malwares ou autres menaces. Sur ce constat, le fournisseur vient d’ajouter par défaut à sa G Suite une série de fonctions de protection qui pourront être administrées par les équipes IT. Des modèles auto-apprenants sont appliqués aux indicateurs de menaces connus pour identifier les contenus suspects.

Des protections peuvent être configurées pour sélectionner automatiquement les mails aux expéditeurs douteux comportant des pièces jointes chiffrées ou des scripts embarqués, alerter sur les tentatives d’usurpation de noms, renforcer les protections contre le phishing en pointant les emails non authentifiés, ou encore reconstituer les URLS réduites pour vérifier qu’il ne s’agit pas de liens malveillants. Selon Google, cela permet d’isoler dans les spams ou d’avertir les utilisateurs sur les anomalies repérées dans près de 99,9% des scénarios de phishing BEC (Business email compromise). Ces attaques trompent les collaborateurs d’entreprises en usurpant l’identité d’un supérieur hiérarchique pour récupérer des informations sensibles ou des fonds.