Un mois après la découverte d’une faille critique dans PGP et S/MIME, des chercheurs en sécurité pointent de nouveau une vulnérabilité permettant de lire des messages chiffrés avec le célèbre protocole.

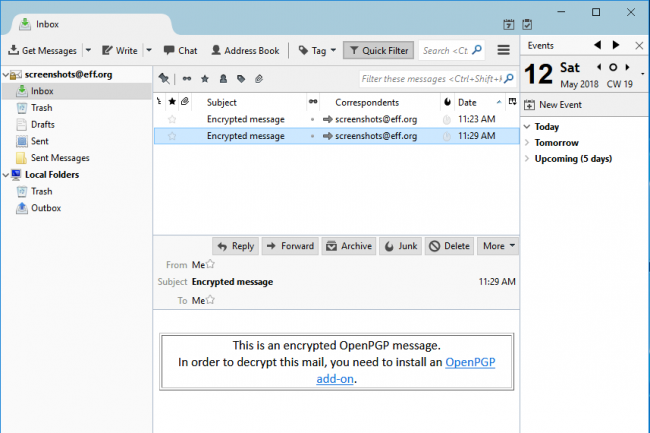

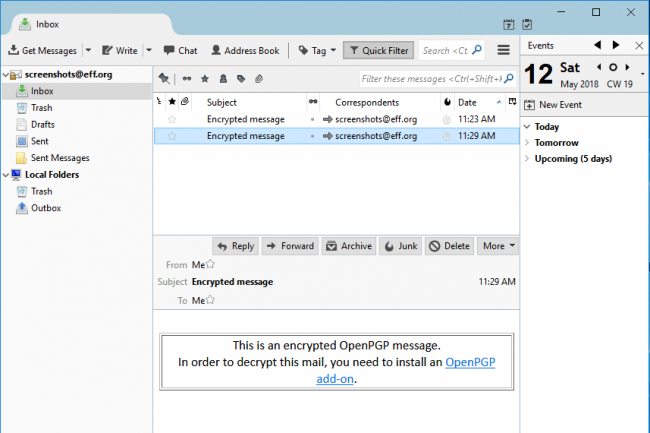

Une mise à jour est arrivée pour combler la dernière faille PGP dans le module Enigmail dans Thunderbird. (Crédit D.R.)

L’Electric Frontier Foundation alerte de nouveau les utilisateurs de PGP sur la présence d’une faille dans les protocoles PGP (Pretty Good Privacy) et S/MIME. Des chercheurs en sécurité européens ont en effet découvert une vulnérabilité qui permet d’accéder au contenu de messages chiffrés avec le plug-in pour Thunderbird avec Enigmail, Apple Mail avec GPCTools et Outlook avec Gpg4win. La faille, indexée comme CVE-2018-1202020, signifie que des dizaines d’années de messages électroniques sur lesquels de nombreuses personnes se sont appuyées pour des affaires sensibles ou des questions de sécurité peuvent en fait avoir été des parodies. Il a également le potentiel d’affecter des utilisations qui vont bien au-delà du courrier électronique crypté comme les sauvegardes chiffrées.

Une mise à jour pour GPG Suite – la 2018.3 – a été rapidement poussée par GPCTools, celles pour GnuPG, Enigmail et python-gnupg sont également arrivées pour corriger cette vulnérabilité critique. Enigmail et le Simple Password Store ont également reçu des correctifs pour deux bugs d’usurpation d’identité.