Quelques paramètres dans Windows ou Office 365 peuvent empêcher les utilisateurs d’installer des applications présentant des risques cybersécurité sur leurs terminaux. Faciles à activer et sans coût, ils rendent un grand service.

Les attaquants savent comment gérer et surveiller nos systèmes mieux que nous en analysant la meilleure façon d’accéder à nos réseaux. Toujours plus malins, ils ont trouvé un moyen de déployer des logiciels malveillants dans nos réseaux via un processus appelé sideloading ou « chargement latéral » consistant à piéger de code malveillant une application proposée à partir d’une source fiable telle que le Microsoft Store. Sophos a récemment publié un post sur son blog concernant une attaque qui tentait de tromper le personnel de l’éditeur avec un e-mail ciblé, puis utilisait le chargement latéral pour installer une application personnalisée hébergée sur le Microsoft Store (maintenant supprimée). L’application aurait installé des logiciels malveillants et des ransomwares dans un réseau. Nous avons également vu des attaquants utiliser des applications tierces Office 365 pour accéder à un réseau et voler des informations clés. Alors, quelles options avez-vous pour bloquer et vous défendre contre les attaques par sideloading ?

Premièrement, la formation des utilisateurs finaux est un moyen essentiel de garantir la sécurité de votre réseau. Un collaborateur suffisamment paranoïaque s’arrêtera souvent, réfléchira et ne cliquera pas sur quelque chose et enverra l’e-mail incriminé au service support pour examen. Il est également recommande d’effectuer des simulations de phishing pour voir si les employés sont conscients du phishing.

Bloquer les attaques de chargement latéral à l’aide d’Intune

Vous pouvez bloquer le téléchargement à l’aide de la stratégie de groupe, des paramètres de registre ou des paramètres Intune. Dans Intune, vous pouvez définir une stratégie de restriction des appareils Windows 10 en procédant comme suit :

– Créez le profil dans le Centre d’administration Microsoft Endpoint Manager ;

– Sélectionnez dans l’ordre « Périphériques », « Profils de configuration » et « Créer un profil » ;

– Dans « Plateforme », choisissez « Windows 10 et versions ultérieures » ;

– Dans la section « Profil », sélectionnez « Restrictions d’appareils » ou sélectionnez « Modèles » puis « Restrictions d’appareils » ;

– Sélectionnez « Créer » ;

– Dans « Bases », entrez un nom descriptif pour la stratégie ainsi qu’une description de la stratégie afin que vous puissiez suivre le paramètre ;

– Sélectionnez « Suivant » ;

– Vérifiez les paramètres dans « Paramètres de configuration » ;

– Sélectionnez « Suivant » ;

– Définissez les balises Scope pour mieux identifier la plate-forme que vous gérez et suivre où vous définissez la politique ;

– Sélectionnez « Suivant » ;

– Choisissez des affectations pour sélectionner les utilisateurs ou les groupes qui recevront cette stratégie.

– Sélectionnez « Suivant » puis « Réviser et créer » ;

– Choisissez de limiter l’accès au Microsoft Store ;

– Sélectionnez « Installation d’applications de confiance » et choisissez « Bloquer » parmi les options ci-dessous pour empêcher l’installation d’applications non Microsoft sur Windows 10 et 11. Non configuré (par défaut) : Intune ne modifie ni ne met à jour ce paramètre ;

– Bloquer : Empêche le chargement latéral. Les applications non-Microsoft Store ne peuvent pas être installées ;

– Autoriser : autorise le chargement latéral. Des applications non-Microsoft Store peuvent être installées.

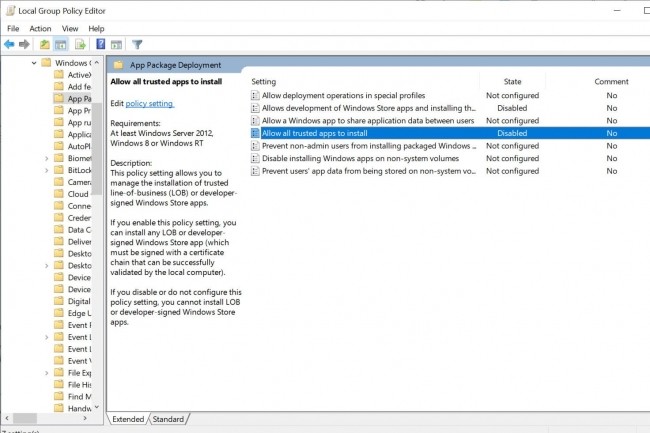

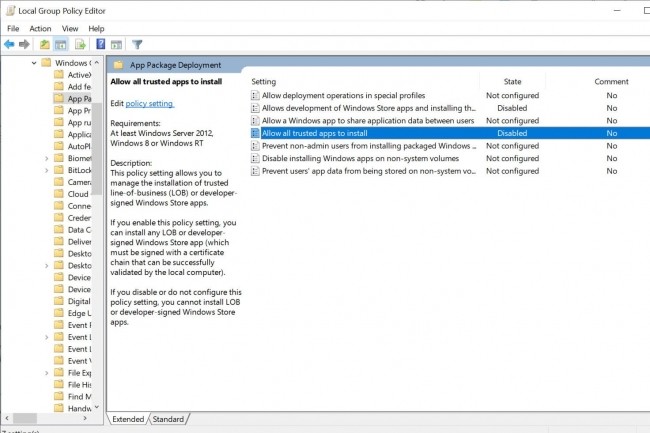

Bloquer les attaques de chargement latéral à l’aide de la stratégie de groupe

Vous pouvez également suivre ces étapes dans la stratégie de groupe pour bloquer les attaques de chargement latéral. Sélectionnez dans l’ordre : « La configuration d’un ordinateur », « Modèles d’administration », « Composants Windows » et « Déploiement du package d’applications ». Sélectionnez et désactivez ensuite ces deux paramètres :

– Autorisez le développement d’applications Windows Store et leur installation à partir d’un environnement de développement intégré (IDE) ;

– Autorisez toutes les applications de confiance à s’installer.

La désactivation de ces stratégies garantit qu’aucune application malveillante de chargement latéral ne peut être infiltrée dans la plate-forme. Cela signifie également qu’aucune application légitime du Microsoft Store ne peut être installée, vous devrez donc peut-être l’activer et la désactiver si nécessaire.

Bloquer les attaques de chargement latéral à l’aide d’une clé de registre

Pour bloquer le téléchargement via une clé de registre, modifiez la machine locale HKEY, puis recherchez les paramètres sous Logiciel, Politiques, Microsoft, Windows et App. Utilisez une valeur DWORD de « 0 » pour bloquer le chargement latéral.

Registry Hive HKEY_LOCAL_MACHINE

Registry Path Software\Policies\Microsoft\Windows\Appx

Value Name AllowAllTrustedApps

Value Type REG_DWORD

Enabled Value 1

Disabled Value 0

Prévention des attaques de chargement latéral dans Office 365

Nous avons également vu des rapports selon lesquels des applications tierces Office 365 ont été utilisées pour obtenir plus de droits sur le réseau ou voler des informations sur un réseau. Je recommande fortement de revoir le paramètre de stratégie pour « Gérer le consentement de l’utilisateur aux applications dans Microsoft 365 » et de configurer un flux d’approbation d’administrateur afin que tout utilisateur qui demande l’accès à une application ou autorise par inadvertance l’accès à une application tierce doit passer par un processus d’approbation des utilisateurs.

Dans le centre d’administration, sélectionnez dans l’ordre : « Paramètres », « Paramètres de l’organisation », « Page de services », « Consentement de l’utilisateur aux applications » et « Activer ou désactiver le consentement de l’utilisateur ». Vous pouvez souhaiter déléguer les droits d’approbation de telles demandes à certains utilisateurs. Bien que l’approbation puisse provenir d’un administrateur global, cela peut ne pas être possible dans un réseau plus vaste. Les approbations peuvent également être transmises à un administrateur d’application cloud ou à un administrateur d’application.

Pour configurer les droits d’approbation, procédez comme suit :

– Connectez-vous au portail Azure en tant qu’administrateur général.

– Sélectionnez « Tous les services » en haut du menu de navigation de gauche. Dans la zone de recherche du filtre Extension Azure Active Directory, tapez « Azure Active Directory ».

– Sélectionnez l’élément Azure Active Directory. Dans le menu de navigation, sélectionnez « Applications d’entreprise ». Sous « Gérer », sélectionnez « Paramètres utilisateur ». Sous « Demandes de consentement de l’administrateur », définissez « Les utilisateurs peuvent demander le consentement de l’administrateur aux applications qu’ils ne peuvent pas consentir » sur « Oui ».

– Sélectionnez les utilisateurs pour examiner les demandes de consentement d’administrateur pour ce workflow à partir d’un ensemble d’utilisateurs qui ont les rôles d’administrateur général, d’administrateur d’application cloud ou d’administrateur d’application. Vous devez désigner au moins un réviseur avant de pouvoir activer le workflow. Ces utilisateurs doivent avoir au moins un rôle d’administrateur d’application avant que le rôle puisse prendre effet ; le simple fait de sélectionner des noms d’utilisateur ne les élèvera pas à droite.

Les utilisateurs sélectionnés recevront des notifications par e-mail pour les demandes. Vous voudrez activer ou désactiver les notifications par e-mail aux réviseurs lorsqu’une demande est faite. Les utilisateurs sélectionnés recevront des rappels d’expiration de demande. Activez ou désactivez les notifications par e-mail de rappel aux réviseurs lorsqu’une demande est sur le point d’expirer. Enfin, définissez le nombre de jours après lequel une demande de consentement expire. L’utilisateur dans le rôle d’examen administratif doit être formé pour réagir à ces processus d’approbation dans un délai raisonnable. Les attaquants savent que les utilisateurs installent souvent des applications. Assurez-vous que vos paramètres réseau protègent votre réseau contre de tels processus d’entrée. Ensuite, « patchez » vos humains et entraînez-les à être plus conscients de ces techniques d’attaque.