Des chercheurs ont découvert un ransomware codé en PureBasic, d’où son nom PureLocker. Il est capable de chiffrer des fichiers sous Windows, Linux et Mac OS X et cible particulièrement des serveurs de production.

Le ransomware PureLocker est peu conventionnel, écrit en PureBasic, il peut s’attaquer à des environnements Windows, Linux et Mac OS X. (Crédit Photo : Christiaan Colen/VisualHunt)

Le rançongiciel PureLocker a plusieurs particularités montrant les efforts de sophistication menés par les cybercriminels. Ce ransomware, découvert par les équipes d’Intezer et Iris X-Force d’IBM, est utilisé dans des attaques ciblées contre des serveurs de production Windows et Linux. Parmi les choses étranges de PureLocker, les chercheurs ont constaté qu’il était écrit en PureBasic, un langage de programmation peu courant. « Ce choix inhabituel présente des avantages pour les attaquants », explique les experts en ajoutant, « les fournisseurs d’antivirus ont du mal à générer des signatures de détection fiables pour les binaires PureBasic. De plus, le code PureBasic est portable sur Windows, Linux et Mac OS X, ce qui facilite le ciblage des différentes plateformes ».

Autre attribut inaccoutumé de PureLocker, sa capacité d’évasion à travers une technique d’anti-accrochage (anti-hooking) en téléchargeant une copie de la DLL « NTDLL.DLL » et en modifiant manuellement les adresses des API. La connexion via ces API permet aux antivirus de voir quelle fonction est appelée par un programme, quand et avec quels paramètres. « Si ce stratagème est connu, il est rarement utilisé dans les rançongiciels », soulignent les chercheurs.

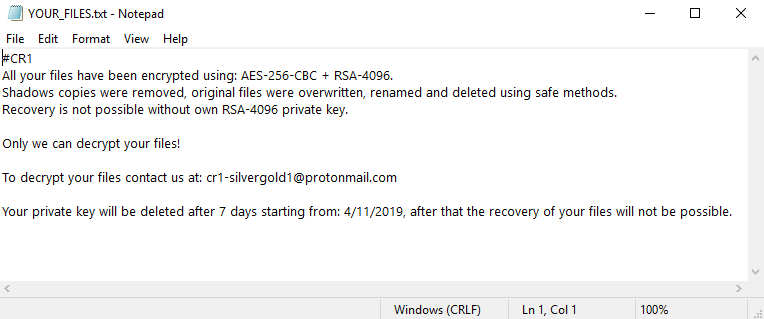

Une demande de rançon à envoyer sur un mail Proton

Autre point, le malware demande à un utilitaire en ligne de commande sous Windows, appelé regsrv32.exe d’installer, en silence, sans ouvrir de boîte de dialogue, les composants de PureLocker. Ce dernier vérifie ensuite si regsrv32.exe a bien été exécuté et que l’extension de fichier est devenue .DLL ou .OCX. Il scrute aussi l’année en cours sur la machine (en l’occurrence 2019) et si le PC compromis a des droits administrateurs. Si l’un de ces contrôles échoue, PureLocker cesse toute activité. « Ce type de comportement n’est pas courant chez les ransomwares qui préfèrent infecter autant de victimes que possible dans l’espoir d’obtenir autant de profit que possible », observe les experts.

Si les contrôles sont validés, PureLocker procède au chiffrement des fichiers avec une combinaison de standard AES+RSA, en utilisant une clé RSA codée en dur. Il ajoute l’extension.CR1 pour chaque fichier chiffré. Avant de disparaître, le ransomware laisse une note à l’utilisateur (cf image ci-dessous), mais ce message est là encore assez étrange. Pas de montant en cryptomonnaie pour récupérer les fichiers verrouillés, mais le message demande aux victimes d’envoyer un mail à une adresse de la messagerie sécurisée Proton.

La note demande à la victime d’envoyer un mail sur la messagerie Proton

Dans leur analyse, les chercheurs ont observé que PureLocker utilisait des extraits de code de malwares connus comme par exemple « more_eggs » qui est vendu sur le Dark Web. Les spécialistes soulignent que des groupes de cybercriminels comme Cobalt Group ou FIN6 utilisent ce type de code.